11月11日台灣電腦網路危機處理暨協調中心(TWCERT/CC)發布公告,指出D-Link數據機DSL-6740C存在一系列漏洞,由於該設備今年初已達到終止支援(EoS)階段,D-Link將不會進行修補,呼籲使用者應汰換設備。由於使用這款設備的用戶絕大多數都位於臺灣,寬頻網路的使用者應特別提高警覺。

對此,12日D-Link也發布公告證實此事,並指出這款設備在今年1月15日已經結束支援,強烈建議用戶停止使用。

這些漏洞分別是特權API不正確使用漏洞CVE-2024-1108、路徑穿越漏洞CVE-2024-11067,以及作業系統命令注入漏洞CVE-2024-11062、CVE-2024-11063、CVE-2024-11064、CVE-2024-11065、CVE-2024-11066,CVSS風險評分介於7.2至9.8。

根據CVSS風險評分,最嚴重的是重大層級的CVE-2024-1108,攻擊者可在未經身分驗證的情況下,利用特定的API隨意修改使用者的密碼,並以該使用者的帳號存取網頁、SSH、Telnet等服務,風險值達到9.8。

路徑穿越漏洞CVE-2024-11067也相當值得留意,因為也同樣能在未經授權的情況下利用,一旦攻擊者成功觸發漏洞,就有機會讀取任意的系統檔案。值得留意的是,由於數據機的預設密碼與MAC位址有關,若是攻擊者利用這項漏洞得到MAC位址,便能試圖以預設密碼登入裝置,CVSS評分為7.5。

其餘的作業系統命令注入漏洞,取得管理者權限的攻擊者能夠遠端利用,並透過SSH或Telnet的特定功能執行任意的系統命令,CVSS風險為7.2。

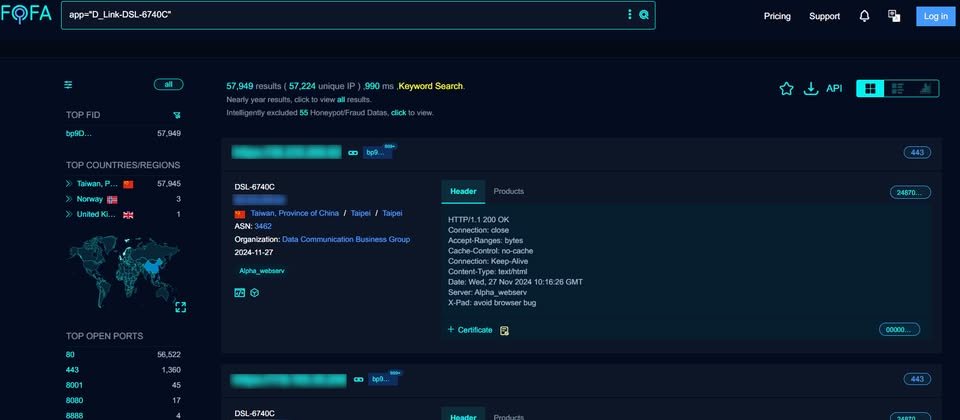

針對這些漏洞曝險的情況,已有國外媒體報導此事,當時資安新聞網站Bleeping Computer透過物聯網搜尋引擎FOFA搜尋,有59,083臺具有資安風險的數據機,其中在臺灣的有59,077臺;事隔2週,數量僅略為減少,我們今天經由FOFA搜尋,結果發現仍有多達57,949臺仍在運作的數據機,其中57,945臺位於臺灣,顯然很多人並未意識到此事的嚴重性。

對於此事,我們也向通報漏洞的趨勢科技紅隊資安研究員Steven Meow進一步確認,他表示這批漏洞的危險之處,在於中華電信提供許多個人用戶及政府機關這款數據機,上述漏洞的影響範圍相當廣泛,他估計有超過6萬臺裝置曝露於遠端執行任意程式碼(RCE)的危險,而且,這些裝置大部分仍在運作。

對於前述提及管理員帳密可被猜測的情況,Steven Meow也提及10月底已被登記為CVE-2024-48271,這項漏洞存在於6.TR069.20211230版韌體,涉及管理員的帳密能夠被猜測的情形,攻擊者有機會遠端未經授權存取數據機的主控臺,CVSS風險達到9.8分。

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16