日本電腦網路危機處理暨協調中心(JPCERT/CC)指出,他們得知駭客組織APT-C-60於今年8月攻擊日本企業組織,對方佯裝成求職者向人資窗口寄送釣魚信,意圖散布惡意程式。

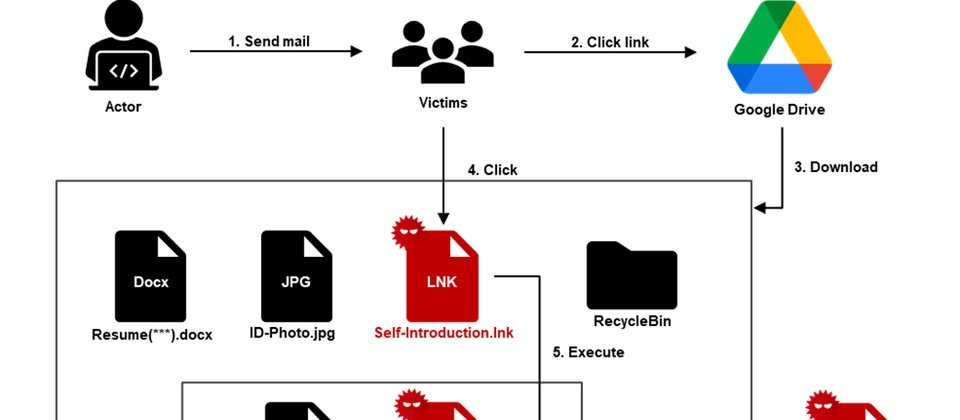

在這波攻擊行動裡,駭客寄送含有Google Drive連結的釣魚信,一旦收信人點選連結,電腦就會下載含有惡意程式的VHDX虛擬磁碟檔案,該檔案內含誘餌及Windows捷徑檔(LNK)。

收信人若是點選附件,電腦就會掛載虛擬磁碟並顯示偽製成自我介紹的LNK檔案,一旦開啟,電腦就會啟動檔名為IPML.txt的Shell檔案,此Shell程式就會下載惡意程式下載工具SecureBootUEFI.dat,並以COM挾持(Component Object Model Hijacking)的方式執行,藉此讓攻擊者在受害電腦持續活動。

此DAT檔案接著存取網頁分析工具StatCounter,目的是確認受害電腦使用的HTTP參照區域內容,從而得知電腦名稱、使用者名稱等資訊,然後再從程式碼代管平臺Bitbucket下個階段的作案工具Service.dat,而這個檔案又會在受害電腦產生另外2個元件cn.dat、sp.dat,最終載入後門程式SpyGlace。

研究人員指出,在今年8月至9月,有其他資安業者也察覺相關攻擊行動,其共通點就是濫用Bitbucket和StatCounter伺服器,而且,攻擊者會操弄COM物件以便持續活動。雖然他們發現的攻擊行動針對日本,但韓國、中國,以及其他東南亞國家,也可能會出現類似攻擊行動。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06