網釣工具包橫行,近期有不少研究人員公布駭客打造的新工具,但也有駭客更換名稱持續活動的情況。

資安業者Trustwave揭露的Rockstar 2FA網釣工具包,就是典型的例子,這個工具包的前身,其實是去年5月出沒的DadSec,而到了去年底,駭客先後更名為Phoenix、Rockstar 2FA,然後持續從事攻擊行動。

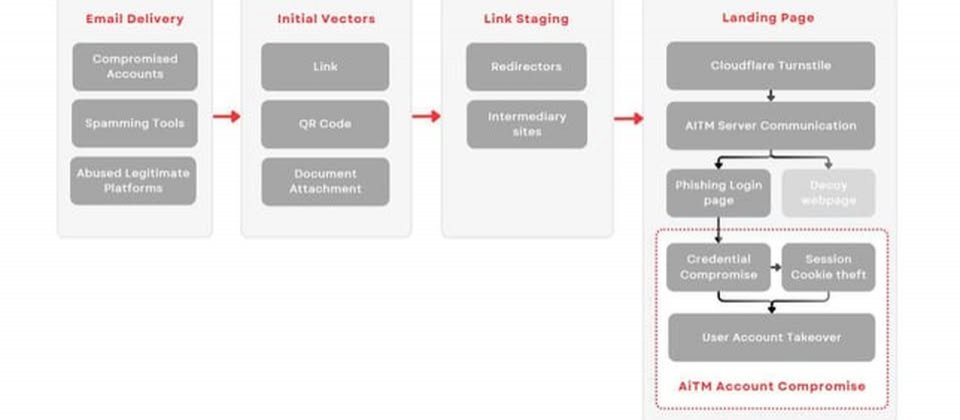

研究人員在今年8月看到使用此網釣工具包的大規模網釣攻擊,駭客組織Storm-1575發動對手中間人(AiTM)攻擊,從而攔截受害者的帳密資料,以及連線階段(Session)的cookie,而有機會繞過多因素驗證機制,進而挾持Microsoft 365帳號。

根據他們的觀察,這次對方的主要目標,很可能是想要瀏覽與汽車有關網站的使用者,研究人員從5月開始,發現逾5千個與車輛相關的網域名稱。

開發者透過即時通訊軟體ICQ、Telegram,以及電子郵件平臺Mail.ru進行宣傳,尋求買家租用。賣家標榜此套件能繞過雙因素驗證(2FA)、挖掘相關的cookie、防止機器人爬蟲、多種登入網頁主題,並且強調其搭配的URL具有防毒完全無法被視為有害(FUD)特性。

分析該網釣套件之後,研究人員指出,駭客的手法先是濫用電子郵件行銷平臺,假借共享檔案、密碼重設、IT部門通知、工資單等名義做為誘餌,過程中使用QR Code、合法短網址服務、PDF附件等手法迴避偵測。

接著,在收信人被引導到釣魚網頁之前,會進行過濾,然後要求進行Cloudflare Turnstile圖靈驗證,而這麼做的目的,便是要排除網路爬蟲機器人及研究人員。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09