自今年9月以來,臺灣遭遇兩波親俄駭客組織NoName057的DDoS攻擊,該組織不只是攻擊臺灣的政府單位與民間企業,另也輪流鎖定不同目標,包括捷克、法國、烏克蘭、奧地利、英國、羅馬尼亞等國,以及歐盟的多個關鍵CI網站服務,都是他們的攻擊對象。

儘管先前的事件新聞報導後,已讓大家注意此次威脅,但實際DDoS攻擊手法的解析,國內鮮少有這方面的資訊,最近安碁資訊在其年末舉辦的資安講堂活動上,揭露了這次DDoS攻擊的不同之處。該公司指出,駭客發動的洪水攻擊與往常不同,一般DDoS防護與清洗機制無法防禦,因為這次洪水攻擊主要是用慢速耗盡資源且大量連線存取的方式。

這類手法若在實體世界上演,會是什麼模樣?我們聯想到: 就像有人想要阻止現場售票, 若刻意發動大量奧客找碴、拖慢售票程序,也能達到發動更大量民眾排隊買票進而癱瘓服務的效果。

攻擊針對第七層而來,採消耗資源的慢速洪水攻擊

安碁資訊數位鑑識資安維運處處長蔡東霖指出,2022年裴洛西訪臺,中國駭客當時對臺發動的DDoS攻擊,具體攻擊型態是採「洪水型攻擊」,主要針對的是應用層Layer 7,發動像是DNS Query洪水攻擊、DNS NXDomain洪水攻擊,利用大量查詢方式癱瘓DNS伺服器,進而造成網域無法連線。

今年9月親俄駭客NoName057對臺發動的DDoS攻擊,同樣是針對應用層Layer 7的攻擊,但主要攻擊型態卻是採「資源型攻擊」的HTTP洪水攻擊(HTTP Flood Attack),也就是慢速消耗資源的方式來發動大量連線存取。

換言之,雖然同是針對第七層的攻擊,兩者攻擊型態其實完全不同。

為了幫助大家理解其差異,安碁資訊用一張圖表來分類各種DDoS攻擊,方便大家能夠快速了解不同的手法。

基本上,駭客發動的DDoS攻擊,可分成兩大攻擊型態,一種是「洪水型攻擊」,也就是用流量塞爆頻寬,設法消耗頻寬,或稱為頻寬消耗型;一種是「資源型攻擊」,則是設法耗盡資源,像是讓CPU負載過高而當機,或稱為資源消耗型。

在這兩種攻擊型態之下,還有針對網路層(Layer 3)、傳輸層(Layer 4)與應用層(Layer 7)的不同攻擊方式,也就是流量攻擊、針對通訊協定攻擊,以及針對應用層攻擊,當中並有多種不同攻擊手法:

消耗頻寬的洪水型攻擊

針對網路層主要是ICMP/IGMP洪水攻擊,針對傳輸層攻擊的具體手法,則有TCP洪水攻擊、SYN洪水攻擊等7種,在我們過去資安新聞報導中,這類手法也經常可見。

針對應用層的攻擊也不少,這方面手法包含DNS Query洪水攻擊、DNS NXDomain洪水攻擊、DNS放大/反射攻擊,其他還有針對SNMP與NTP的放大/反射攻擊。前述提到DNS放大攻擊,利用DNS的特性來放大流量,進而癱瘓目標伺服器或網路資源,就是屬於這類。

消耗資源的資源型攻擊

針對傳輸層的攻擊方式,有Sockstress攻擊與THC SSL DOS這兩種手法。蔡東霖進一步解釋,前者這種慢速的資源耗盡手法,像是可以一次傳送1個Byte,用很慢的方式大量佔用網站服務的資源,進而讓新的連線無法建立;後者主要是利用建立連線時SSL需要加解密金鑰的交換,耗用這方面的運算資源,以大量連線讓整體處理變慢。

在針對應用層的攻擊方式中,則有HTTP洪水攻擊(HTTP/HTTPS連線攻擊、POST/GET大量請求)、ReDoS等DDoS攻擊手法,等於是用慢速且大量的方式。最近親俄駭客的攻擊,最主要就是使用此類手法。

同時發動3種DDoS攻擊手法,以HTTP洪水攻擊為主

親俄駭客這波攻擊有何特殊之處?蔡東霖指出,這兩波攻擊目標範圍廣泛,涵蓋多個政府與地方機構,以及部分民間企業,不過影響程度算小,主要就是干擾網站服務的正常運作。

更準確來說,對方只是要讓目標網站的服務短暫無法運作,即使僅幾秒鐘,攻擊者只要能夠取得服務中斷的畫面,作為其攻擊成功的證據,以宣揚其行動已達預期效果。

他們從實際遭受攻擊的組織中觀察到,NoName057混用了3種DDoS手法,包括針對Layer 7的HTTP洪水攻擊、ReDoS(Regular expression Denial of Service),以及針對Layer 4的TCP、SYN洪水攻擊。而且攻擊者不是輪流使用這些手法,而是針對同一目標同時發動這些攻擊。

值得注意的是,在這3種DDoS手法中,NoName057最主要是使用HTTP洪水攻擊,針對網站上需花運算資源去處理的網頁,發動大量HTTP請求,企圖網站伺服器資源耗盡,進而造成阻斷服務。

他進一步解釋,這種攻擊並不會塞爆頻寬,但可以造成伺服器因無法及時處理所有請求,而使網站運作速度顯著變慢,甚至完全無法回應用戶請求。當伺服器超過負荷時,可能出現錯誤狀態碼500,表示伺服器遇到未預期的情況,無法完成請求,或是出現錯誤狀態碼503,表示伺服器可能因資源不足暫時無法處理請求。

攻擊者鎖定4到10個特定網頁就可奏效!安碁解析五大原因

這樣的HTTP洪水攻擊之所以奏效,安碁資訊有重要發現。在攻擊過程中,此親俄駭客利用VPS虛擬主機或VPN隱匿其IP位址,因此幾乎都是利用跳板從其他國家的IP位址發動攻擊,攻擊來源來自北美、歐洲、澳洲等國,只有1%是臺灣的IP位址,特別的是,攻擊者在鎖定目標企業組織網站後,只集中針對網站上的4到10個關鍵網頁,發動DDoS攻擊。

原因在於,這些頁面能消耗大量伺服器資源,適合他們發動HTTP洪水攻擊。換言之,攻擊者在發動攻擊之前,其實是會先對目標網站進行探索,以找出合適的攻擊目標頁面。

有哪些是HTTP洪水攻擊的可能目標頁面?安碁資訊進一步剖析5種手段:

(一)鎖定新聞資訊查詢機制

這類攻擊主要針對網站中提供新聞主題與日期查詢的功能,細分為以下三種方式:

輸入亂碼查詢:當伺服器將請求送交資料庫檢查時,若缺乏查詢次數限制或效能不足,像是一次可查詢10年的資料,網站伺服器就要從後端資料庫拉出大量資料,便可能導致網站伺服器超過負荷。

反向日期查詢:設定不合理的查詢起迄日期,例如起始日期晚於結束日期,使系統需要額外檢查。

錯誤日期格式:輸入無效日期格式,增加伺服器檢查的運算負擔。

(二)鎖定電子報訂閱頁面

攻擊者透過大量HTTP POST請求來訂閱電子報,讓伺服器處理大量訂閱請求,而每次請求都會導致伺服器進行資料庫登錄、運算及跳出視窗等操作,以消耗伺服器資源。

(三)鎖定新聞導覽頁面的顯示機制

這類攻擊針對多筆新聞顯示的頁面,駭客透過指定URL分頁參數方式,如指定顯示第幾頁、每頁顯示筆數,甚至設定不存在的頁面,迫使伺服器需要大量運算,導致效能下降。

(四)鎖定大型檔案下載

駭客藉由下載網站上存放的大型檔案(例如內嵌影片或高容量文件),以此讓網路流量暴增,此為較傳統的手法,但仍有效的攻擊方式。

(五)鎖定Email格式驗證機制

這類攻擊主要針對網站的Email輸入驗證功能,利用網站開發者使用了設計不良的正規表示式,發送大量錯誤輸入請求。例如,提供超長或複雜的字元串,導致伺服器需進行繁瑣的字元檢查,以大量耗用網站伺服器的CPU使用率。

面對不同DDoS攻擊要有對應之道,應對HTTP洪水攻擊重點在WAF與應用程式設定

面對這種不同於消耗頻寬,而是消耗資源的攻擊手法,我們可以如何因應?

蔡東霖說明,以廣泛的DDoS攻擊防範而言,有6種防護機制可以運用,包括DDoS流量清洗、DDoS防護設備,網頁應用程式防火牆(WAF)、應用程式設定,以及防火牆、CDN等,但各自都有需要注意的面向。

值得注意的是,以這次NoName057發動的HTTP洪水攻擊而言,DDoS防護設備與DDoS流量清洗,其實是防不住的,重點反而是在WAF與應用程式設定。蔡東霖對此一一解析:

以DDoS流量清洗而言,這通常針對Layer 4的消耗頻寬型洪水攻擊效果顯著。然而,要能對應此次HTTP洪水攻擊,還需結合其他手段,至於能擋多少可能要視各家廠商能提供什麼樣的檢測機制,例如可以擋第7層防護(如WAF,但會有SSL憑證問題),或有機器人檢測機制( 比如reCAPTCHA ),才能阻擋。

至於DDoS防護設備,與DDoS流量清洗相似,只是一個設備在用戶端,一個在廠商端。這方面要注意的是,若是設備買來都沒有調整過,幾乎是擋不住的。

也就是說,設備使用上需注意,要在單位連線數方面做針對性的參數調整,像是每秒連接數或每秒連線來源的CPS值。在這次遭受攻擊的組織中,就有已部署DDoS防護設備,網站仍然被打掛的情形,因為CPS值大於攻擊者發出的每秒連線來源。

WAF是應對這次HTTP洪水攻擊的有效方法。這部分要注意的是,由於攻擊來源IP位址難以在第一時間找出並阻擋,因此重點是要找出攻擊者的特徵值,再加以阻擋。

在應用程式設定上,也算是應對這次HTTP洪水攻擊的關鍵之一,因此在程式開發上,應設定合理的查詢的條件與次數,否則攻擊者能夠利用查詢功能,發起無限制的大量無效或隨機查詢,造成主機運作問題。

關於防火牆的應對上,算是治標的方法,像是這次攻擊有9成8以上是國外IP位址,可以先藉由阻擋國外的連線來暫時因應。而在DDoS防護設備上,同樣也可設定連線IP位址的來源地區。

關於CDN的應對上,以CDN的作用來說,主要是針對來源IP位址,將流量導向最近的網路服務提供點(PoP)並用快取進行緩衝,這的確是可以讓DDoS流量難以集中,可緩解DDoS攻擊,但是若攻擊者的目標頁面是沒有快取或無法快取的情況,最終還是會由本地端主機處理,在這樣的情況下,CDN將無用武之地,難以提供防護。

因此,面對不同類型的DDoS攻擊手法,防護上也需要有更靈活的方式去應對。

解析兩起實際案例,駭客僅用上千IP位址發動百萬次連線

特別的是,蔡東霖不僅提到他們已經研究此攻擊手法,納入自家DDoS演練攻擊服務,為了幫助大家進一步理解這次攻擊的特性,他們也以9月遭受攻擊單位的兩個實際案例,來向外界說明更多研究發現。

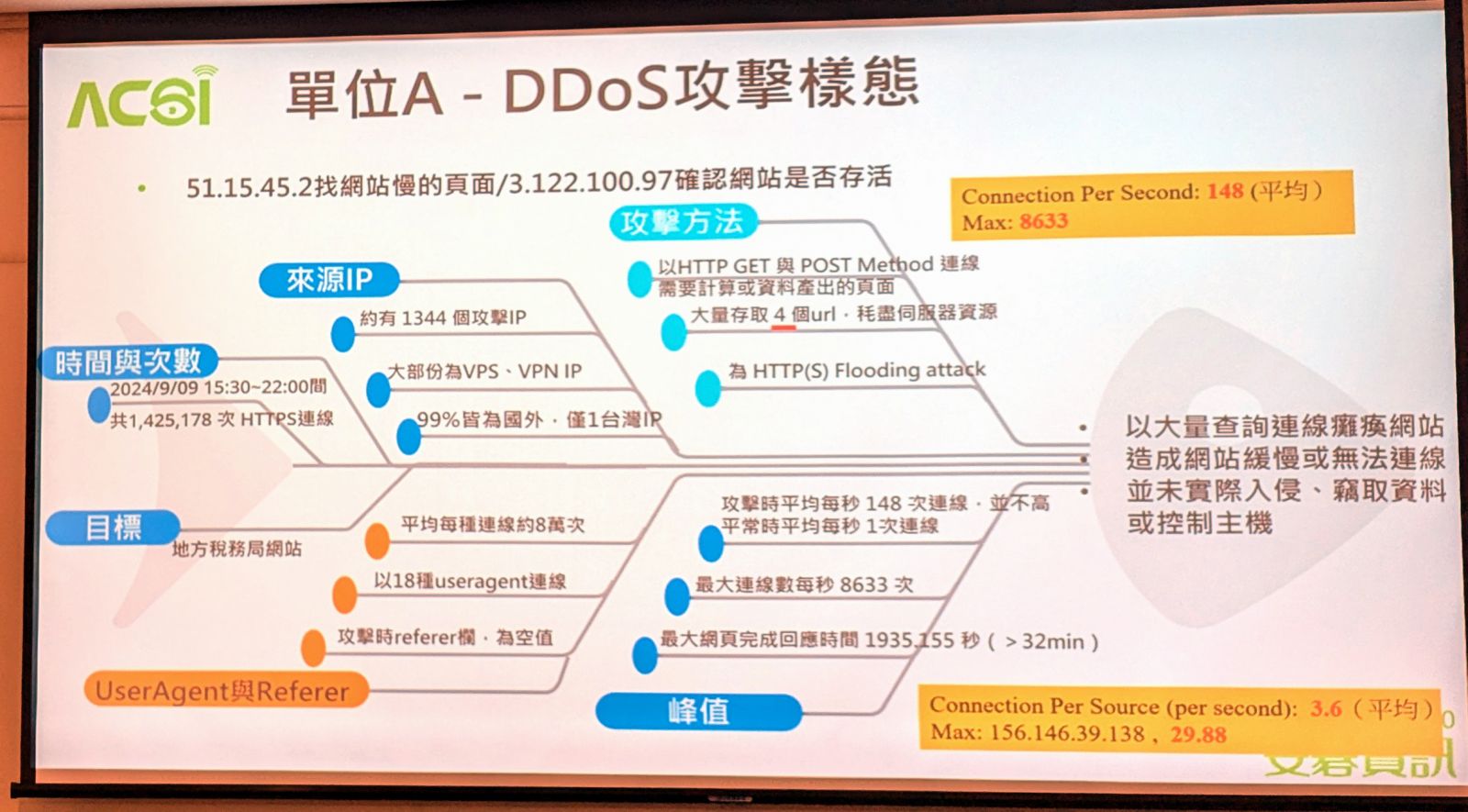

攻擊者首先找出目標網站中較慢的頁面,主要DDoS攻擊手法就是前述提到的HTTP洪水攻擊,透過大量存取4或6個特定網頁,以耗盡伺服器資源。

當攻擊開始時,網站立即受到影響,可能與網站伺服器的性能與程式寫法有關,因此可以看到網頁回應時間,以及伺服器錯誤數會明顯上升。

從攻擊來源IP位址來看,攻擊者分別使用了1,344個與5,000個IP位址。而且,這兩起事件的攻擊時間相差兩天,攻擊來源有高度重疊情形,像是攻擊A單位的IP位址屬於169個網段,其中128個網段之後也用於攻擊B單位。這些攻擊來源IP位址分散於全球,都是透過VPS虛擬主機或VPN來隱匿。

進一步從整體攻擊次數來看,A單位是在6個半小時內,遭遇142萬次的HTTPS連線,攻擊帶來的最高連線數量來到每秒8,633次,平均每秒148次連線,雖然這樣的數據這不算特別高,但與日常未遭受攻擊時相比(平均每秒僅連線1次),明顯可看出連線次數瞬間被拉升。

B單位是在1天半時間內,遭遇至少200萬次以上HTTPS連線,攻擊帶來平均每秒48次連線,之所以比A單位低,是因為B單位處理上已有利用WAF擋住一部分的攻擊。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09

.jpg)