資安從業人員是駭客的主要目標之一,原因是他們通常會處理敏感資訊,並且掌握廣泛的權限,這樣的現象,最近幾年傳出攻擊者會發布帶有惡意內容的假漏洞利用程式碼,藉此引誘資安人員中招,如今類似的攻擊行動再度傳出。

雲端監控服務業者Datadog旗下的資安實驗室指出,駭客組織MUT-1244發動大規模的攻擊行動,竊得超過39萬組WordPress帳密資料,然後藉由偽裝成WordPress帳密檢測工具的GitHub專案yawpp,利用其中的惡意程式碼將資料傳送給駭客,估計有數百名滲透測試人員、資安研究員受害,導致他們的SSH金鑰、AWS金鑰外流。

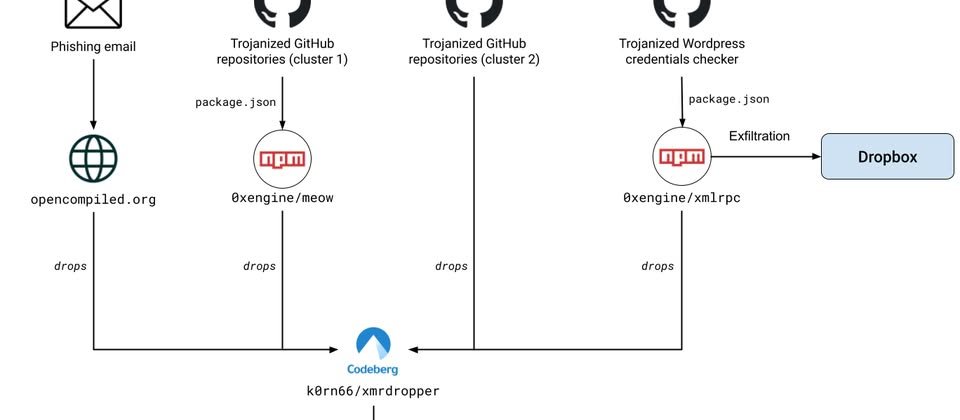

針對這些駭客接觸攻擊目標的手法,研究人員指出主要有兩種管道,但目的相同,都是向受害者傳遞第二階段的惡意酬載。

其中一種管道,攻擊者針對特定漏洞提供假的概念性驗證(PoC)程式碼。攻擊者利用49個惡意GitHub帳號來進行,這些帳號大部分在10月及11月建立,共通點是缺乏合法的活動,而且利用AI產生個人資料及圖片。

這些帳號通常針對已知漏洞提供假的概念性驗證程式碼,這些漏洞包含CVE-2024-5057、CVE-2001-1473、CVE-2019-11248等。研究人員提及,由於駭客的命名方式,他們的假概念性驗證甚至已經混入部分的威脅情資,例如:Feedly Threat Intelligence、Vulnmon,使得研究人員更容易受騙。

若是資安研究員執行駭客提供的程式碼,攻擊者就有可能藉由組態檔案、PDF文件、Python惡意程式載入工具,或是惡意NPM套件來散布第二階段酬載。

另一種接觸受害者的管道,則是透過網路釣魚的方式進行,駭客佯稱來自名為OpenCompiled的組織,表明他們偵測到收信人的研究環境執行高效能運算(HPC)資源,這些電腦的處理器需要進行微修補,並要求收信人依照指示取得相關資訊。

一旦收信人點選信件裡的URL,就會被引導到https://www.opencompiled[.]org/patches/cpu-microcode-2024-09-21.html(目前已被刪除)。這個網頁要求收信人依照指示複製、貼上網頁裡的程式碼。研究人員提及,這是他們首度看到針對Linux作業系統的ClickFix攻擊。

收信人若是因此執行惡意程式碼,電腦就會執行存放於特定GitHub儲存庫的指令碼patch-mc-0x129.sh,載入第二階段酬載。

利用假概念性程式碼發動攻擊的現象,Datadog也提及兩年前荷蘭萊登大學(Leiden University)就曾發表論文警告,而且,今年相關事故不斷傳出。他們舉出資安業者Uptycs、SonicWall於4月、9月揭露的資安事故,表明這類攻擊不斷發生,呼籲資安從業人員要提高警覺。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06