最近幾年專門利用Linux伺服器從事挖礦攻擊的事故陸續傳出,其中一個專門從事這類攻擊行動的羅馬尼亞駭客Diicot(或稱Mexals),有研究人員揭露最新一波的攻擊行動。

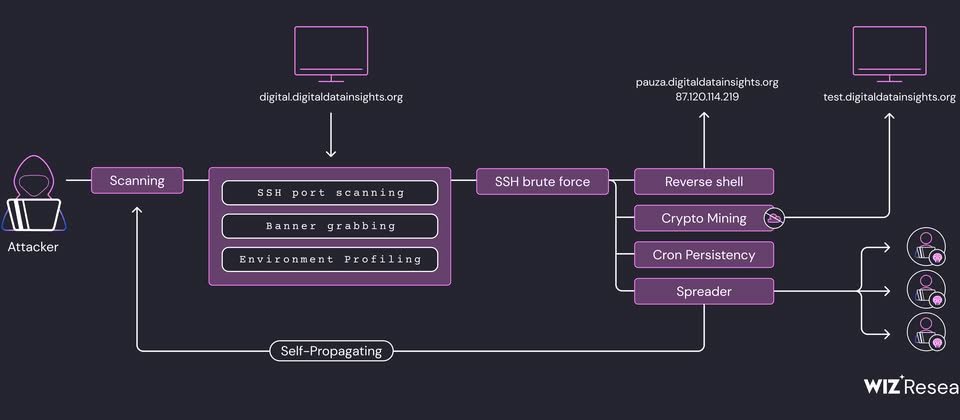

資安業者Wiz指出,這些駭客通常會利用自我散布工具、自製的UPX打包工具,透過網路掃描尋找下手目標,並植入挖礦軟體,但在他們最新一波的攻擊行動裡,駭客運用損壞的檢查碼(checksum)竄改UPX檔案標頭,以防正常的解包工具能夠進行拆解,而且,這次駭客使用了進階的惡意酬載與行為來從事相關攻擊。

研究人員舉出其中一種手法為例,駭客會根據Linux作業系統的版本,來偵測惡意軟體是在雲端或是內部網路環境執行,一旦發現是雲端環境,則惡意軟體就會進行自我散布,直到是內部網路環境的Linux主機,才會執行部署挖礦軟體有效酬載的工作。駭客這麼做的目的,很有可能就是根據威脅情資曝露的蹤跡進行調整,以免相關攻擊行動曝光。

根據相關調查結果,這波攻擊行動與過往有許多不同之處,首先,駭客改以Go語言打造相關工具,並透過名為Update的有效酬載做為核心元件,而能在受害主機持續運作,並進行自我散播。

而對於基礎設施架構的部分,也出現不少變化,駭客不光使用新的伺服器、網域名稱、加密貨幣錢包,並開始採用名為Zephyr Protocol的去中心化金融(DeFi)穩定幣通訊協定進行挖礦。附帶一提的是,這些駭客開始棄用以即時通訊軟體Discord為基礎的C2架構,但原因為何研究人員並未進一步說明。

根據駭客使用的加密貨幣錢包進行追蹤,不法所得超過1.6萬美元,但由於這些駭客已逐步轉向使用Zephyr Protocol,相關金流將變得更加難以追蹤,因此研究人員認為,這些駭客實際挖得的加密貨幣價值,應遠高於此。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10