本月初資安業者Trustwave揭露網釣工具包Rockstar 2FA,賣家以租用型式提供買家運用(Phishing-as-a-Service,PaaS),此工具包主要的目標是使用者的Microsoft 365(M365)帳號,如今有研究人員發現,經營該網釣工具包的賣家疑似另起爐灶,再度開發另一款新的網釣工具包供打手租用。

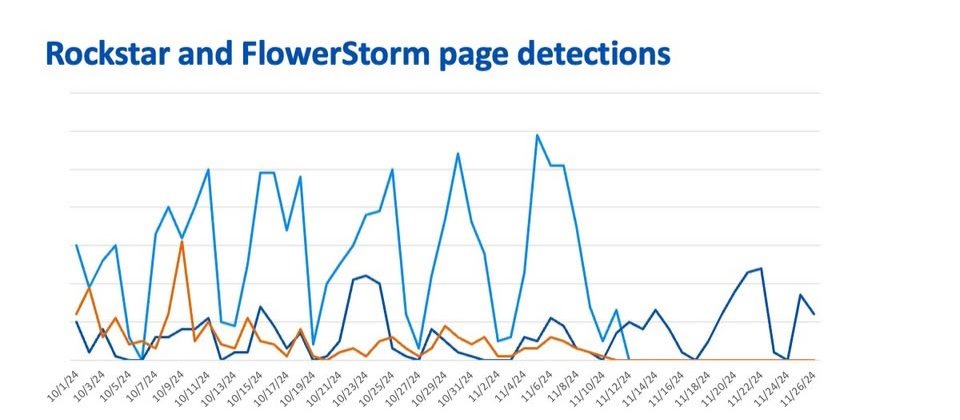

資安業者Sophos指出,從去年11月出現的Rockstar 2FA,在今年11月活動突然變得極為安靜,根據他們的遙測資料,駭客部分的基礎設施出現停擺的情況,相關的網頁無法使用,但這些現象發生的原因並非執法單位圍剿,而是此系統後端出現異常所致。

研究人員提及,上述情況發生在Trustwave揭露Rockstar 2FA的兩週前,網釣工具租用服務的基礎設施無法存取,並回傳HTTP 522的錯誤訊息,這意味駭客已經切斷原本使用的Cloudflare內容傳遞網路(CDN)。此外,攻擊者用來進行C2通訊的Telegram頻道,也疑似已經下線。

事隔數週,研究人員發現新的網釣工具包租用服務FlowerStorm活動變得頻繁,並發現該網釣工具包與Rockstar 2FA有共通特徵,疑似源自另一個用Telegram機器人運作的網釣工具包租用服務Tycoon,因為兩者之間有許多共通功能。

其中一項是兩種網釣工具包都針對M365登入網頁而來,後臺的伺服器使用.ru或.com的網域名稱,但不同之處在於,Rockstar 2FA使用隨機產生的PHP指令碼,而FlowerStorm統一使用next.php。

再者,則是釣魚網頁的HTML結構高度雷同,都具備捏造的評論、聲稱由Cloudflare Turnstile提供的資安服務,但兩者使用的誘餌不同:Rockstar 2FA以汽車為誘餌,FlowerStorm的誘餌則以植物為主題。

此外,兩個網釣工具包挾持M365帳號的手段一致,都是透過後端系統進行電子郵件、多因素身分驗證(MFA)的流程。

另一方面,駭客註冊的網域名稱及代管方式也有顯著重疊,而且,駭客都不慎在操作上出錯,從而曝露後端系統的樣貌。

雖然研究人員無法完全確定FlowerStorm就是Rockstar 2FA另起爐灶,但他們可以確定的是,根據駭客使用的套件,駭客很有可能採用相同的工具為基礎進行開發,而之所以具有相似的網域名稱註冊模式,則可能是因為兩組經營團隊彼此協調相關作業。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13