鎖定開源套件的供應鏈攻擊事故頻傳,最近幾個月已有不少事故傳出,值得留意的是,部分事故駭客疑似掌握管理者帳號,以開發團隊的名義上傳有問題的新版套件,使得許多使用自動更新機制的開發人員,他們的開發環境有可能被植入惡意程式。

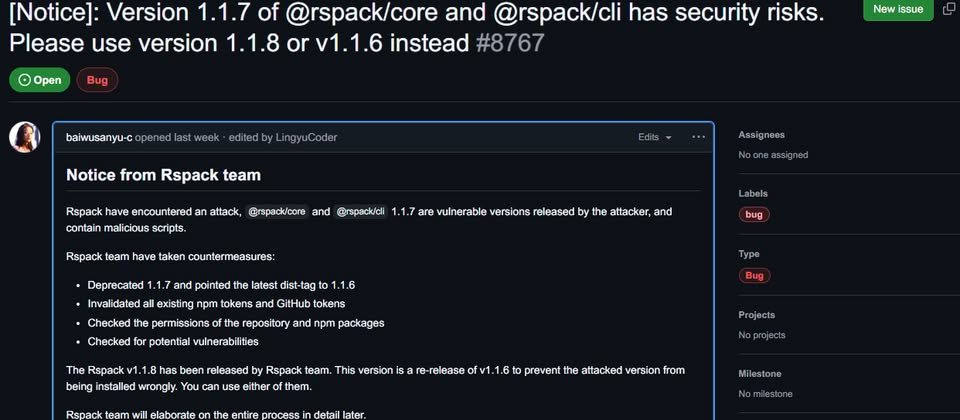

例如字節跳動開源的前端軟體封裝套件Rspack,開發團隊上週提出警告,證實他們遭遇攻擊,目前已知有@rspack/core、@rspack/cli受影響,這兩個NPM套件被攻擊者植入有問題的1.1.7版,內含惡意指令碼,呼籲用戶更新1.1.8版,或是維持使用1.1.6版。對於整個事故發生的過程,該團隊將著手調查。

Rspack是網站模組打包工具,可將眾多模組與資源打包,並編譯需要事先處理的內容,使得這些資源更容易在網站或網頁應用程式運用。Rspack是以Rust改寫的Webpack,於2023年正式推出,由於這項工具廣受微軟、Amazon、阿里巴巴等大型企業採用,其中@rspack/core、@rspack/cli每週分別被下載約37萬次、13.5萬次,因此上述的供應鏈攻擊事故,很有可能影響相當廣泛。

對此,Rspack團隊已移除1.1.7版,並將最新版本指向1.1.6版,他們也註銷現有的NPM及GitHub的Token因應。此外,該團隊也針對儲存庫及NPM套件的權限進行檢查,並確認相關系統是否存在弱點。該團隊也發布了1.1.8版供用戶升級,但值得留意的是,這個版本僅是將1.1.6版重新發布,目的是為了因應部分使用者可能不慎安裝攻擊者上傳的版本。

資安業者Socket分析兩個惡意NPM套件,指出這些套件的程式碼都會在開發環境植入挖礦軟體XMRig。攻擊者運用經過混淆處理的程式碼,對遠端伺服器進行呼叫,然後將特定資料外傳,或是收集系統環境配置資訊,以便攻擊者能進行下個階段的攻擊行動。

特別的是,攻擊者疑似鎖定特定的開發環境而來,他們呼叫API收集受害主機的環境資訊。雖然Socket並未特別提及駭客針對的目標,但開發人員Wojciech Maj進行調查,並於Rspack的公告當中指出,攻擊者針對中國、香港、俄羅斯、白俄羅斯、伊朗而來,而且,只針對執行Linux作業系統的開發環境發動攻擊。

這起資安事故引發開發界討論相關安全議題,例如:軟體套件管理工具需要更好的防護機制,像是對於部署未經檢驗的新版套件執行前,應該發出警示訊息,要開發人員提高警覺。

也有開發者向套件管理工具pnpm的開發團隊提出請求,建議要提供禁止套件更新到未經驗證版本的功能,來減少類似的事故造成的災情。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09