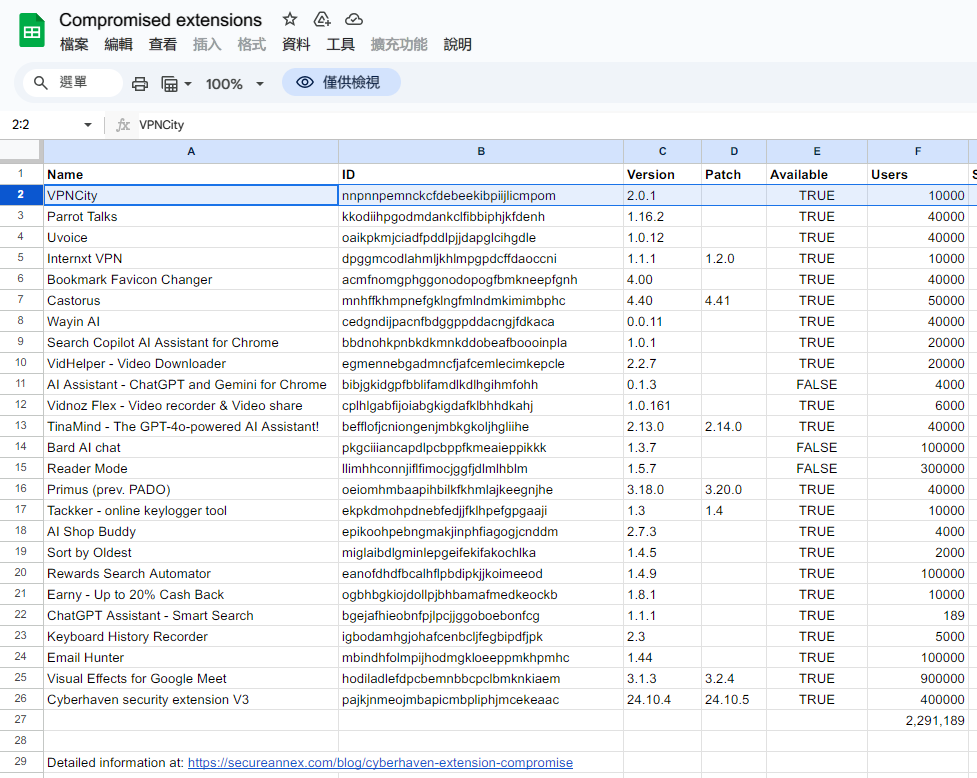

Chrome瀏覽器的使用者注意!上週有資安業者公布他們經營Chrome延伸套件的開發帳號遭到入侵,導致用戶有可能面臨社群網站帳號遭竊的風險,但這並非單一事故,因為後續有研究人員發現,還有超過20款延伸套件也是這波駭客下手的對象。

值得留意的是,部分套件下載次數突破10萬,影響相當廣泛,其中最多的是Visual Effects for Google Meet、Reader Mode,分別有超過90萬、30萬次下載。

【攻擊與威脅】

25款Chrome延伸套件遭遇供應鏈攻擊而成為駭客幫兇,目的是竊取使用者的社群網站帳號

攻擊者針對開源套件、瀏覽器延伸套件發動供應鏈攻擊的事故不時傳出,其中有不少是針對軟體開發套件開發者而來的事故,如今有專門針對瀏覽器套件開發者的情況傳出。

這起事故的曝光,源於12月27日資料保護業者Cyberhaven發布的資安公告,他們表示在聖誕節前夕遭遇惡意Chrome延伸套件的攻擊行動,有人在24日假借Google的名義,透過釣魚攻擊滲透該公司員工的帳密資料,得逞後藉由他們的名義上架惡意版本Chrome延伸套件,該公司資安團隊於25日世界協調時間(UTC)晚點11時54分察覺此事,並於一個小時內將惡意套件下架。

然而,Cyberhaven並非唯一遭到鎖定的Chrome Web Store開發團隊。資安業者Nudge Security共同創辦人暨技術長Jaime Blasco警告,還有其他延伸套件的開發人員疑似遭到鎖定,他根據駭客使用的C2伺服器IP位址進行比對,指出還有另外14個延伸套件也可能受害。資安業者Secure Annex也公布他們的調查結果,並彙整受到這起事故影響的延伸套件列表,截至目前為止,已有25個套件遇害,這些有問題的套件累積下載次數超過229萬,使用者資料恐面臨外流的情形。

殭屍網路Ficora、Capsaicin崛起,鎖定D-Link路由器已知漏洞而來

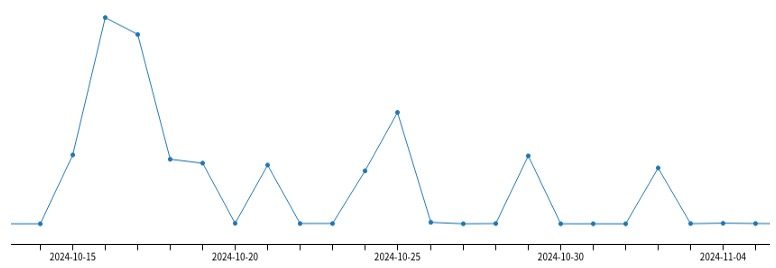

鎖定D-Link網路設備漏洞的攻擊行動接連傳出,其中有不少是針對研究人員剛發現的新漏洞而來,如今有攻擊者一口氣針對多個已知漏洞下手,意圖控制裝置、將其納入殭屍網路大軍。

鎖定D-Link網路設備漏洞的攻擊行動接連傳出,其中有不少是針對研究人員剛發現的新漏洞而來,如今有攻擊者一口氣針對多個已知漏洞下手,意圖控制裝置、將其納入殭屍網路大軍。

資安業者Fortinet在2024年10月至11月發現兩個殭屍網路的活動大幅增加的情況,其中一個是Mirai變種Ficora,另一個則是源自Kaiten變種的Capsaicin,而這些殭屍網路的散布方式,就是針對特定型號的D-Link無線基地臺已知漏洞而來,涵蓋CVE-2015-2051、CVE-2019-10891、CVE-2022-37056,以及CVE-2024-33112(CVSS風險評分皆達到9.8)。

攻擊者利用上述的已知漏洞,從而遠端濫用家庭網路管理協定(Home Network Administration Protocol,HNAP),於受害裝置執行任意程式碼。

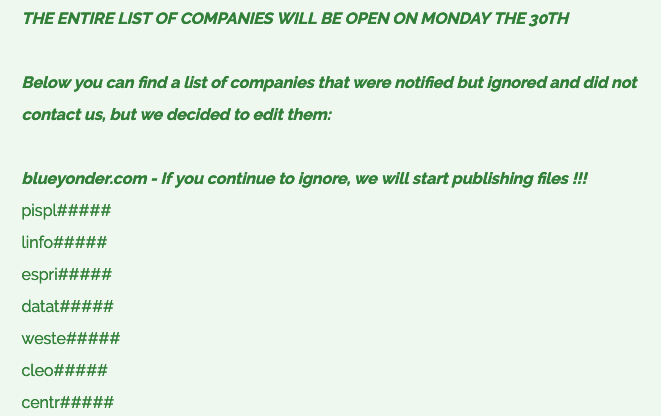

遭到Cleo零時差漏洞攻擊的企業超過60家?勒索軟體Clop揚言不付錢就揭露受害公司名稱

12月初Cleo旗下MFT檔案傳輸系統傳出遭遇零時差漏洞CVE-2024-55956攻擊,此漏洞疑為Cleo處理重大漏洞CVE-2024-50623修補不全產生,CVSS風險評為9.8分(滿分10分)。12月中旬勒索軟體駭客組織Clop聲稱這波攻擊行動是他們所為,究竟有多少企業組織受害?近期這些駭客有了新的說法。

12月初Cleo旗下MFT檔案傳輸系統傳出遭遇零時差漏洞CVE-2024-55956攻擊,此漏洞疑為Cleo處理重大漏洞CVE-2024-50623修補不全產生,CVSS風險評為9.8分(滿分10分)。12月中旬勒索軟體駭客組織Clop聲稱這波攻擊行動是他們所為,究竟有多少企業組織受害?近期這些駭客有了新的說法。

根據資安新聞網站Bleeping Computer的報導,Clop聲稱於網站有66個企業組織遭遇攻擊,但他們僅有列出已聯繫並未收到回應的企業組織,因此可能有更多組織受害。

另一家資安新聞網站SecurityWeek指出,駭客在網站公布超過60個受害組織的部分名稱,僅有透露其中一個是SaaS軟體服務供應商Blue Yonder。這些駭客向受害組織施壓,要脅若不付錢,他們將在12月30日公布這些受害組織的完整名稱。

針對MCU競賽網站遭受攻擊的事故,半導體業者盛群查出徵才網站也受害

12月18日上市半導體業者盛群傍晚於股市公開觀測站發布重大訊息,表示他們針對MCU創意競賽「盛群盃」架設的網站遭到攻擊。上週末該公司公布進一步的調查結果,指出他們另一個網站也遭駭客上下其手。

27日盛群發布重大訊息指出,他們針對競賽網站事故著手深入調查,結果發現求職者履歷後端管理平臺也遭到攻擊,該公司已找到攻擊來源並予以阻斷。值得留意的是,他們透露該網站有部分資料可能出現外洩的跡象,但並未說明影響範圍。

其他攻擊與威脅

◆駭客組織IntelBroker傳出再度公布部分10月竊得的思科內部資料

◆針對中國駭客Salt Typhoon大規模網路間諜攻擊行動,美國政府透露有第9家遇害的電信業者

◆駭客組織Cloud Atlas利用方程式編輯器已知漏洞,散布惡意軟體VBCloud

【漏洞與修補】

Java網路應用程式框架Apache MINA存在風險滿分的重大漏洞

12月25日Apache基金會發布Java網路應用程式框架Apache MINA更新2.2.4、2.1.10、2.0.27版,主要是為了修補遠端程式碼執行(RCE)漏洞CVE-2024-52046,這項漏洞影響2.0.0至2.2.3版,CVSS風險評分達到10分(滿分10分),相當危險。

MINA(Multipurpose Infrastructure for Network Applications)是開源的網路應用程式框架,其特色是提供抽象事件導向異步API,而能夠簡化網路應用程式的TCP/IP、UDP/IP等網路傳輸。而這項漏洞出現在ObjectSerializationDecoder元件,此元件透過Java原生去序列化通訊協定處理輸入的序列化資料,但缺乏必要的安全檢查及防禦機制而產生這項弱點。

關於漏洞的善後,Apache基金會特別提及,IT人員光是部署更新無法完全緩解漏洞,還要明確地在ObjectSerializationDecoder允許特定類別的解碼器,並提及有3種方法可用。

其他漏洞與修補

◆開源發票及專案管理平臺Invoice Ninja存在重大漏洞

【資安產業動態】

為強化Splunk SIEM產品線,思科計畫併購威脅偵測與防禦廠商SnapAttack

網路與伺服器大廠思科Splunk宣布有意併購威脅偵測與防禦(Threat Detection and Defense)業者SnapAttack,以強化Splunk安全資訊和事件管理(SIEM)產品陣容。而對於併購SnapAttack的金額,思科並未透露。

思科在買下SnapAttack之後,會將SnapAttack的威脅偵測與工程(threat detection and engineering,TD/E)技術、智慧財產與Splunk Enterprise Security整合,加速其「偵測即程式碼」(detection-as-code)藍圖擴展。

近期資安日報

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10