不少中國廠牌的網路設備銷往全球,很可能存在於你我周遭的關鍵基礎設施(CI)環境,一旦出現漏洞,往往可能影響相當廣泛。繼本月上旬有資安業者Claroty揭露中國網路設備業者銳捷網路(Ruijie Networks)的雲端設備管理平臺Reyee漏洞,如今再傳有中國工控路由器漏洞被用於攻擊行動情況。

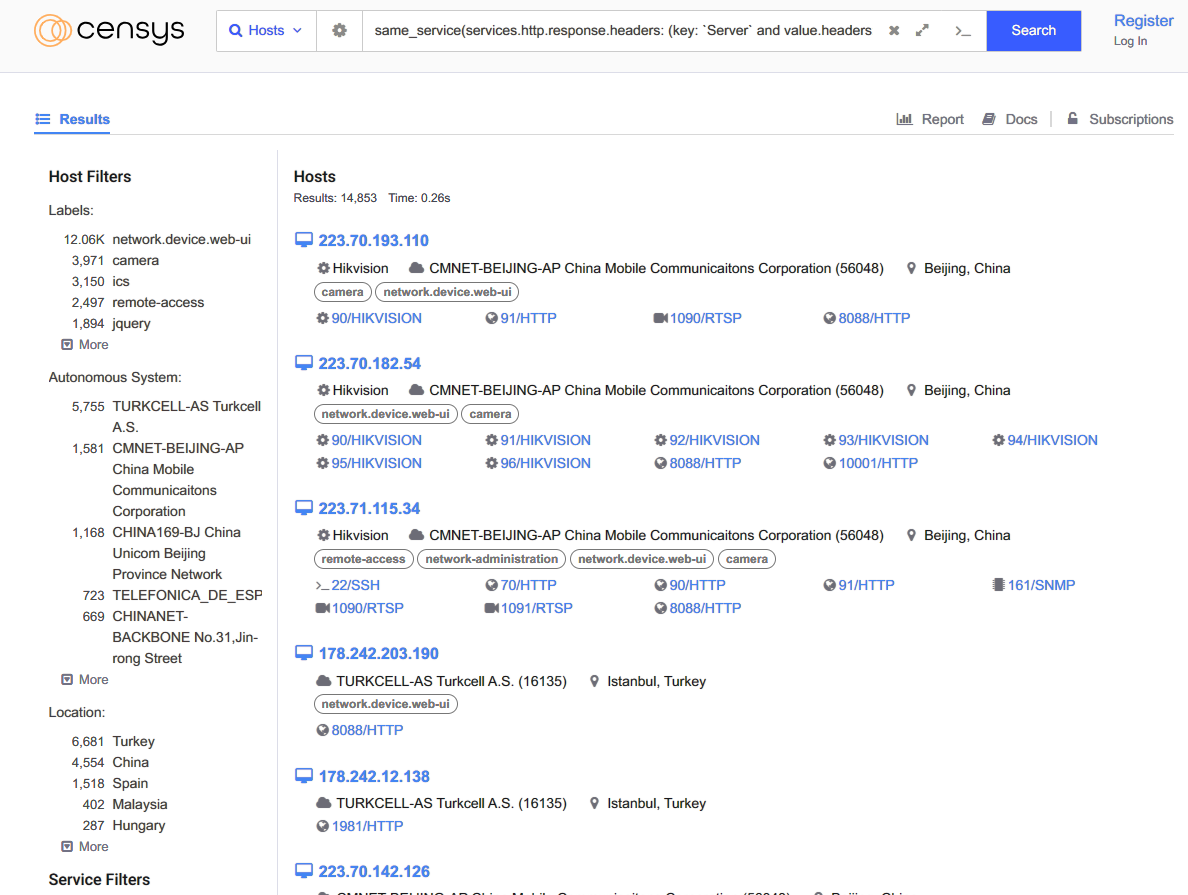

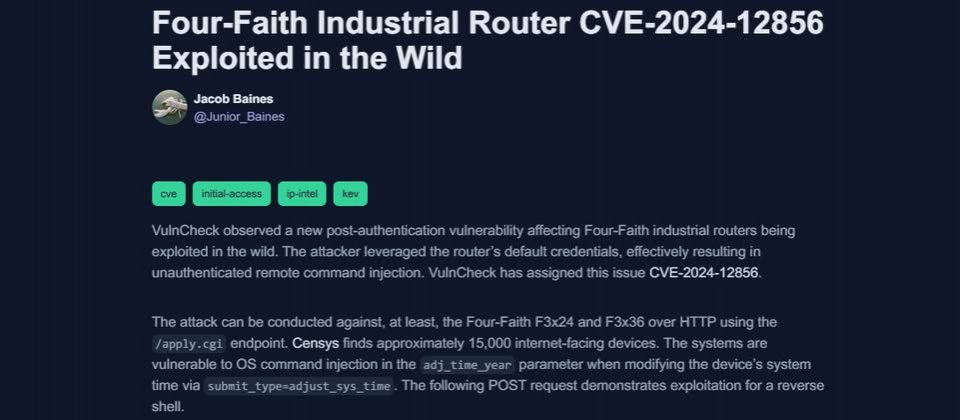

資安業者VulnCheck指出,他們發現針對命令注入漏洞CVE-2024-12856而來的攻擊行動,對象是中國網路設備廠商廈門四信科技(Four-Faith)的工業路由器,攻擊者用路由器的預設帳密,從而在未經身分驗證的情況下,遠端注入命令。他們利用威脅情報搜尋引擎Censys找到近1.5萬臺曝險的路由器,研究人員於12月20日向四信通報,但截至目前為止,四信尚未修補相關漏洞。

這項漏洞存在於F3x24、F3x36兩款路由器,為作業系統層級的命令注入漏洞,攻擊者在通過身分驗證的狀態下,有機會藉由apply.cgi竄改受害裝置的系統時間,從而透過HTTP遠端執行任意作業系統命令,CVSS風險評為7.2分。由於這些路由器的韌體存在預設帳密的情況,若是使用者未曾修改,就有機會以未經授權的狀態利用上述漏洞,而能未經身分驗證遠端執行作業系統命令。

值得留意的是,研究人員觀察到有人從IP位址178.215.238[.]91嘗試利用漏洞的跡象,他們留意到有研究人員已在11月初發現相關攻擊行動,並發現駭客使用的使用者代理字串(User Agent),與他們看到的漏洞利用嘗試行動大致符合,這代表利用這項漏洞的攻擊行動可能已經為期接近2個月。

VulnCheck向資安新聞網站Hacker News進一步透露這波攻擊事故的態勢,指出攻擊者數量並不多,但他們似乎企圖以極為緩慢的速率,轟炸整個網路環境,一旦得逞,攻擊者就會在受害裝置部署類似Mirai的殭屍網路病毒。

我們循線利用Censys搜尋曝險的裝置,目前總共能找到14,853臺,其中有6,681臺位於土耳其最多,其次依序為中國(4,554臺)、西班牙(1,518臺)、馬來西亞(402臺),上面沒有設置在臺灣的設備相關資訊。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10