一名ID為@NSA_Employee39的X(前推特)用戶宣稱,將連續多日釋出零時差漏洞,並將7-Zip的任意程式碼執行漏洞作為第一波訊息釋出。該用戶發布了一個Pastebin連結,其中包含據稱是濫用7-Zip任意程式碼執行漏洞的程式碼。

@NSA_Employee39聲稱攻擊者可利用經過特製的7-Zip壓縮檔,誘使受害者在解壓縮檔案時觸發漏洞,進而在目標系統上執行惡意程式碼。該用戶還表示,程式碼可能需要根據目標系統進行微調,並附上免責聲明,強調程式碼僅供研究和教育之用,不應被用於非法活動。

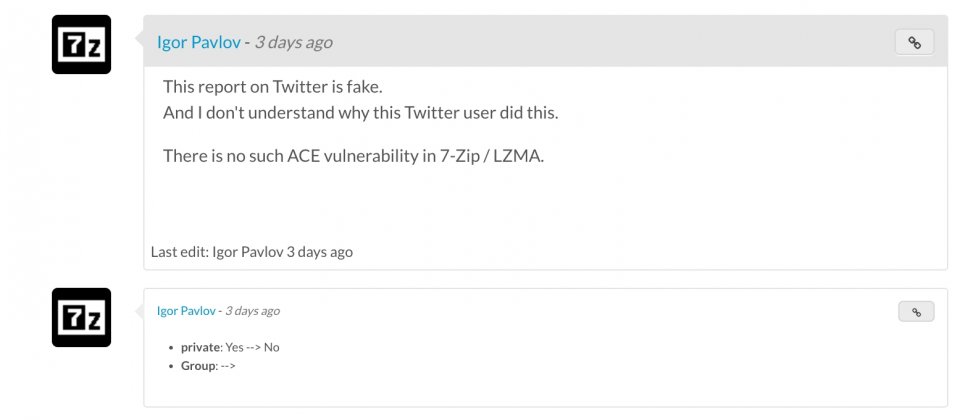

不過,7-Zip主要開發者Igor Pavlov出面駁斥這項說法。Igor Pavlov在7-Zip的Sourceforge官方論壇明確指出,在X上流傳的漏洞報告是假的,7-Zip的LZMA壓縮演算法並不存在這個漏洞。他還進一步分析@NSA_Employee39提供的程式碼,指出程式碼註解提到的RC_NORM函式並未出現在LZMA解碼器中,RC_NORM是一個用於LZMA編碼器和PPMD解碼器的巨集,Igor Pavlov推測,該段程式碼可能是由大型語言模型所生成。

雖然Igor Pavlov提出解釋,但是論壇上一名叫做Deez n的用戶,則繼續質疑即便程式碼中關於RC_NORM的描述有誤,但是也不能完全排除LZMA解碼器中存在潛在漏洞的可能性,例如指標運算或緩衝區處理不當等問題。

Deez n要求Igor Pavlov提供更多程式碼細節來證實LZMA解碼器的安全性,但Igor Pavlov並未正面回應Deez n的質疑,而是反問Deez n與@NSA_Employee39之間的關聯,以及Deez n是否使用大型語言模型生成程式碼。

@NSA_Employee39後續則在X上張貼Pastebin連結,反擊Igor Pavlov對RC_NORM的解釋,其指出LzmaDec.c中的RC_NORM巨集在解碼過程會增加緩衝區指標,卻沒有驗證指標是否超過已配置的記憶體範圍或是bufLimit的限制,因此惡意設計LZMA串流即可操縱相關變數,導致緩衝區溢位到相鄰的記憶體區域,而覆蓋掉重要的記憶體區域導致任意程式碼執行。

雖然目前7-Zip漏洞疑雲未有定論,但是Igor Pavlov已從技術層面否認漏洞的存在,@NSA_Employee39的爆料也被普遍認為是不實資訊,不過用戶最好還是提高警覺,避免開啟來源不明的壓縮檔,並定期更新7-Zip以維持安全性。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09