美國、加拿大、澳洲和紐西蘭國家網路安全機構聯合發布防護指引,名為「增強電信通訊基礎設施可視性與防護指南」,呼籲大家重視中國資助的駭客組織已成功滲透多家全球主要電信公司。 (圖片來源/CISA)

這次美國電信業遭中國駭客入侵的事件,雖然完整調查尚未出爐,但很可能涉及網路設備設定不當的狀況,這是因為,美國、加拿大、澳洲、紐西蘭的國家網路安全機構,在12月4日聯合公布「通訊基礎建設強化指南」,當中有一部分,是強調思科產品的安全設定。

-600.png)

2024年12月3日,美國、加拿大、澳洲和紐西蘭國家網路安全機構聯合發布防護指引,名為「增強電信通訊基礎設施可觀測性與防護指南」,目的是呼籲大家重視中國資助的駭客組織已成功滲透多家全球主要電信公司,並發動大規模網路間諜活動,因此提供最佳實踐,幫助電信公司的網路工程與防禦人員強化資安防護。

防護建議有兩大重點:思科網路裝置管理與網路監控強化

關於這份防護指南的內容,我們首先找到趨勢科技資深威脅研究員陳健宏,請他談談有哪些重點。

陳建宏表示,指引中提及多項管理與防禦措施,許多是常見基本要求,值得注意的有兩大方面:一是關於思科網路裝置,一是關於網路監控。

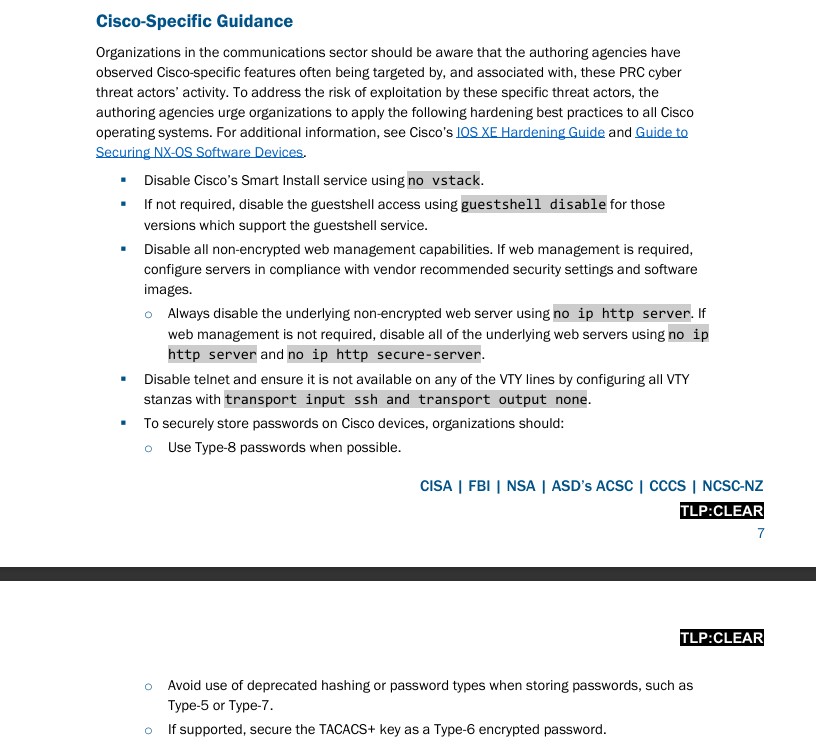

首先,在這份指引文件後半部提到的「Cisco網路裝置」部分,幾乎都是圍繞在安全設定而來。陳建宏指出,這份指引中列出了具體的項目,可幫助電信業一一去檢查的項目,例如,不要設定太弱的密碼,不要暴露讓外部可以直接存取等。

具體而言,CISA建議用戶應使用思科的「Type-8密碼」,來保護裝置配置檔中的管理員登入密碼等憑證,這個Type-8密碼採用PBKDF2作為基礎演算法,可使暴力破解變得更加困難。同時,他們也建議不要使用老舊的Type-5、Type-7密碼。

其他重要的安全防護建議,還包括:關閉思科的智慧安裝服務(vstack),若非必要、應停用guestshell存取,停用Telnet連線並確保在任何VTY線路上都不可用等,以及禁用所有未加密的Web管理功能。

第二個重點,是這份指引文件前半部提到的「監控」。陳建宏強調,網路設備需要集中管理並做好保護,並要持續對網路設備的配置變更做好監控,避免駭客入侵其中一臺網路設備,就可以輕易變更其設定配置,或是配置遭到修改。

簡單而言,CISA在監控方面的建議有6大層面,包括:(一)需要集中儲存配置並從中央部署到設備端,同時需要監控並測試這些配置;(二)部署流量監控解決方案,將流量收集器設置於關鍵出入口,(三)不要讓管理流量直接暴露於網際網路。(四)同時監控內部外部帳號登入,確保每次登入都是合法、符合規範的操作。(五)實施集中式日誌記錄管理、,採用自動化安全分析SIEM工具、全面日誌記錄、建立正常網路行為基準;(六)確保設備與韌體及時更新。

不過,趨勢科技威脅研究團隊認為,電信業遭駭的調查難度大,加上這些駭客仍潛伏在電信環境之內,因此美國現在也不願透露更多資訊。就目前狀況來看,還是要等調查結果完整公布,才能進一步確認問題環節。但同時有好幾家電信業者被入侵的狀況,很有可能是幾家電信業先被入侵,攻擊者再移動至其他電信業者。

呼籲重視邊緣裝置安全問題

對於這份防護指引,杜浦數位安全(TeamT5)技術長李庭閣,同樣認為這是一份很實務面的參考,有條理的列出各項重點,讓電信業知道要做哪些事情,尤其是在網路監控部分。

但他想提醒國內的是,這對大公司、大型資安團隊而言,是一份很務實的指南,但臺灣有許多公司缺乏資安投資與人力,儘管臺灣整個資安環境已在逐步提升,只是還有進步空間。不過,這些最佳實踐仍然可以當作參考,可以得到很多啟發。

李庭閣並指出,現在駭客攻擊的主流方式,是從邊際網路設備開始入侵,這點特別要注意。像是民眾使用的路由器裝置也都要注意,若是疏於管理,一直處於預設、不安全的狀態,同樣會是一大風險。

此外,對於邊緣裝置安全的問題,我們從網路設備產品安全角度來看,2016年,臺廠華碩與D-Link曾因網路產品安全防護不足,被美國貿易委員會(FTC)指控並要求改善,使得臺廠重視這方面的強化。

最近2024年底,美國政府調查中國TP-Link路由器,疑與駭客殭屍網路Quad7有關;最近美國政府還新起訴一家中國資安業者永信至誠科技,指控該公司與中國駭客組織Flax Typhoon(亞麻颱風)有關連,攻擊了數百萬路由器設備,建立殭屍網路。

因此,面對國家級駭客威脅,美國政府近年也更主動因應,像是針對中國駭客在美國境內建立的殭屍網路,遠端刪除惡意程式,另也通知裝置所有者、對製造商發布指引,以及起訴駭客進行反制。

無論如何,綜觀電信業被鎖定的問題,不只電信業內部本身就有相當複雜的網路設備要管理,要主動監控威脅潛伏,在此同時,電信業提供或用戶採購的邊緣網路設備,也都是我們需要重視的問題。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10