趨勢科技揭發2024年中國駭客偷偷攻擊臺灣軍工與衛星產業,特別是針對臺灣無人機製造商,並是透過供應鏈攻擊方式打入目標組織。

回顧最近一年的全球資安重大事故,電信業已成國家級駭客主要攻擊重點,不只美國多家電信業遭中國駭客Salt Typhoon滲透,目的是竊聽全民與政府高層的訊息,我國國安局也揭露臺灣遭受中國駭客攻擊情形,電信業遭受威脅最嚴峻,較前一年度大增650%,然而,國家級網路間諜的威脅不止於此,資安業者定期發布事件調查與研究報告,持續揭示最新威脅態勢。

邊緣裝置漏洞成主要入侵管道,中國駭客大肆鎖定利用

對於最新國家級駭客威脅的整體變化,杜浦數位安全(TeamT5)技術長李庭閣剖析了過去一年的局勢,我們彙整出3大重點。

第一,中國駭客組織發動的網路間諜攻擊,正大肆鎖定邊緣裝置漏洞攻擊,進而入侵到政府與大型企業,目標可能是要長期潛伏滲透,持續鎖定國家情報與商業機密,或是發動其他網路攻擊。

李庭閣指出,近年多國網路安全機構都在對中國駭客組織的威脅示警,並強調其近期手法在於攻擊邊緣裝置(Edge Device),包括小型路由器、郵件、防火牆等。由於此類攻擊事件越變越多,已成企業組織無法迴避的挑戰。

還要注意的是,不只挖掘零時差漏洞來攻擊,這些國家級駭客組織也經常利用已知漏洞來攻擊,儘管不能完全神不知鬼不覺,但相當省力省時。原因在於,即便廠商釋出修補,但用戶不一定有修補,或是有些漏洞被揭露,但廠商可能因為產品生命週期結束等原因,而不願修補或尚未修補。

因此,隨著美國非營利組織MITRE公布新的漏洞,台灣電腦網路危機處理暨協調中心(TWCERT/CC)也在TVN平臺公布經他們審核的國內產品漏洞,不只防守者重視此資訊,駭客也會從攻擊角度濫用。李庭閣指出,TeamT5已經觀察到,近期中國駭客會主動關注TVN的漏洞資訊,應是設法當作攻擊起點。

無論如何,企業組織應體認到:漏洞修補是一整套的行動,不只是需要有研究人員找出未知漏洞、通報業者,供應商要及時修補,但如果更徹底避免攻擊者持續濫用漏洞,用戶本身也要及時修補這些弱點。

邊緣裝置已成中國駭客主要滲透管道

關於邊緣裝置被國家級駭客鎖定,不只國內資安專家強調這一現象,2024年3月Google在臺舉辦資安研討會時,Google Cloud Security暨Mandiant亞太區及日本首席技術總監Steve Ledzian也提到這一態勢,指出近期的零時差漏洞利用(Zero-day exploits)攻擊,主要鎖定多類型邊緣裝置而來,而且有超過半數是由中國駭客發動。攝影/羅正漢

第二,國家級駭客組織組織生態系曝光。過去調查這類國家級駭客活動時,資安業者普遍只能從攻擊活動看到攻擊手法,但背後運作模式無法清晰了解,2024年初中國資安業者安洵外洩的文件,曝光了國家資助駭客攻擊也會外包給民間商業公司,甚至層層外包的供應商關係,還有不同組織在競爭中,也會建立策略聯盟的合作現象,滿足彼此需求並擴大攻擊成效。

目前已有一些中國資安業者被揭露,是受中國政府資助對外發動網路網路攻擊,例如:成都肆零肆、安洵信息、北京永信至誠科技等。

第三,近年中國駭客從國家資助擴及金錢導向攻擊。最近三五年來,少數原本受中國政府資助的駭客組織,開始轉向以金錢驅動的網路攻擊,尤其2024年中國經濟往下回落,這些組織獲得的資金支持逐漸減少,於是轉向黑色產業。

例如,他們在國內的資安事故調查發現,中國駭客EtherBei(又名Flax Typhoon)入侵臺灣企業並植入後門,兩周後卻發現,知名勒索軟體平臺LockBit販售相關資料,等於化身初始存取掮客(Initial Access Broker),入侵後將資料販售,以獲取金錢利益;還有像是中國駭客組織Amoeba(又名APT41)幫中國政府發動對外攻擊時,也在全球進行勒索軟體攻擊。

諸如此類的狀況陸續被公開,像是2024年12月中國資安業者奇安信,曾揭露中國駭客組織APT41打造的PHP惡意程式Glutton,攻擊中國、美國等地的IT服務公司,換言之,為了經濟利益,連當地中國企業也都可以是攻擊目標。

對此態勢,李庭閣認為將對中小企業帶來極大衝擊,為全球帶來極大亂象。因為這些中國政府支持的駭客組織,有能力發動針對型的網路間諜攻擊,但如今國家提供的資金減少,使他們開始到處攻擊民間企業勒索獲利,甚至與勒索軟體組織合作拆帳,透過這些網路犯罪來填補其商業營運的資金缺口。

臺灣中小企業同樣備感壓力,因為將面對與過去完全不同等級的網路攻擊。

整體而言,這些國家級駭客威脅的變化,正是我們在2025年需要特別關注的核心議題。

臺灣無人機製造業者遭駭,中國駭客以供應鏈方式來隱匿入侵

基本上,政府機關與關鍵基礎設施(CI)一直是國家級駭客的攻擊目標。最近就有針對臺灣無人機製造商的網路間諜攻擊,目的可能是干擾我國產業技術發展,或造成國人與國際的不信任,甚至在持續滲透下,可能於戰事或必要時發動致命攻擊,如資料抹除攻擊等,企圖癱瘓我國無人機的生產與運作。

趨勢科技資深威脅研究員陳健宏表示,他們今年追查到一個之前沒被發現的中國駭客組織,並將該組織命名為「TIDrone」,因為他們是鎖定無人機與軍工產業而來。

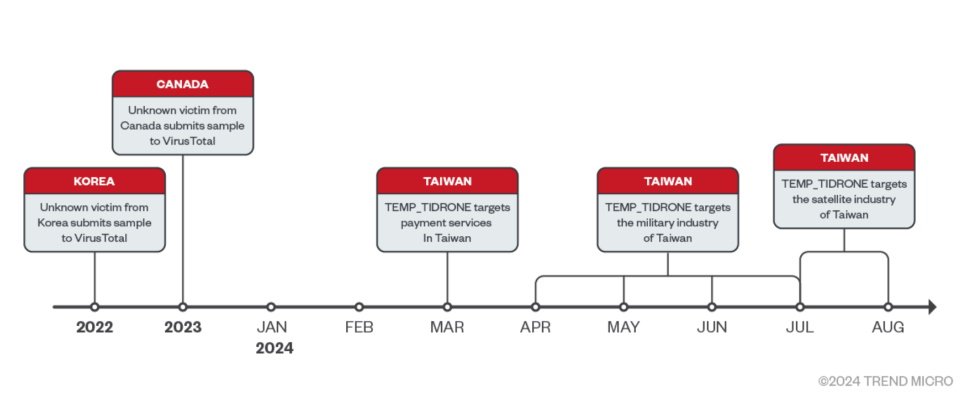

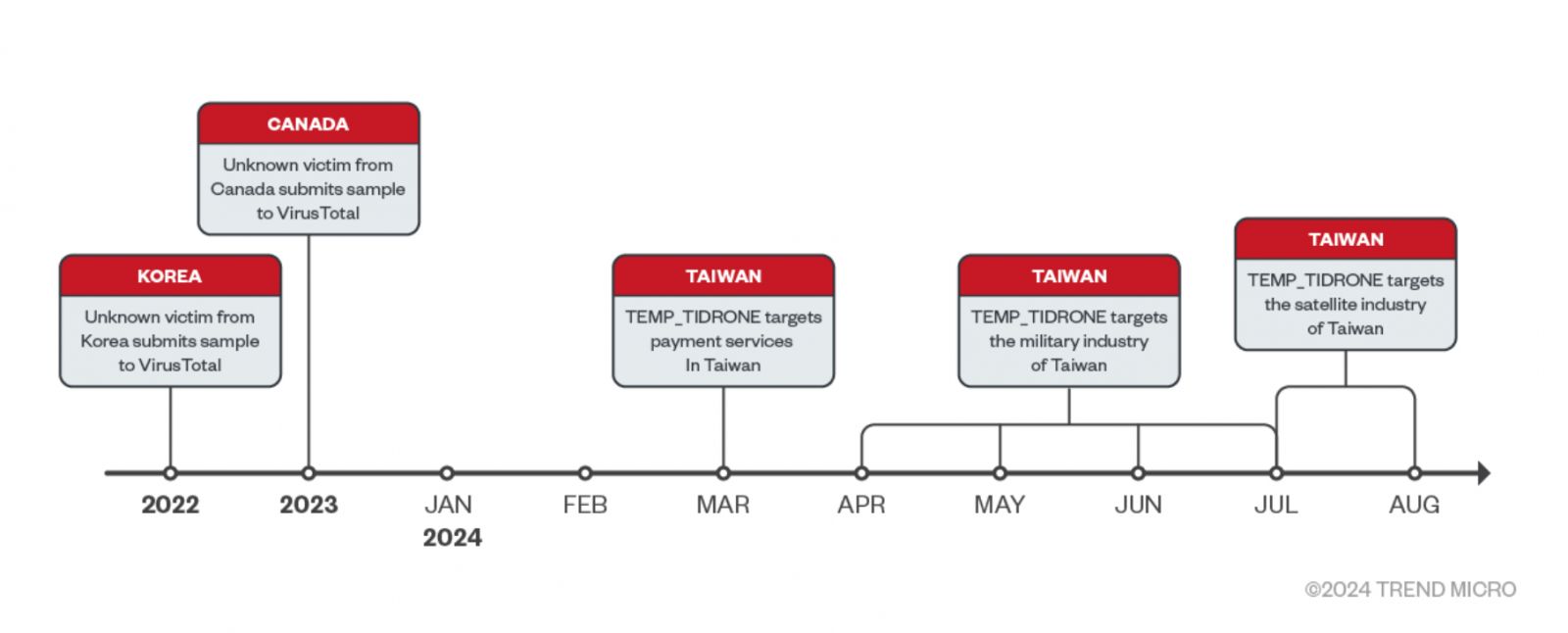

在2024年9月,趨勢科技發布對於中國駭客TIDrone的研究報告,公布其使用的攻擊手法、技巧與程序(TTP)。

這波攻擊行動之所以現形,是因為趨勢科技持續收到臺灣資安事故通報,在經過比對及調查後,發現臺灣已有軍工與衛星產業遭攻擊。

特別的是,這起攻擊活動還是精心設計的供應鏈攻擊。趨勢科技威脅研究團隊發現,攻擊者主要利用滲透ERP系統的方式,以及透過UltraVNC遠端桌面桌面軟體下載惡意程式,還使用WinWord.exe作為載入器來執行惡意活動,進而植入兩個專屬惡意程式,CXCLNT用於竊取受害者的電腦資訊,CLNTEND則是一種遠端存取木馬的後門程式。

此外,從VirusTotal上傳的惡意程式來比對,趨勢科技發現不只是臺灣有受害者,韓國與加拿大2023年末同樣有受害者。

最近2024年12月,韓國資安業者AhnLab揭露韓國企業的事故,同樣遭中國駭客TIDrone攻擊,其手法與趨勢科技揭露的案例如出一轍,被部署相同的惡意程式,也是透過當地ERP軟體業者入侵。

綜觀上述態勢,這類型「軟體供應鏈攻擊」事件相當嚴重,而且國家級駭客的攻擊目標,不只鎖定國際上的軟體服務業者,也在鎖定臺灣本地的軟體業者,我們必須有所警惕。

還有一個中國駭客組織Flax Typhoon(亞麻颱風)的威脅,同樣值得我們關注。趨勢科技威脅研究團隊表示,他們正持續追蹤這個組織的攻擊行動,雖然正式的調查報告尚未公布,但微軟近期發布Flax Typhoon研究報告,值得企業與政府留意,原因是該組織主要鎖定臺灣政府的資訊服務商或軟體代理商。

回顧2020年,我國調查局曾經因為偵辦數起臺灣政府機關遭駭的重大案件,揭露中國駭客Blacktech與Taidoor鎖定委外資訊服務供應商的情形,因此,這種「委外供應鏈攻擊」也必須當心。

此外,趨勢科技威脅研究團也指出,在攻擊手法上,以最近一年而言,中國駭客為了避免被追蹤,開始用非法代理伺服器ORB網路(Operational Relay Box networks)隱藏連線行蹤,這是一種類似洋蔥路由,但技術上完全不一樣,目的是隱藏使用者或攻擊者的真實來源位置,也比殭屍網路跳板更複雜,讓資安事件溯源更難,這也是值得注意的一大態勢。

2024年中國駭客偷偷攻擊臺灣無人機製造商,透過供應鏈攻擊方式打入目標組織

趨勢科技在2024年9月揭發中國駭客TIDrone,持續在4月到8月鎖定臺灣衛星及軍事工業,目的很可能是打擊我國無人機產業發展,甚至長期滲透以在必要時發動破壞。而且其攻擊手法相當隱密,透過供應鏈攻擊方式,先從臺灣ERP業者下手。後續2024年12月,韓國資安業者AhnLab也發現TIDrone的攻擊活動,是透過韓國ERP業者入侵當地特定企業。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10