為了迴避偵測讓惡意程式能順利執行,駭客試圖繞過防毒軟體偵測的手段不時傳出,其中又以針對Windows作業系統的攻擊行動裡較為常見,但蘋果電腦的用戶也不能掉以輕心,因為有人已試圖突破相關防護機制,而能成功暗中從事攻擊行動。

資安業者Check Point指出,他們自去年9月發現竊資軟體Banshee新版的活動,並指出駭客將其用於攻擊行動兩個月,非法使用macOS內建防毒引擎XProtect的字串加密演算法,而有可能導致大部分的防毒軟體將其視為無害而放行。有別於駭客過往是專門針對XProtect下手,導致這種防毒措施無法識別惡意軟體,甚至連第三方防毒也難以察覺異狀,這次駭客卻是疑為利用XProtect的相關機制來干擾防毒軟體偵測,使得威脅變得更難被發現。

值得留意的是,研究人員察覺駭客的攻擊手法變化,竟是因為駭客論壇XSS流出該竊資軟體的初始版本原始碼,才導致這種竊資軟體的攻擊行動曝光。

這款竊資軟體大約從去年7月開始活動,主要功能是竊取瀏覽器帳密資料、加密貨幣錢包,甚至是文件裡的機敏資訊。打造Banshee的開發團隊以租用的方式提供駭客運用,開價3千美元。

但到了9月駭客使用了新版Banshee,研究人員指出,最特別的地方在於,開發者疑似從蘋果XProtect防毒引擎盜取一種字串加密演算法,並運用於Banshee上,而能躲過一般的靜態檢測機制。

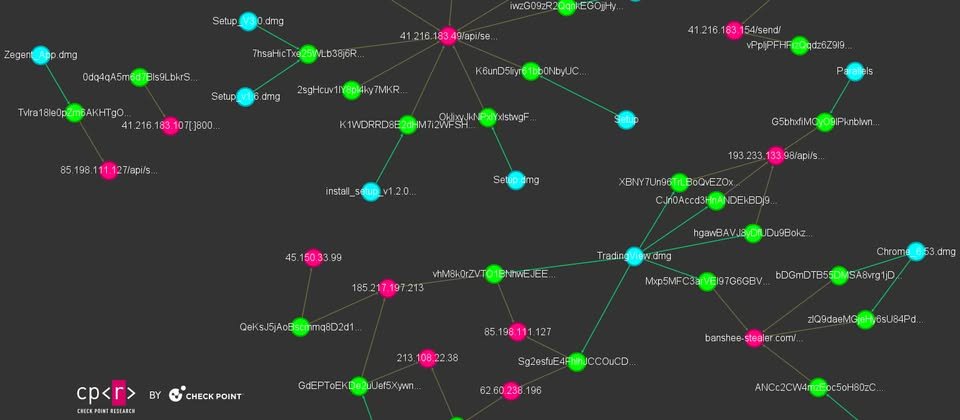

而對於攻擊者散布這款竊資軟體的管道,主要是透過釣魚網站及惡意GitHub儲存庫來進行,在部分使用GitHub的攻擊行動裡,駭客同時針對Windows及macOS用戶發動攻擊,若是Windows用戶上當,他們的電腦就有可能被植入Lumma Stealer。

雖然因11月下旬程式碼外流,開發者終止提供服務,導致Banshee攻擊行動受到影響,但研究人員發現,駭客仍舊假借提供應用程式的名義,透過釣魚網站散布這款竊資軟體。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10