本月初資安業者SafeBreach針對微軟12月修補的CVE-2024-49113公布細節及概念驗證(PoC)程式碼,此漏洞為高風險層級,涉及LDAP服務,攻擊者有機會導致Windows伺服器服務中斷,有鑑於這項漏洞帶來的衝擊相當嚴重,研究人員將這項漏洞命名為「LDAPNightmare」,如今有人假借這項漏洞的名義發動攻擊。

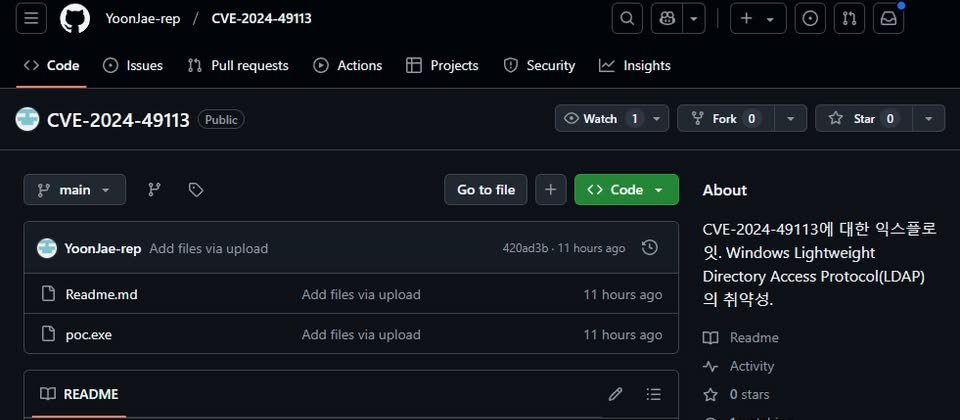

資安業者趨勢科技提出警告,他們發現有人在GitHub假借提供LDAPNightmare的概念驗證程式碼,意圖對資安研究人員散布竊資軟體。根據該公司的調查,這些惡意儲存庫多半是SafeBreach儲存庫的分叉(fork),攻擊者將原本的Python檔案更換為以UPX打包的執行檔案poc.exe,意圖引誘研究人員下載。

一旦使用者下載並執行,電腦就下載PowerShell指令碼,而該指令碼會建立工作排程,其功能是執行一段內容經過Base64編碼處理的指令碼。

在工作排程執行並解開指令碼,電腦又會從文字檔案共用服務Pastebin下載另一個指令碼,收集受害電腦的IP位址、系統資訊、處理程式列表、特定資料夾檔案內容、網路卡,以及已安裝更新檔案等資訊,打包成ZIP檔傳送到FTP伺服器,以便攻擊者進一步運用。

對此,趨勢科技提醒資安研究人員,若要研究概念驗證程式碼,應該要從情報最原始揭露的來源取得相關資料,而非透過分叉的儲存庫。這些來路不明的GitHub之所以會藏污納垢,就是攻擊者發現有些資安人員並未仔細檢查這類情報來源是否為第一手分享。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10