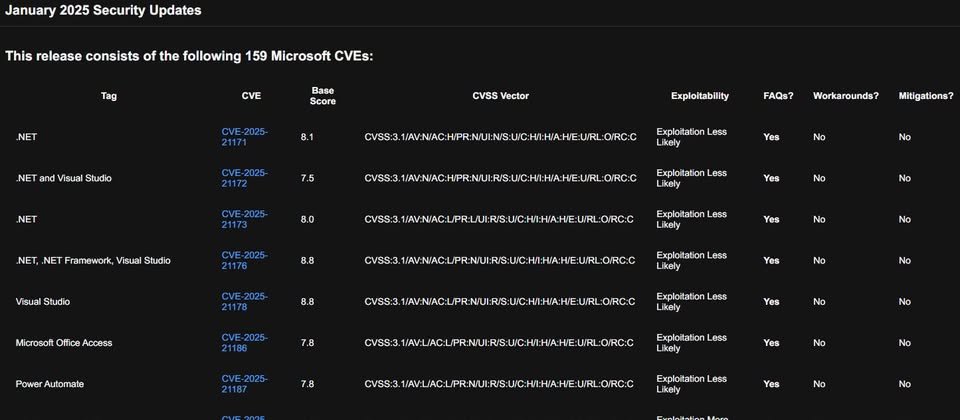

1月14日微軟發布本月份例行更新,總共修補了159個漏洞,數量相較於上個月的72個多出一倍,也是繼去年4月修補147個漏洞之後,公布更多漏洞數量的一次。這些漏洞有40個涉及權限提升、14個涉及安全功能繞過、58個可被用於遠端執行任意程式碼(RCE)、24個資訊洩漏漏洞、20個阻斷服務(DoS)漏洞,以及5個能用於欺騙的漏洞。從漏洞的危險程度來看,有11個被列為重大層級,其餘148個評為高風險層級。

值得留意的是,這次的零時差漏洞多達8個,僅次於去年8月的10個。

在微軟公布的漏洞當中,有3個CVE-2025-21333、CVE-2025-21334、CVE-2025-21335已被用於實際攻擊,這些皆為權限提升漏洞,存在Windows Hyper-V NT Kernel Integration VSP的元件當中,CVSS風險評為7.8分。它們之間的差別在於弱點的類型,CVE-2025-21333是記憶體緩衝區溢位,CVE-2025-21334、CVE-2025-21335則是記憶體釋放後再存取使用(Use After Free)。

值得留意的是,微軟僅提及一旦攻擊者成功利用這些漏洞,就有機會得到SYSTEM權限,此外並未進一步說明。漏洞懸賞專案Zero Day Initiative(ZDI)專家Dustin Childs根據微軟的說法進行推測,攻擊者若是藉此從VM端搭配SYSTEM權限於hypervisor層級執行程式碼,這項漏洞有可能變得更加危險;資安業者Rapid7資深軟體工程師Adam Barnett指出,這是微軟首度揭露Hyper-V NT核心整合的虛擬化服務供應者(VSP)元件存在漏洞,他認為接下來會有專精容器逃逸領域的人士對此進行研究,並挖掘相關弱點。

其餘5項被公開的零時差漏洞分別是:Access遠端程式碼執行漏洞CVE-2025-21186、CVE-2025-21366、CVE-2025-21395,以及Windows應用程式套件安裝工具權限提升漏洞CVE-2025-21275、Windows佈景主題欺騙漏洞CVE-2025-21308,CVSS風險評分介於6.5至7.8。

熱門新聞

2026-02-09

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-10