近年來鎖定軟體業者而來的供應鏈攻擊不時傳出,其中一種就是在公司正式提供用戶下載的網站上,提供含有惡意內容的安裝程式,使得毫無戒心的使用者可能會因此中招。

資安業者ESET揭露針對韓國VPN服務業者IPany的軟體供應鏈攻擊事故,中國駭客組織PlushDaemon從2023年發動攻擊,並在該公司VPN軟體的安裝程式植入後門程式SlowStepper,此為具備超過30種元件的多功能惡意軟體,用途是廣泛監控使用者並收集資料。

這起事故的發現,ESET惡意軟體研究員Facundo Muñoz表示,他們在去年5月發現帶有惡意程式碼的NSIS安裝程式,而這個檔案來自IPany的網站,他們通報此事,IPany也移除了網站上有問題的安裝程式。

針對發起攻擊的駭客身分,研究人員提及PlushDaemon至少從2019就開始活動,攻擊目標涵蓋臺灣、香港、中國、韓國、美國、紐西蘭的個人或企業組織。這些駭客主要取得初始入侵的管道,是將流量重新導向到他們控制的伺服器,而能夠挾持合法的更新管道。此外,研究人員也看到駭客利用網頁伺服器弱點入侵企業組織的現象。

對於這起事故的受害範圍,Facundo Muñoz指出,他們根據遙測的資料,在去年11月、12月,發現有日本及中國使用者受害,此外,ESET也確認有使用者於韓國半導體公司、尚未確認身分的軟體開發業者的網路環境裡,發現用戶電腦試圖安裝木馬程式的跡象。

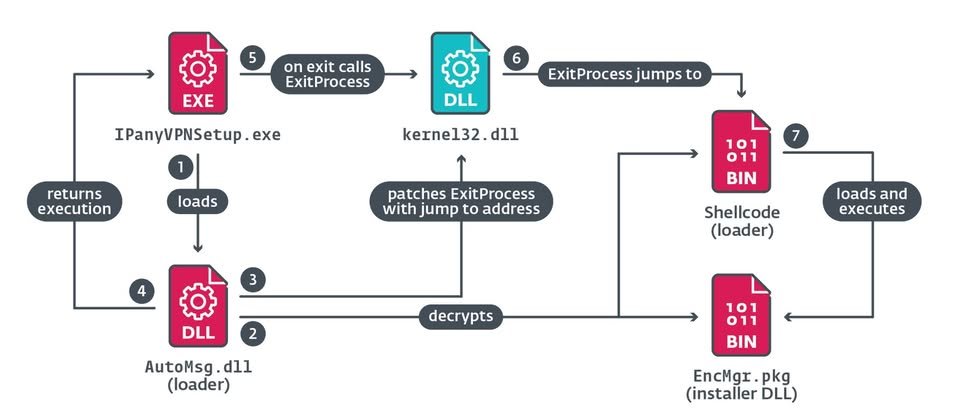

一旦使用者執行惡意安裝程式,就會在電腦裡建立多個資料夾,同時部署合法軟體及惡意程式。

對於駭客在這波攻擊行動使用的後門程式SlowStepper,Facundo Muñoz指出主程式是以C++開發而成,根據找到的惡意程式版本,最早是在2019年開發,目前最新是於去年6月開發,功能也最完整,他們根據程式碼找到有數百種功能,但特別的是,針對IPany而來的後門程式是僅保留約30項功能的精簡版(Lite)。

無論新舊版SlowStepper,駭客都利用Python或Go語言等一系列工具打造,主要用途就是進行網路間諜活動,收集受害者資料,透過錄音或是錄影進行監控。

而對於該後門程式接收攻擊者命令的管道,駭客並非將C2伺服器的IP位址寫入組態檔案,而是透過DNS查詢含有特定網域的TXT記錄資料來取得。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10