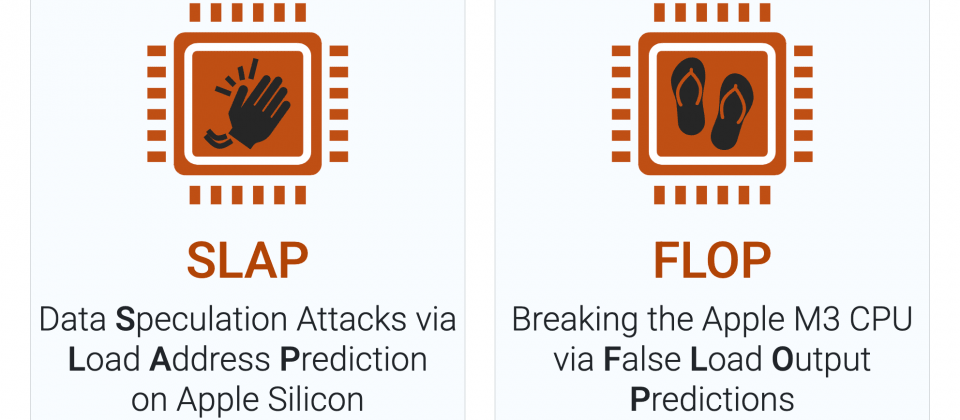

喬治亞理工學院研究團隊揭露兩個針對Apple Silicon晶片的全新微架構側通道攻擊手法,分別命名為SLAP與FLOP,這兩個漏洞可能導致使用者在瀏覽網頁時,機敏資訊遭到未經授權的第三方竊取,影響範圍涵蓋近年推出的Mac、iPhone及iPad等產品。

SLAP與FLOP攻擊的關鍵,在於利用Apple Silicon晶片中負責最佳化資料處理流程的預測機制。具體來說,SLAP濫用的是載入位址預測器(Load Address Predictor,LAP),該機制會根據過往的記憶體存取模式,預測CPU下一個可能讀取的記憶體位址,提高記憶體存取的效率。而FLOP則是濫用載入值預測器(Load Value Predictor,LVP),其會嘗試預測從記憶體讀取到的數值,來加速與該數值相關的運算。

這兩個預測器用途在於加速資料處理速度、提升整體效能,不過研究人員發現,當預測發生錯誤時,綜合CPU的推測執行(Speculative Execution)機制,以及現行架構下對於錯誤預測的資料處理流程隔離不足,衍生出可被利用的資訊洩漏破口。

在推測執行的狀態下,即使LAP或LVP的預測結果是錯誤的,CPU仍會基於這些錯誤的預測值,預先執行後續的指令。儘管這些基於錯誤預測而執行的運算最終會被捨棄,但過程中CPU存取到的錯誤記憶體位址或使用的錯誤資料,會在CPU微架構狀態留下痕跡,例如快取記憶體的狀態變化。而這些細微的變化,就可能被攻擊者利用特定的側通道手法,例如分析時間差異,來推斷出原本不應該被存取的資訊。

在Safari瀏覽器,SLAP可讓攻擊者讀取受害者在Proton Mail收件匣中的郵件標題與寄件者資訊、瀏覽紀錄、行事曆活動,甚至信用卡資訊,因為這些資料可能與攻擊者的惡意網頁共用相同的處理程序。而FLOP更進一步擴大影響Chrome瀏覽器,透過操控JavaScript和WebAssembly的類型檢查機制,使攻擊者能繞過安全防護,讀取瀏覽器記憶體中的任意資料,可能包含網站登入憑證、支付資訊及其他機敏資料。

這兩種攻擊可透過瀏覽器執行惡意JavaScript程式碼,即便使用者並未下載或安裝任何惡意軟體,只要存取了特定的惡意網頁,攻擊者便可利用包括M2、M3、A15、A16、A17等Apple Silicon處理器的推測執行機制竊取資料,甚至突破Chrome瀏覽器網站之間的隔離防護,影響Apple幾乎所有自2021年起推出的Mac、iPhone和iPad產品。

儘管Apple已承諾釋出安全更新,但FLOP的部分緩解措施需要應用程式開發商修改軟體才能有效實施,這表示短期內仍存在相當大的風險。使用者應確保作業系統與瀏覽器保持最新版本,避免瀏覽不明來源的網站,並啟用Chrome網站隔離功能,以降低攻擊成功的可能性。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09