在一月底農曆新年過年之前,蘋果對於旗下產品發布作業系統更新,範圍涵蓋電腦、行動裝置、穿戴裝置、影音播放裝置,但引起外界關注的是,其中已有一項漏洞被用於實際的攻擊行動。

針對這項漏洞的資訊,蘋果並未透露太多資訊,僅表示遭到攻擊的裝置存在共通點,那就是它們搭配的作業系統早於iOS 17.2版。

【攻擊與威脅】

蘋果修補存在電腦與行動裝置的零時差漏洞,傳出已用於攻擊iPhone用戶

1月27日蘋果針對旗下電腦、行動裝置、穿戴裝置、影音播放裝置發布macOS Sequoia 15.3、iOS 18.3、iPadOS 18.3、watchOS 11.3、visionOS 2.3、tvOS 18.3作業系統更新,當中修補一項已被用於實際攻擊行動的高風險漏洞CVE-2025-24085而引起關注,因為這是蘋果今年首度修補的零時差漏洞。

這項零時差漏洞出現在CoreMedia元件,屬於記憶體釋放後再被利用(Use After Free)類型的弱點,攻擊者有機會透過惡意應用程式觸發,從而提升權限,該公司表示已透過改善記憶體管理機制來緩解。此漏洞的CVSS風險評為7.8,位居高風險的威脅層級,美國網路安全暨基礎設施安全局(CISA)於1月29日將其加入已被利用的漏洞列表(KEV),並要求聯邦機構必須於2月19日前完成修補。

值得留意的是,蘋果表示他們掌握這項弱點被用於攻擊iPhone的情況,這些被鎖定的目標有個共通點,它們搭配的iOS作業系統都是早於17.2版。至於究竟有多少用戶受害?該公司並未進一步說明。

合勤CPE設備存在零時差漏洞,傳出已被用於散布殭屍網路Mirai變種

去年7月底資安業者VulnCheck揭露一批可被用於作為初始入侵管道的漏洞,其中一個存在於合勤科技(Zyxel Communications)CPE通訊設備的漏洞CVE-2024-40891,引起資安業者GreyNoise的注意,因為這項漏洞迄今並未得到修補,也沒有公開相關細節,但他們近期察覺有人將其用於散布殭屍網路Mirai變種的情況。對此,我們也向合勤科技的關係企業兆勤科技(Zyxel Networks)詢問此事,該公司初步表示,此批受影響的設備生命週期已經結束(EOL)多年,現行產品線不受影響。

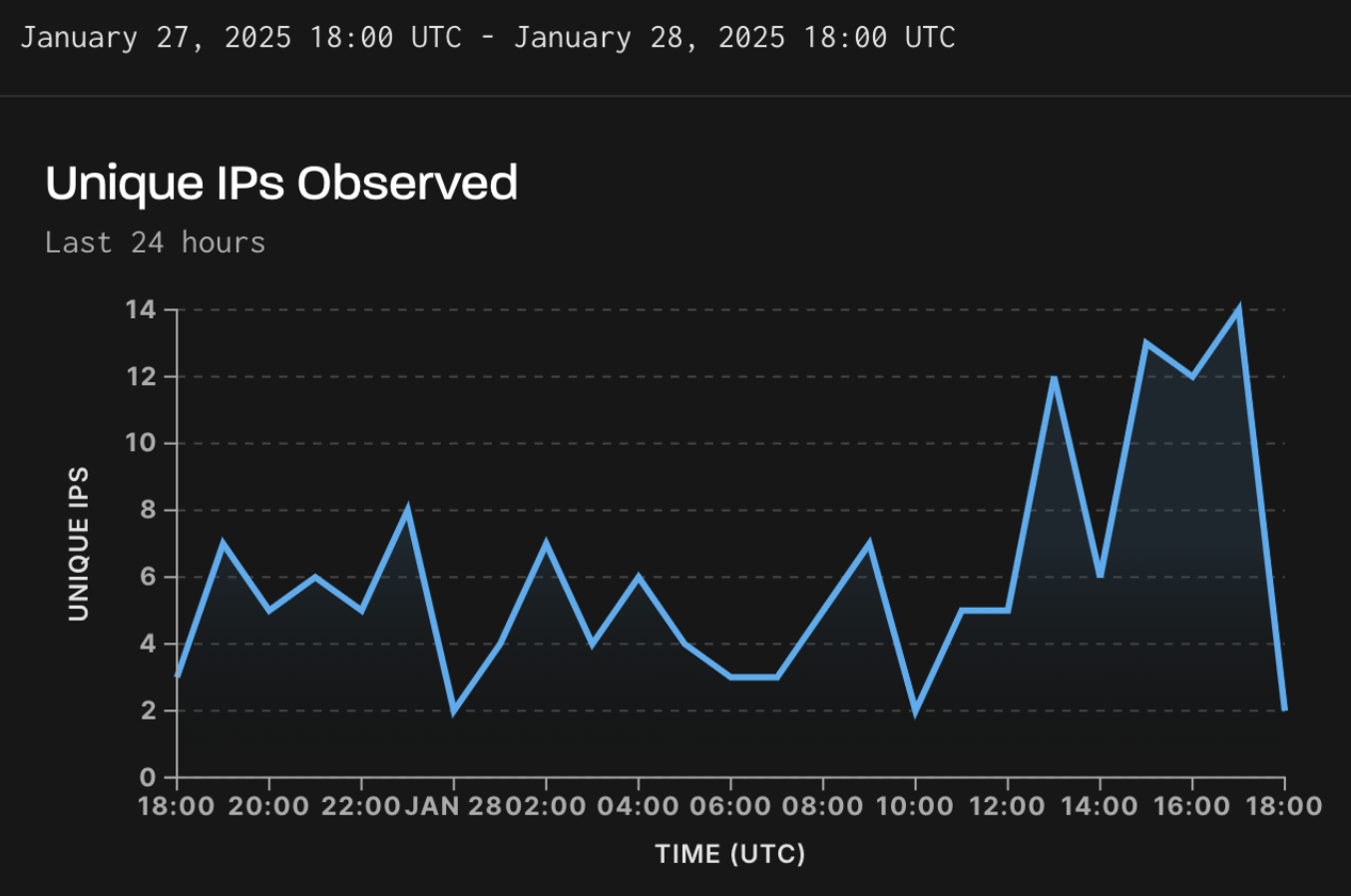

針對這起攻擊行動發現的過程,GreyNoise安全研究暨偵測工程資深經理Glenn Thorpe表示,他們最初在1月21日發現這項漏洞被積極利用的現象,攻擊者利用這項重大層級的命令注入漏洞,針對合勤旗下的CPE系列網路設備發動攻擊,從而在這些設備執行任意命令,從而完全滲透系統、資料洩漏,或是入侵網路環境。GreyNoise研究團隊透過物聯網裝置搜尋引擎Censys尋找曝險裝置,結果他們找到超過1,500臺合勤設備,這些設備大部分位於菲律賓,但土耳其、英國、法國也有裝置曝險。

爆紅中國AI服務DeepSeek資料庫配置錯誤,機敏事件記錄資料外洩

中國人工智慧公司DeepSeek因其模型DeepSeek-R1表現亮眼而備受關注,不過,雲端資安公司Wiz研究團隊發現,DeepSeek服務存在重大資安漏洞,導致大量機密日誌資料外洩。研究人員在進行例行性安全評估時,發現DeepSeek的ClickHouse資料庫對外開放,未設定任何身分驗證機制,允許任何人存取內部資料,甚至掌握完整的資料庫控制權限。

Wiz研究人員Gal Nagli表示,他們透過網域探測技術發現DeepSeek旗下多個公開網域,其中部分開放特定HTTP連接埠,進一步檢測後確認ClickHouse資料庫可透過9000及8123連接埠直接存取,且無需提供任何驗證資訊。這個資料庫包含超過百萬筆事件記錄資料,涵蓋聊天記錄、API金鑰、內部服務資訊、目錄結構與營運相關細節。更具風險的是,研究人員發現該ClickHouse資料庫允許透過HTTP介面執行任意SQL查詢,攻擊者不僅能存取內部資料,還可能透過特定查詢獲取機密資訊,進一步擴大攻擊影響範圍。

欣興電子、美亞鋼鐵、南亞電路板發布重大訊息,證實部分資訊系統遭遇網路攻擊

從上週末到今天,陸續有三家上市高科技製造業公司發布重大訊息,分別是:欣興電子、美亞鋼鐵、南亞電路板(南電),揭露有部分資訊系統遭遇網路攻擊的情況,並表示他們已啟動相關防禦機制因應,對於公司營運影響有限。

值得一提的是,欣興電子與南亞電路板兩家PCB廠商之所以發布重訊,都是因為位於中國的子公司遭遇網路攻擊,欣興電子公告的部分,是子公司聯能科技遭受勒索軟體攻擊,另一家有資安事故的企業南亞電路板,則是揭露昆山子公司偵測到攻擊行為後,資訊部門啟動復原作業。兩起事故敘述方式雖然不同,但由於勒索軟體通常會造成企業資料遭綁架而必須執行資料復原作業,因此,很難不讓人聯想兩者可能是同類型的資安事故。

美亞鋼鐵提及他們的網頁受到攻擊,並表示根據他們的初步評估,沒有個資或內部文件外洩的情況,依此判斷應該不是勒索軟體攻擊。

其他攻擊與威脅

◆資安業者揭露瀏覽器同步挾持手法Syncjacking,攻擊者可藉由惡意延伸套件控制電腦

◆殭屍網路病毒Aquabot鎖定Mitel網路電話而來,利用命令注入漏洞滲透設備

◆運動用品製造商Mizuno美國子公司證實遭到入侵,駭客在內部網路環境活動長達2個月

【漏洞與修補】

資安研究人員Shubham Shah與Sam Curry發現,速霸陸(Subaru)車聯網系統Starlink的管理面板存在重大安全漏洞,此漏洞允許攻擊者利用車主個人基本資訊對車輛進行遠端控制,包括啟動引擎、解鎖車門,以及查詢精確到5公尺內的車輛歷史位置記錄。該漏洞影響範圍廣泛,涵蓋所有美國、加拿大及日本連接Starlink的車輛。經研究人員回報後,速霸陸已在24小時內完成修補,並聲明未發現有惡意濫用的情況。

此次安全事件的核心問題在於,攻擊者只需極少的車主資訊例如姓氏和郵遞區號,便能存取並控制特定車輛。此外,管理面板還可存取車主的個人資料,如地址、緊急聯絡人及帳單資訊,甚至能查詢過去一年車輛位置記錄。這些資訊的洩露不僅侵犯個人隱私,更可能被有心人士用於惡意目的,例如精確追蹤車輛位置。

【資安防禦措施】

近期受到外界關注的DeepSeek,行政院在今天宣布,基於國家資通安全考量,公務機關全面禁用DeepSeek AI服務。

在農曆過年假期間,數位部就已緊急宣布全面禁用DeepSeek AI服務,以確保國家資通安全。今天為假期過後的開工第一天,行政院長卓榮泰召開政務會議,包括行政院副院長鄭麗君、秘書長龔明鑫、發言人李慧芝,以及陳時中、劉鏡清、吳誠文、陳金德、楊珍妮、季連成、史哲、林明昕等政務委員、國科會副主委陳炳宇等人與會,並就中國業者提供DeepSeek AI服務可能產生的資安疑慮討論,會後卓榮泰要求公務機關全面禁用Deepseek AI服務,以確保國家資通安全。

卓榮泰在會議中表示,DeepSeek AI服務的資料來源取得有違反著作權法相關法規的疑慮,並且其在模型訓練上也有思考審查、限制資料的問題,此外,使用其服務可能使資料傳送至中國,在尚未釐清及排除疑慮之下,可能違反個資保護、侵害隱私,基於國家資通安全考量下,數位部已警示公務機關及關鍵基礎設施限制使用DeepSeek AI產品。

近期資安日報

【1月24日】印度駭客組織DoNot假借提供即時通訊軟體的名義散布惡意程式

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10