用於發送HTTP請求及接收回應的用戶端(HTTP cilent)應用程式,例如:cURL、wget,以及程式庫像是:Axios、Go Resty、Node-fetch、OkHttp,執行向網頁伺服器發出請求並接收回應的工作,這類工具經常在開發及測試領域使用,但如今駭客也將其用於大規模攻擊,引起研究人員提出警告。

資安業者Proofpoint指出,他們近期看到有人濫用合法的HTTP用戶端工具,企圖入侵Microsoft 365環境。值得留意的是,由於相關資源能從GitHub等公開的儲存庫取得,這種工具被用於暴力破解及對手中間人攻擊(AiTM)的情況顯著增加,導致帳號挾持(ATO)的資安事故不斷發生。

Proofpoint資安研究員Anna Akselevich指出,這種利用合法HTTP用戶端工具的攻擊行動,最早可追溯到2018年2月,當時他們看到攻擊者運用名為OkHttp的工具發動攻擊,持續嘗試未經授權存取長達4年,主要目標是高階主管及具有特殊權限的使用者。根據進一步的調查指出,這些利用OkHttp的攻擊,只是整個攻擊鏈當中的初期階段。

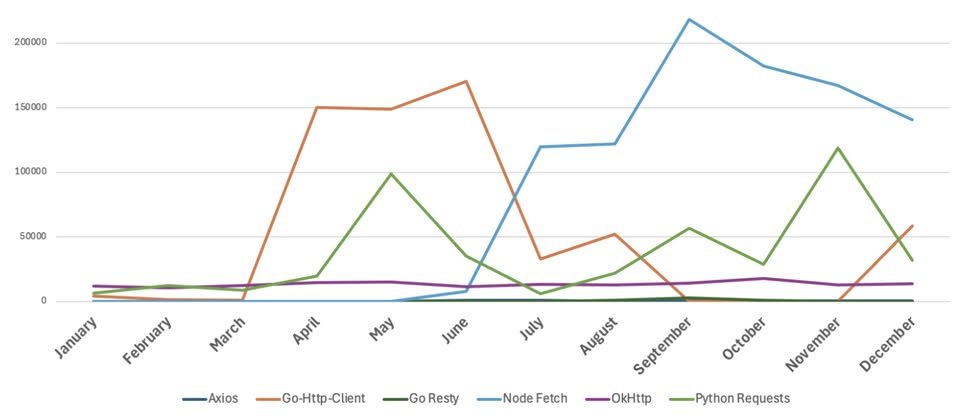

但到了去年1月,Proofpoint威脅研究小組發現攻擊手法開始出現變化,駭客改用OkHttp的變種犯案,接著在3月又使用更為廣泛的HTTP用戶端工具,相關攻擊行動於5月達到高峰,攻擊者利用數百萬個遭到挾持的IP位址來攻擊雲端帳號。

從受害規模來看,2024年下半有78%企業組織遭遇相關攻擊事故,這樣的情況較半年前增加7%。

為何這種攻擊過往較不引起注意?原因是攻擊者多半採行暴力破解的做法,成功率並不高,但Anna Akselevich表示,他們近期發現更有成效的攻擊手段,其中一種是採用名為Axios的工具,攻擊者精準鎖定目標,並使用AiTM攻擊突破多因素驗證(MFA)防護,根據該研究小組每個月的統計,這種作案手段的成功率高達38%。

從去年6月到11月,駭客主要針對交通運輸、建築、金融、IT、醫療保健產業的高階主管、財務長、客戶經營、維運人員下手,總共有51%遭鎖定的企業組織受害、43%帳號被入侵。

另一種濫用Node-fetch的攻擊行動,也相當值得留意,這種工具駭客主要用於暴力破解和密碼潑灑(Password Spraying)攻擊。Proofpoint自6月9日開始,總共發現超過1,300萬次的登入嘗試,平均每天有6.6萬次。

他們確認有17.8萬個使用者帳號遭到鎖定,這些帳號橫跨超過3千個企業組織,攻擊者主要針對教育領域而來,尤其偏好學生的帳號,原因是這類帳號通常缺乏相關防護,一旦成功挾持,就能用於大規模垃圾郵件攻擊或其他網路犯罪。

還有一種工具的濫用,也引起Proofpoint的注意。研究人員於去年8月發現利用Go語言開發的Go Resty相關攻擊,推測是由使用Node Fetch的攻擊者發起,原因是兩起攻擊駭客都使用相同的基礎架構,攻擊目標也一致。利用Go Resty的攻擊行動約在10月就停止,為何駭客不再使用Go Resty?研究人員並未說明。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09