資安業者GreyNoise一月下旬發現Mirai殭屍網路變種攻擊的行動,攻擊者利用去年7月底資安業者VulnCheck發現的漏洞CVE-2024-40891,該漏洞存在於存在於合勤科技(Zyxel Communications)CPE通訊設備,由於當時漏洞尚未修補,也沒有公開細節,引起資安界的關注。當時我們也向合勤科技的關係企業兆勤科技(Zyxel Networks)詢問,該公司初步表示此批受影響的設備生命週期已經結束(EOL)多年,但並未說明有那些設備存在相關漏洞,事隔兩天,我們發現有國外資安新聞媒體引述VulnCheck及合勤科技的公告,進行追蹤報導。

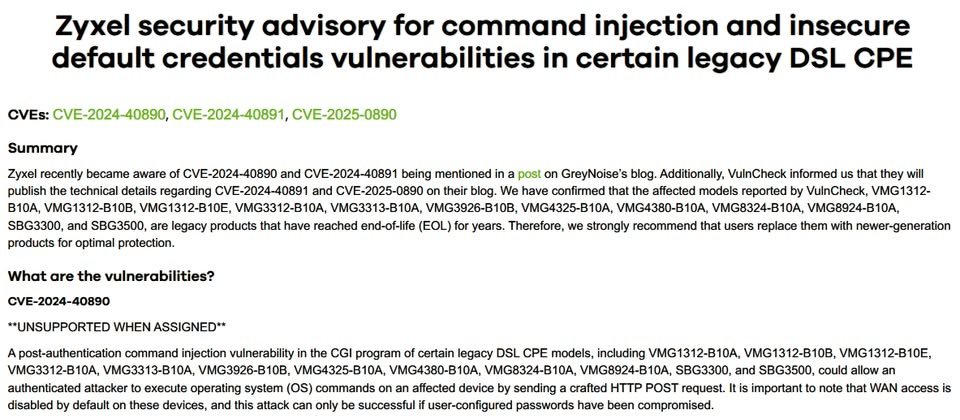

在VulnCheck公布的細節與合勤、兆勤的資安公告裡,終於明確揭露有那些設備存在漏洞,當中列出的項目不只是去年找到的CVE-2024-40890、CVE-2024-40891,還包括一項重大層級的預設帳密弱點CVE-2025-0890。整體而言,這些受到影響的設備型號如下:

- VMG1312-B10A

- VMG1312-B10B

- VMG1312-B10E

- VMG3312-B10A

- VMG3313-B10A

- VMG3926-B10B

- VMG4325-B10A

- VMG4380-B10A

- VMG8324-B10A

- VMG8924-B10A

- SBG3300

- SBG3500

VulnCheck持續追蹤並於2月3日發布新消息

這起事故引發的資安漏洞資訊,現在之所以有更多揭露,源自2月3日VulnCheck技術長Jacob Baines新公布的漏洞細節,當中提到VulnCheck至少確認有12款合勤CPE路由器存在漏洞,且產品狀態皆為生命週期已經結束(EOL),但他們仍能從物聯網搜尋引擎FOFA及Censys找到約1,500臺曝險設備,外界能透過Telnet介面存取它們。

不僅如此,Jacob Baines發現仍有部分型號的路由器,可從Amazon網路商站買到,因此,曝險的範圍很有可能還會擴大。

針對已被用於攻擊行動的CVE-2024-40891,VulnCheck也公布細節及概念驗證程式碼(PoC),並公布另一個預設帳密漏洞CVE-2025-0890。

Zyxel於2月4日發布完整的資安公告

此項消息揭露的隔日(2月4日),合勤與兆勤也發布資安公告證實這些弱點,並指出他們已確認這些設備都存在VulnCheck找到的CVE-2024-40890、CVE-2024-40891,以及CVE-2025-0890,並指出這些設備已不再受到支援,呼籲用戶應汰換設備來因應。

而對於這些漏洞的影響,他們指出CVE-2024-40890、CVE-2024-40891皆為後身分驗證命令注入漏洞,通過身分驗證的攻擊者可觸發漏洞執行任意作業系統層級命令,CVSS風險評為8.8。但兩個漏洞觸發的管道有所不同,CVE-2024-40890是透過HTTP請求,CVE-2024-40891則是經由Telnet來進行。

至於第三個漏洞CVE-2025-0890,則是CPE設備Telnet功能當中不安全的預設密碼,若是管理員未曾修改,攻擊者就有機會登入管理介面,CVSS風險評分為9.8。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09