專門用來向網頁伺服器發出請求並接收回應的HTTP用戶端(HTTP cilent)應用程式及程式庫,使用者可藉此發出GET、POST、PUT等請求,與伺服器進行互動,然而這樣的工具,攻擊者將其用於網路犯罪的情況也越來越頻繁。

資安業者Proofpoint發現,有人將這類工具用於挾持M365帳號,其中部分工具甚至能被用於對手中間人攻擊(AiTM),繞過多因素驗證的防護機制。

【攻擊與威脅】

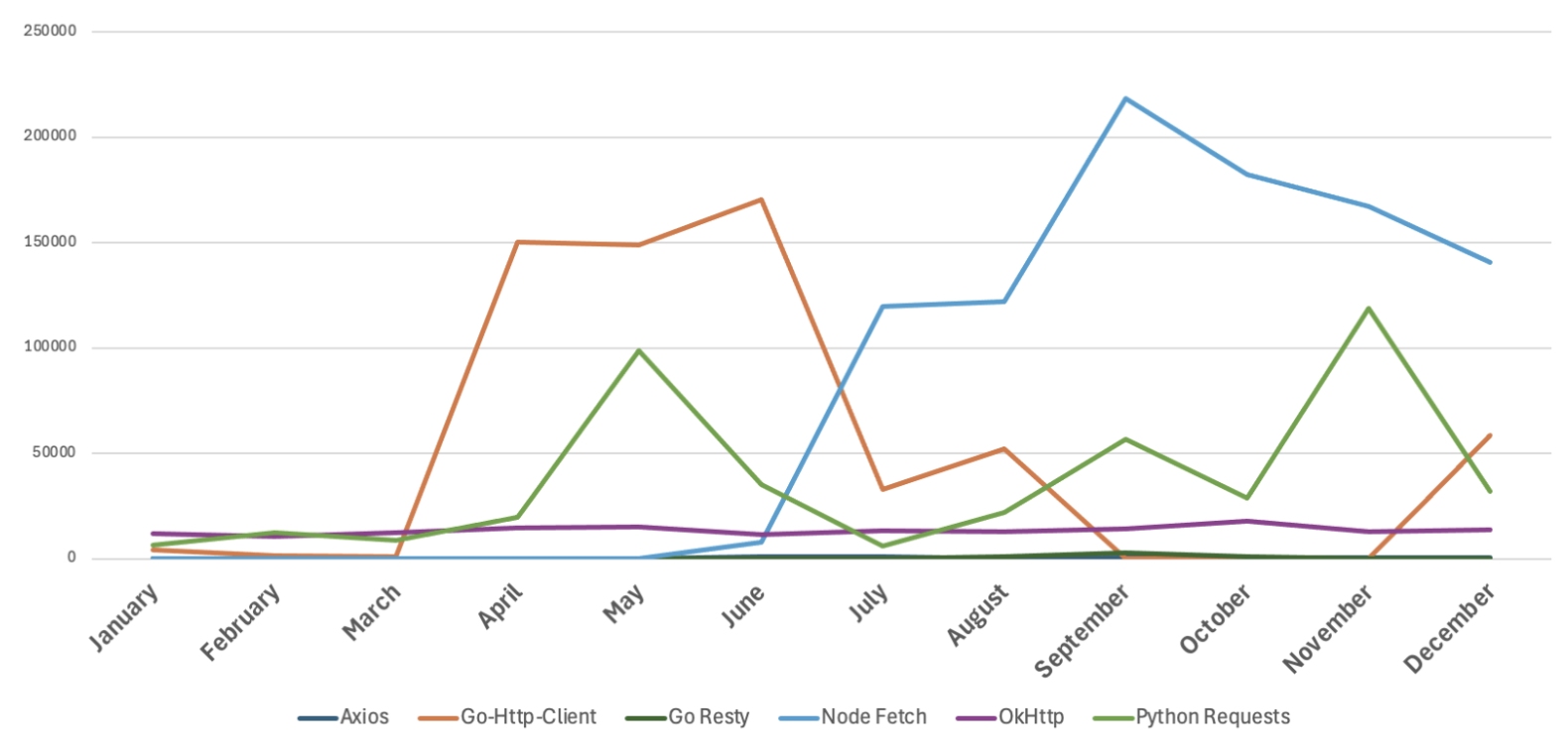

用於發送HTTP請求及接收回應的用戶端(HTTP cilent)應用程式,例如:cURL、wget,以及程式庫像是:Axios、Go Resty、Node-fetch、OkHttp,執行向網頁伺服器發出請求並接收回應的工作,這類工具經常在開發及測試領域使用,但如今駭客也將其用於大規模攻擊,引起研究人員提出警告。

資安業者Proofpoint指出,他們近期看到有人濫用合法的HTTP用戶端工具,企圖入侵Microsoft 365環境。值得留意的是,由於相關資源能從GitHub等公開的儲存庫取得,這種工具被用於暴力破解及對手中間人攻擊(AiTM)的情況顯著增加,導致帳號挾持(ATO)的資安事故不斷發生。

這種利用合法HTTP用戶端工具的攻擊行動,最早可追溯到2018年2月,但去年1月Proofpoint威脅研究小組發現攻擊手法開始出現變化,駭客改用OkHttp的變種犯案,接著在3月又使用更為廣泛的HTTP用戶端工具,相關攻擊行動於5月達到高峰,攻擊者利用數百萬個遭到挾持的IP位址來攻擊雲端帳號。

木馬程式AsyncRAT濫用TryCloudflare服務散布

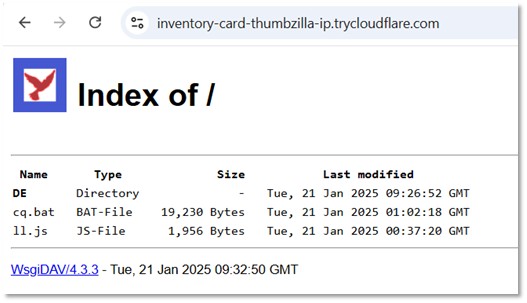

資安業者Forcepoint揭露AsyncRAT最新一波攻擊行動,攻擊者利用TryCloudflare隧道與Python套件來散布惡意酬載,他們先是透過釣魚郵件與受害者接觸,一旦收信人點選信裡的連結,就會觸發一系列的攻擊流程,從而在電腦植入AsyncRAT等多種惡意程式。

資安業者Forcepoint揭露AsyncRAT最新一波攻擊行動,攻擊者利用TryCloudflare隧道與Python套件來散布惡意酬載,他們先是透過釣魚郵件與受害者接觸,一旦收信人點選信裡的連結,就會觸發一系列的攻擊流程,從而在電腦植入AsyncRAT等多種惡意程式。

針對這起事故發生的過程,Forcepoint X-Labs威脅研究員Jyotika Singh指出,攻擊是透過釣魚郵件開始,而這些信件的共通點,就是含有連往Dropbox的連結,一旦收信人點選,電腦就會下載ZIP壓縮檔,其內容是網際網路捷徑檔(URL),假若開啟,電腦就會下載Windows捷徑檔(LNK),從而執行JavaScript檔案。

而這個JavaScript指令碼,又會觸發BAT批次檔,然後下載另一個含有惡意內容的ZIP檔,該壓縮檔內含Python指令碼,會在受害電腦植入AsyncRAT。

其他攻擊與威脅

◆Google警告旗下AI機器人Gemini遭濫用,中國、俄羅斯、北韓國家級駭客企圖用於打造網路攻擊工具

◆150家企業組織遭到鎖定,駭客藉由AD聯邦服務繞過多因素驗證,從而挾持帳號

◆駭客組織Silent Lynx鎖定吉爾吉斯、土庫曼等中亞國家而來

【漏洞與修補】

合勤證實研究人員揭露的漏洞存在於12款DSL CPE設備,呼籲用戶應儘速汰換因應

資安業者GreyNoise一月下旬發現Mirai殭屍網路變種攻擊的行動,攻擊者利用去年7月底資安業者VulnCheck發現的漏洞CVE-2024-40891,該漏洞存在於存在於合勤科技(Zyxel Communications)CPE通訊設備,由於當時漏洞尚未修補,也沒有公開細節,引起資安界的關注。

當時我們也向合勤科技的關係企業兆勤科技(Zyxel Networks)詢問,該公司初步表示此批受影響的設備生命週期已經結束(EOL)多年,但並未說明有那些設備存在相關漏洞,事隔兩天,我們發現有國外資安新聞媒體引述VulnCheck及合勤科技的公告,進行追蹤報導。

在VulnCheck公布的細節與合勤、兆勤的資安公告裡,終於明確揭露有那些設備存在漏洞,當中列出的項目不只是去年找到的CVE-2024-40890、CVE-2024-40891,還包括一項重大層級的預設帳密弱點CVE-2025-0890。

Veeam修補本地端與雲端備份軟體漏洞,駭客可用中間人攻擊伎倆破壞系統

備份與資料保護軟體廠商Veeam,於2月4日揭露影響6款備份軟體的重大漏洞,並釋出修補。

這個編號為CVE-2025-23114的漏洞,存在Veeam備份產品使用的Veeam Updater元件,攻擊者可趁機透過中間人攻擊的手法,以root權限在受影響伺服器上執行任意程式碼,嚴重性等級達到9.0。

Veeam旗下使用Veeam Updater元件的產品,總共有6款備份軟體,目前只有Veeam Backup for Salesforce的3.1版與後續版本,仍受此漏洞影響,解決漏洞的辦法是將內含的Veeam Updater元件更新到7.9.0.1124版,用戶只需透過控制臺介面的Checking for Updates選項,讓系統自動執行更新即可。

AMD Zen架構處理器存在微指令簽章驗證漏洞,影響SEV-SNP機密運算安全

Google安全團隊發現,部分基於Zen架構的AMD處理器存在微指令簽章驗證漏洞CVE-2024-56161,該漏洞可能使具備本地管理員權限的攻擊者注入惡意微指令,進而危及依賴AMD安全加密虛擬化(SEV-SNP)保護的機密工作負載安全。由於漏洞一旦被濫用,可能導致機密運算環境保護失效,相關修補措施已於去年12月陸續發布,用戶應密切關注BIOS與微指令更新狀況。

該漏洞影響Zen 1至Zen 4架構的處理器,攻擊者在取得本地管理員權限後,可藉由注入惡意微指令直接影響處理器的核心運作機制。尤其是在使用AMD SEV-SNP技術保護機密工作負載的用例下,惡意微指令可能破壞工作負載的保密性與完整性,進而影響整個運算環境的安全基礎。

針對此安全漏洞,Google於2024年9月底向AMD回報,AMD隨後在2024年12月中旬針對Naples、Rome、Milan與Genoa等平臺,推出微指令更新修補版本。

其他漏洞與修補

◆Meta大型語言模型框架Llama存在漏洞,恐導致AI系統曝露遠端程式碼執行風險

【資安產業動態】

新任數位發展部資安署署長蔡福隆走馬上任,將迎接挑戰、積極對話,打造可信賴的資安環境

今日前金管會主任秘書蔡福隆正式升任數位發展部資通安全署(簡稱資安署)署長一職,各界都很關注臺灣資安未來走向。蔡福隆接受iThome電話專訪時表示,資安署肩負國家資安政策的推動與落實,他接任署長後,最重要的任務,就是打造一個「可信賴」的數位環境,並且積極和各方利害關係人溝通、對話,不只是要延續既有的政策,還要積極面對包括人力短缺、供應鏈安全甚至是生成式AI帶來的挑戰,而長期金融資安和相關監理的訓練和經驗,也為蔡福隆如何藉由公私協力,強化臺灣資安韌性奠定基礎。

近期資安日報

【2月5日】去年修補的7-Zip的MotW漏洞被用於攻擊烏克蘭企業與政府機關

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10