事件說明 2025年2月9日(週日)~11日(週二),馬偕紀念醫院傳出連續數日遭勒索軟體攻擊的事件。

在2月11日,衛生福利部資安資訊分享與分析中心(H-ISAC)發布警訊,說明有醫院遭受一支名為CrazyHunter的勒索軟體的攻擊,請各院加強戒備,同日我們詢問衛生福利部資訊處處長李建璋,他表示確有此事,事故從2月9日開始,且因為駭客揚言將持續對醫院發動攻擊,因此衛福部已與資安署合作成立快速反應小組,進駐馬偕醫院,以協助因應持續到來的攻擊,特別的是,這次也是衛福部與資安署的首次合作。

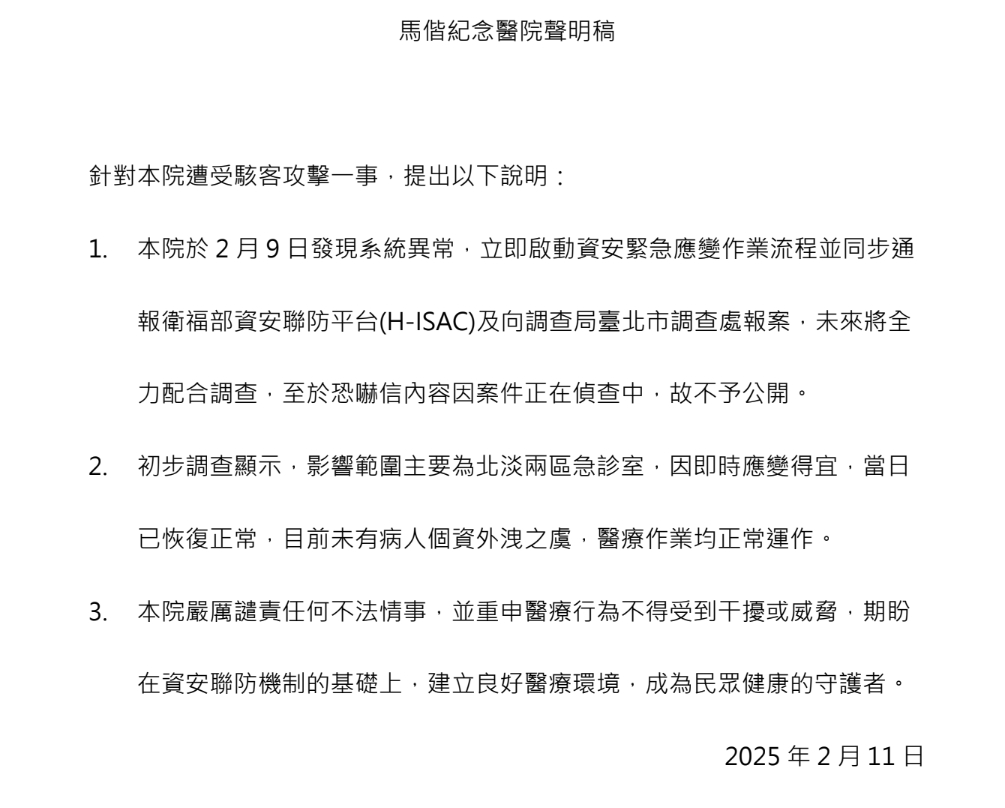

馬偕紀念醫院亦在2月11日下午發布對於這次事件事故的回應,說明該院在2月9日發現系統異常,當下啟動應變機制、通報衛福部H-ISAC、向調查局臺北市調查處報案,並說明這次遭受駭客攻擊影響範圍主要是臺北淡水兩區急診室。

受害狀況/影響

根據消息人士說明,事故因應從2月9日(週日)開始,馬偕紀念醫院受影響電腦不只媒體報導500臺,而是多達600多臺,攻擊者並留下勒索贖金的訊息。

衛福部在2月11日發布新聞,指出關於臺灣北部醫學中心遭受勒索軟體攻擊,其攻擊的形式為加密醫院個人檔案,讓病患資料無法開啟,電腦病毒陸續蔓延,導致醫院門診看急診系統500多臺電腦當機。

馬偕醫院2月11日發布聲明稿,該院指出:2月9日發現系統異常已經應變、通報與報案,初步調查顯示,影響範圍主要為北淡兩區急診室,因即時應變得宜,當日已恢復正常,目前未有病人個資外洩之虞,醫療作業均正常運作。

2月12日,媒體報導衛福部說明後續狀況,指出駭客聲稱竊取患者個資並威脅公開,但經專家比對後發現,這些資料格式與馬偕紀念醫院不符,系統內也未發現任何個資外洩情況。

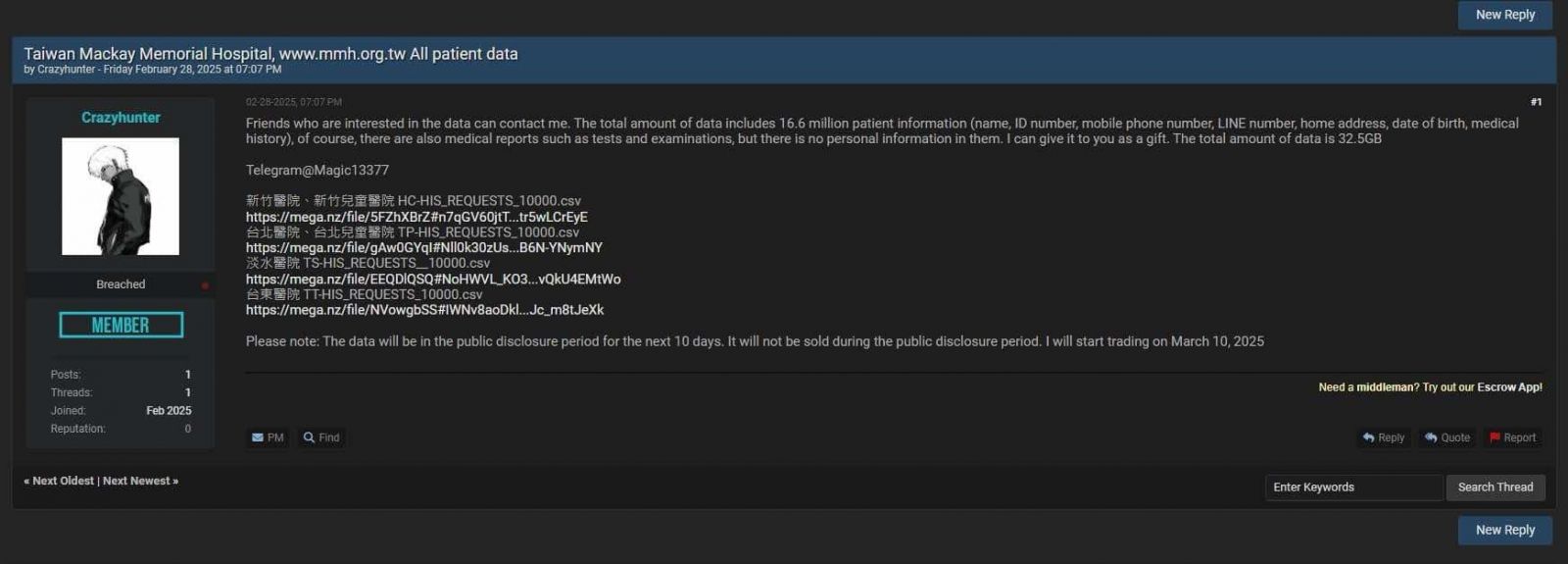

3月5日,開放文化基金會執行長李欣穎在臉書發文,指出在駭客論壇BreachForums有自稱CrazyHunter的人士,聲稱握有馬偕紀念醫院病人資料要兜售,開價10萬美元尋求買家,包含1,660萬筆病人資訊,檔案大小為32.5 GB,涵蓋臺北、淡水、新竹、臺東院區,以及臺北與新竹的兒童醫院。因此呼籲曾在馬偕看醫生的民眾要當心詐騙。

3月6日,針對馬偕病患個資遭兜售一事,媒體報導衛福部資訊處處長李建璋說明新狀況,指出目前尚不確定該資料是否從馬偕流出,同日馬偕醫院也發布聲明,對駭客事件引發民眾不安與困擾深表歉意,並提出3點說明。

注意!出現系統性攻擊狀況

不只馬偕紀念醫院遭遇CrazyHunter勒索軟體,3月3日傳出彰化基督教醫院在二二八連假的3月1日(週六)遭網路攻擊,衛福部亦成立緊急應變小組協助因應,當時指出與馬偕發生的事故不太一樣,但是,3月4日衛福部發布新消息,指出彰化基督教醫院也是遭遇勒索軟體CrazyHunter攻擊。由於連續兩家醫院遭受攻擊,衛福部資訊處已將此事件定義為「系統性攻擊」,不排除其他醫院可能成為下一個目標。(iThome總整理:2025年3月彰化基督教醫院遭勒索軟體攻擊事件歷程總整理(持續更新中))

●我們發現上市公司科定企業官方網站首頁內容遭置換,攻擊者CrazyHunter留下勒索訊息,此波威脅可能擴大至臺灣上市櫃公司。(2025-03-17)

●勒索軟體集團於暗網設立以CrazyHunter Team為名的資料外洩恐嚇網站,根據其宣稱所列的受害者,都是臺灣的組織與企業,包括亞洲大學、亞洲大學醫院、馬偕紀念醫院、Huacheng Electric(疑似指華城電機,該公司曾於2月9日發布資安重訊說明遭加密攻擊)、彰化基督教醫院、科定企業、喬山健康科技,還有振曜科技、沛亨半導體、東荃科技,相當針對臺灣而來。(2025-03-31)

●自馬偕紀念醫院2月報案後,刑事警察局表示已聯合刑警大隊科技偵查隊成立專案小組偵辦,4月2日宣布調查出CrazyHunter犯嫌是一名20歲的中國浙江籍羅姓駭客,這是國內警方第一次能夠關聯出勒索軟體攻擊者的真實身分,地檢署已發布通緝,另也提醒犯嫌仍逍遙法外須持續注意。(2025-04-02)

受害原因

攻擊者的入侵管道尚未得知,但初步調查結果中,已揭露攻擊過程中採用的手法。

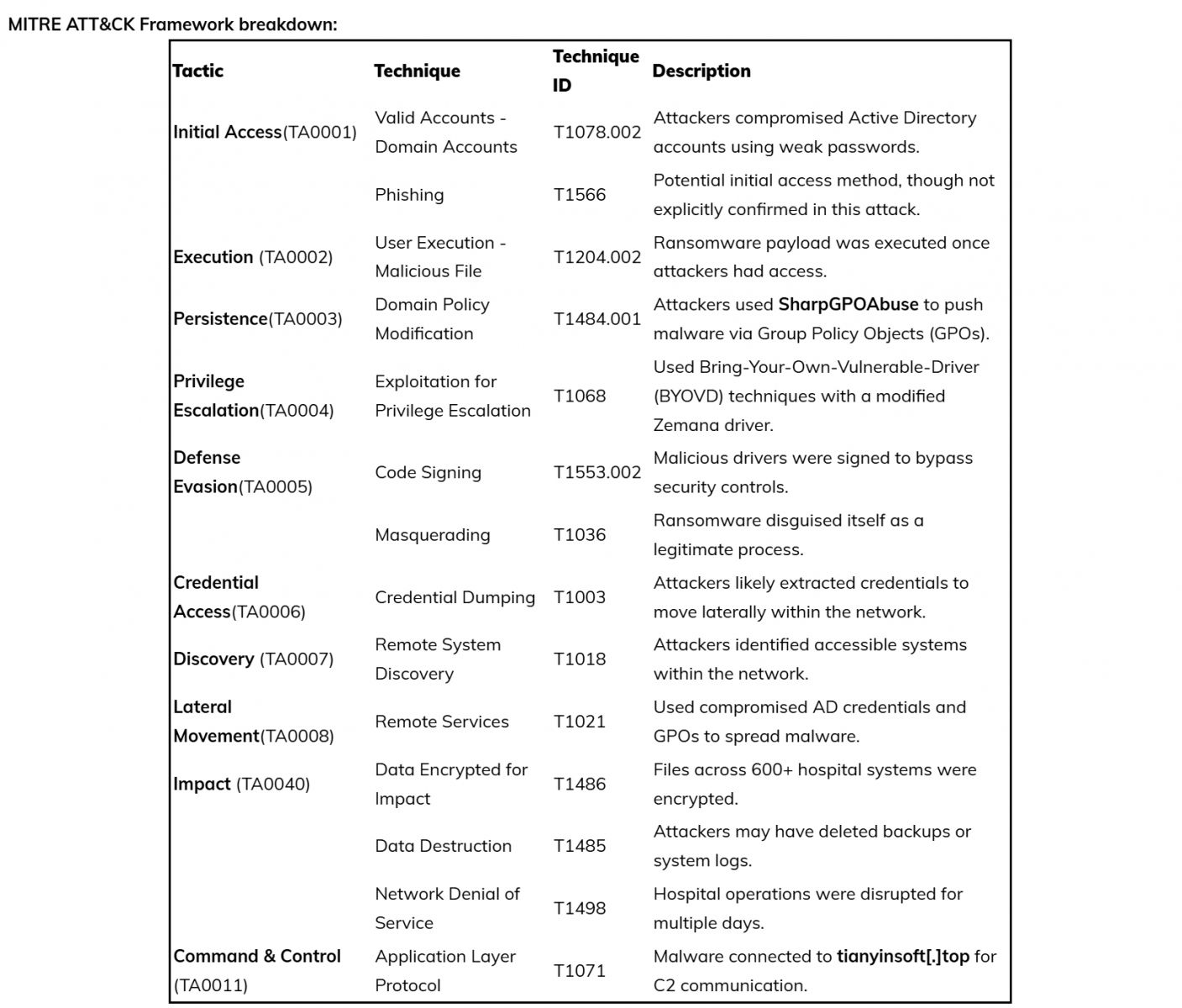

●衛生福利部資訊處處長李建璋表示,這次網路攻擊事件的確是遭CrazyHunter這支勒索軟體攻擊,需注意攻擊者在入侵過程中會從AD管道下手,透過弱密碼嘗試取得帳號權限,進而透過GPO派送方式發動大範圍勒索加密攻擊。(2025-02-11)

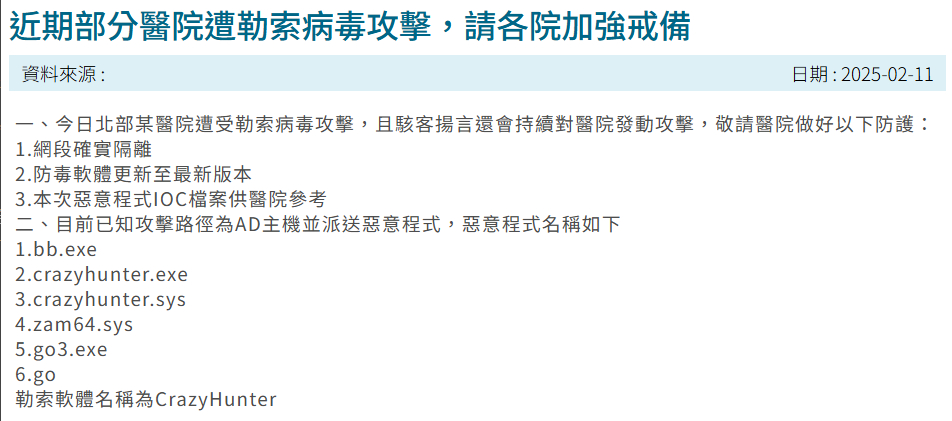

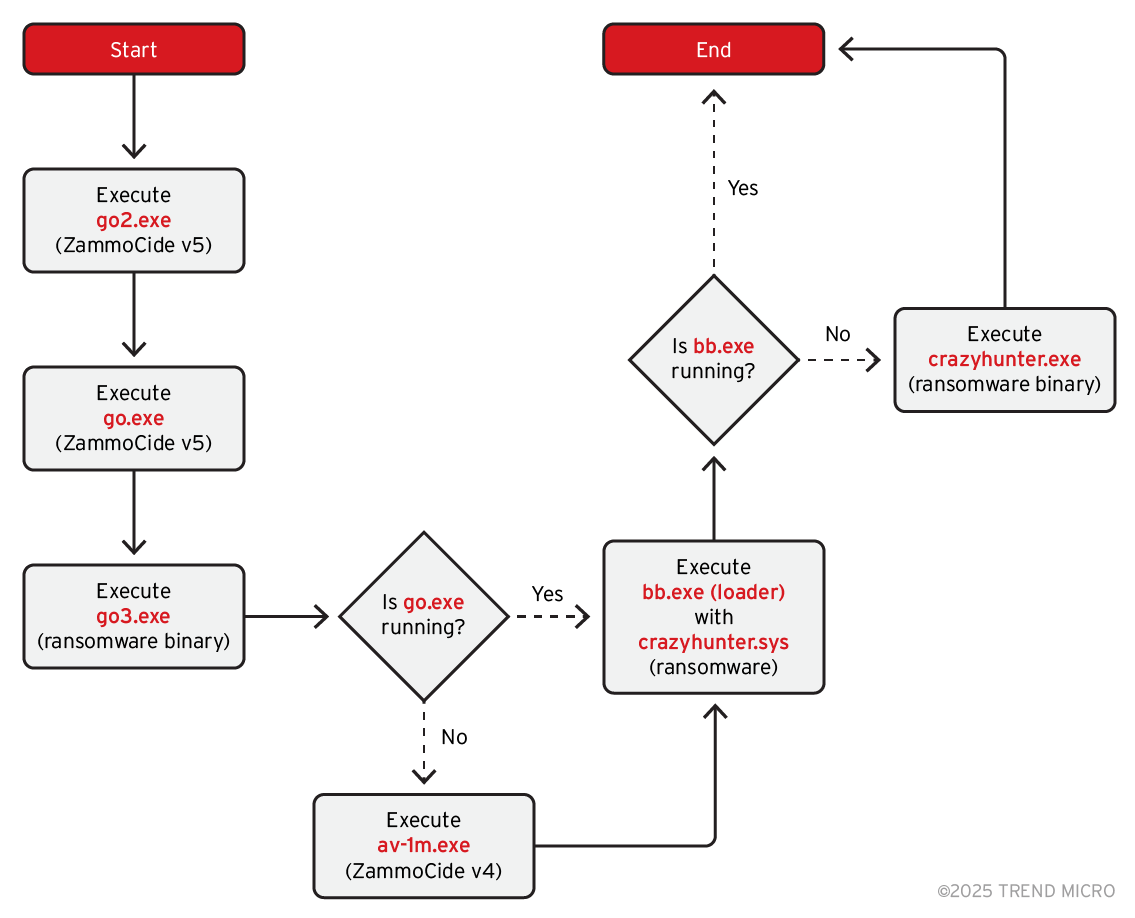

●H-ISAC的公告內容指出,目前已知攻擊路徑為AD主機並派送惡意程式,惡意程式名稱如下:(1)bb.exe,(2)crazyhunter.exe,(3)crazyhunter.sys,(4)zam64.sys,(5)go3.exe,(6)go。(2025-02-11)

●奧義智慧發布威脅通報,指出他們近期偵測到Hunter Ransom Group針對醫療機構發動勒索攻擊。根據情資顯示,該勒索組織主要攻擊手法包括滲透企業內網並利用SharpGPOAbuse工具濫用Microsoft AD GPO群組原則,進一步在網域(Domain)內部擴散並加密系統檔案。此外,攻擊者採用BYOVD(Bring-Your-Own-Vulnerable-Driver)提權攻擊技術,利用Zemana Driver(原為惡意軟體防護工具ZAM的合法數位簽章驅動程式)。然而,此驅動程式已被駭客發現可利用漏洞,進行系統權限提升攻擊(MITRE ATT&CK ID: T1068:Exploitation for Privilege Escalation),進而繞過傳統防毒軟體的偵測與防護,最終加密檔案並造成重大損失。(2025-02-12)

●在信傳媒2月12日的報導中,公開了這次勒索信的內容,該報導另指出從馬偕醫院院長張文瀚發給全體員工的信件中得知,是有名員工不慎將USB隨身硬碟插入醫院,造成感染。(2025-02-12)

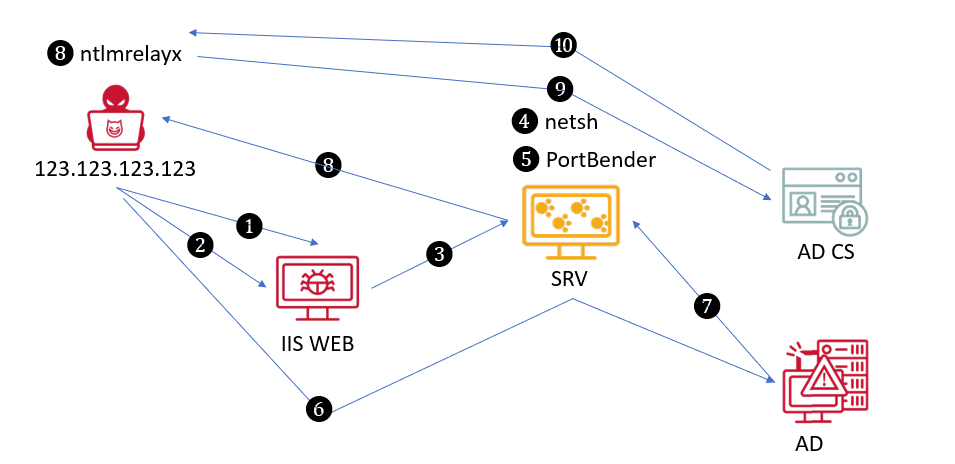

●ThreatSTOP資安業者公布CrazyHunter對馬偕紀念醫院攻擊事件中,其駭侵流程使用的手法(並對照MITRE ATT&CK所列攻擊手法)。(2025-02-21)

●臺灣資安業者杜浦數位安全(TeamT5)根據公開情資與相關調查結果,針對這次攻擊事件提供了可能攻擊手法與技術的探討說明。像是在權限提升(Privilege Escalation)階段特別介紹了關於Active Directory憑證服務(ADCS)的ESC8漏洞與ESC11漏洞,還有剖析這次攻擊中使用的多個惡意程式。同時他們指出,攻擊者多是使用開源工具、熟悉AD網域部署,以及善於隱匿C2來躲避追蹤、製造斷點,並分析推測攻擊者應該能夠理解中文。(2025-03-18)

●資安業者WhiteSecure也針對CrazyHunter攻擊發布報告,針對其攻擊手法進行分析與總結。(2025-04-01)

●趨勢科技揭露更多關於CrazyHunter的調查報告,指出他們從1月初開始追蹤,確認該組織使用作案工具有8成是透過GitHub平臺取得,且藉由自帶驅動程式(BYOVD)手法迴避偵測。(2025-04-16)

勒索軟體/惡意軟體分析

●衛福部提供:

| 檔案名稱 | SHA256 Hash |

| av-1m.exe | EE854E9F98D0DF34C34551819889336C16B9BFE76E391356CB17B55D59CF28CF |

| av.exe | 3B2081042038C870B1A52C5D5BE965B03B8DD1C2E6D1B56E5EBB7CF3C157138D |

| bb.exe | 2CC975FDB21F6DD20775AA52C7B3DB6866C50761E22338B08FFC7F7748B2ACAA |

| crazyhunter.exe | F72C03D37DB77E8C6959B293CE81D009BF1C85F7D3BDAA4F873D3241833C146B |

| crazyhunter.sys | 5316060745271723C9934047155DAE95A3920CB6343CA08C93531E1C235861BA |

| go.exe | 754D5C0C494099B72C050E745DDE45EE4F6195C1F559A0F3A0FDDBA353004DB6 |

| go2.exe | 983F5346756D61FEC35DF3E6E773FF43973EB96AABAA8094DCBFB5CA17821C81 |

| go3.exe | F72C03D37DB77E8C6959B293CE81D009BF1C85F7D3BDAA4F873D3241833C146B |

| ru.bat | 15160416EC919E0B1A9F2C0DC8D8DC044F696B5B4F94A73EC2AC9D61DBC98D32 |

| ru.bat | 731906E699ADDC79E674AB5713C44B917B35CB1EABF11B94C0E9AD954CB1C666 |

| zam64.sys | 2BBC6B9DD5E6D0327250B32305BE20C89B19B56D33A096522EE33F22D8C82FF1 |

| zam64.sys | BDF05106F456EE56F97D3EE08E9548C575FC3188AC15C5CE00492E4378045825 |

| ta.bat | 527ED180062E2D92B17FF72EA546BB5F8A85AD8B495E5B0C08B6637B9998ACF2 |

| CrazeHunter.zip | D202B3E3E55DF4E424F497BA864AB772BAAF2B8FE10B578C640477F8A8A8610C |

●資安業者Any.Run分析資訊

Malware analysis bb2.zip Malicious activity

●資安業者奧義智慧提供:

| 檔案名稱 | MD5 |

| aa.exe / cc.exe | 7f05a928c77cb87ffb510168c1b0b11b |

| bb.exe | 9fe3322dd4fc35d1ed510bf715dae814 |

| hunter.exe | 5e560ea46fa48188cc8768c7e03294d0 |

| crazyhunter.exe | 6a70c22a5778eaa433b6ce44513068da |

| crazyhunter.sys | 906e89f6eb39919c6d12a660b68ae81f |

| file.exe | b7a812586c037ca8d41968842a211b8a |

| go.exe | ca257aaa1ded22ca22086b9e95cb456d |

| go2.exe | da1a93627cec6665ae28baaf23ff27c5 |

| zam64.sys | 2a3ce41bb2a7894d939fbd1b20dae5a0 |

| gpo.exe | 9e45ab7d2d942a575b2f902cccfb3839 |

| ru.bat | f45cc69f74f75a707a02d26ccd912845 |

臺灣資安業者杜浦數位安全(TeamT5)揭露:

提供惡意程式解析資訊:涵蓋aa.exe/cc.exe、av-1m.exe與av-500kb.exe、bb.exe,以及go.exe與go2.exe等(https://teamt5.org/tw/posts/the-case-study-hospital-crazyhunter-ransomware-attack/)

院方與主管機關正式公告

●H-ISAC公告近期部分醫院遭勒索病毒攻擊,請各院加強戒備(2025-02-11)

●H-ISAC公告:台灣微軟公司免費提供3個月端點偵測與回應防護平台(EDR)申請表(2025-02-11)

●衛生福利部公告:Team Taiwan衛福部資訊處與資安署聯合防禦國際駭客勒索軟體(2025-02-11)

●馬偕紀念醫院聲明稿(2025-02-11)

●H-ISAC公告:奧義智慧特別推出免費一次性 XASM 曝險檢測方案,需要的醫院可填寫申請(2025-02-12)

●馬偕紀念醫院二度發布聲明稿(2025-03-06)

●HISAC公告:訂定「醫院面對勒索軟體攻擊的應變指南」(2025-03-06)

●衛生福利部資訊處公告:本部訂定「醫院面對勒索軟體攻擊的應變指南」(2025-03-06)

●HISAC公告:更新「醫院面對勒索軟體攻擊的應變指南1.1版」(2025-03-20)

●刑事局:刑事局偵破中國籍羅姓駭客「Crazyhunter」入侵我國多家醫院、學校以及上市公司(2025-04-02)

事件時間軸

2025-02-09 馬偕醫院在週日發現遭受勒索軟體攻擊,該院立即啟動應變機制、通報衛福部H-ISAC、向調查局臺北市調查處報案。

2025-02-09 有網友在下午1時38分在臉書發文表示:「淡水馬偕系統大當機2小時,無法出入院」

2025-02-10 馬偕醫院週一再度遭受勒索軟體攻擊。

2025-02-11 11日上午,醫院遭網路攻擊事件首度曝光於媒體,一早有信傳媒報導,新聞標題是:「有台北知名醫院連2日遭駭客入侵,500台電腦瞬間當機 掛號系統遭到癱瘓」

2025-02-11 H-ISAC發布警訊:「近期部分醫院遭勒索病毒攻擊,請各院加強戒備」,指出防範CrazyHunter這支勒索軟體,並說明已知攻擊路徑為AD主機並派送惡意程式。

2025-02-11 下午3時,我們聯繫衛生福利部資訊處處長李建璋,他表示衛福部已與資安署合作成立快速反應小組,進駐馬偕醫院,以因應駭客揚言將持續對醫院發動攻擊。

2025-02-11 下午4時23分,我們收到馬偕醫院向我們回覆針對這次事件的聲明稿。

2025-02-11 11日下午5時、6時,馬偕醫院遭勒索軟體攻擊一事受到多家媒體報導。

●馬偕醫院傳出遭CrazyHunter勒索軟體持續攻擊,衛福部與資安署已成立快速應變小組協助因應(iThome)

●馬偕醫院遭勒索軟體攻擊 數發部資安專家進駐應變(中央社)

●馬偕醫院遭駭客攻擊「500台電腦當機」 衛福部急請專家進駐 (ETtoday新聞雲)

●馬偕醫院遭駭客「恐嚇」攻擊 門診跳號系統一度癱瘓(自由時報)

●馬偕醫院急診室系統遭駭客攻擊 病人個資未外洩(聯合新聞網)

●馬偕醫院驚傳「勒索軟體」攻擊!一度500多台電腦當機(風傳媒)

2025-02-12 我們注意到資安業者奧義智慧發布相關威脅通報,詢問後得知,攻擊者不只滲透AD,還使用BYOVD提權攻擊技術。此外,由於傳出攻擊者可能是位於前蘇聯國家的駭客組織,又或是與中國駭客組織有關,奧義智慧則表示,目前研判攻擊者身份是Hunter Ransom Group駭客族群。

2025-02-12 後續狀況,媒體報導衛福部資訊處處長李建璋說明最新處理情形,指出駭客聲稱竊取患者個資並威脅公開,但經專家比對後發現,這些資料格式與馬偕醫院不符,系統內也未發現任何個資外洩情況。

●馬偕醫院遭駭500電腦當機 衛福部:無個資外洩、已守住這波(中央社)

●馬偕醫院遭駭500多台電腦當機 衛福部曝攻擊手法(聯合報)

●駭客再揚言公布病患個資 衛福部:已守住這波、無個資外洩(自由時報)

2025-02-12 我們早上看到有網友整理這次事發的資訊,當中記錄疑似醫生對話的截圖,以及駭客勒索馬偕醫院的內容。下午再有媒體公開揭露這方面資訊,其公布的勒索內容包括:「你好 我是crazy hunters由於你們IT部門無能,我入侵了淡水和台北所醫院的伺服器,並且批量發送勒索病毒,不幸的是 72小時過去了,你們的IT部門沒有聯絡我,他們或許認為這是一件小事…」。另外,該報導中還指出,在馬偕醫院院長張文瀚發給全體員工的信件,提及是一名員工不慎將USB隨身硬碟插入醫院電腦,造成感染。

●駭客勒索馬偕醫院內容首度公開 醫:駭客誤以為在台灣開醫院很有錢(信傳媒)

2025-02-28 在BreachForums犯罪論壇上,有取名CrazyHunter帳號張貼兜售馬偕紀念醫院個資。

2025-03-03 繼馬偕紀念醫院遭遇資安事件後,彰化基督教醫院傳出在二二八連假自3月1日(週六)遭網路攻擊,此事於3月3日曝光於媒體。

●iThome總整理:2025年3月彰化基督教醫院遭勒索軟體攻擊事件歷程總整理(持續更新中)

2025-03-04 衛福部發布消息:彰化基督教醫院遭勒索攻擊,衛福部迅速啟動全國資安應變機制,指出彰化基督教醫院也是遭CrazyHunter攻擊,由於連續兩家醫院受害,衛福部資訊處將此事件定調為系統性攻擊。

2025-03-05 CrazyHunter在BreachForums犯罪論壇兜售馬偕紀念醫院個資的訊息曝光於媒體,資料量達32.5GB,並且傳出對方開價10萬美元販售這批資料。

●勒索軟體駭客Crazy Hunter兜售大量馬偕醫院病人資訊(iThome)

●駭客疑販售馬偕個資1660萬筆衛福部:檢調已介入(聯合報)

2025-03-06 對於馬偕病患個資有被駭客兜售的狀況,有多家媒體跟進報導,馬偕紀念醫院再次發布聲明稿。報導內容也提到衛福部資訊處處長李建璋說明,目前尚不確定該資料是否從馬偕流出。

●馬偕紀念醫院二度發布聲明稿(馬偕醫院)

●傳千萬個資外洩?馬偕醫院遭駭向民眾致歉!彰基醫院也遭同個勒索軟體攻擊(聯合報)

●馬偕醫院逾千萬病患個資傳遭販售 院方:案件已進入檢調程序(中央社)

●馬偕醫院傳遭駭1660萬筆個資被拍賣 院方回應了!(自由時報)

●馬偕醫院遭駭「1660萬筆患者個資被拍賣」 傳已被詐騙集團買下(ETtodat新聞雲)

2025-03-09 每當個資大量外洩疑慮事件,刑事局均持續向民眾宣導防詐與個資保護觀念。

●馬偕醫院遭駭洩個資 刑事局提醒慎防三類詐騙手法(青年日報)

●個資若大量外洩 刑事局籲慎防假檢警等3類詐術(中央社)

●駭客攻擊醫院偷個資 刑事局提醒11守則護網路安全(自由時報)

●馬偕醫院遭駭…傳詐團買1660萬筆個資 刑事局提醒慎防詐騙(聯合報)

2025-03-12 針對醫院遭駭事故,數位發展部資安署署長蔡福隆提到這兩起駭客攻擊模式不太一樣,資安署將加強關鍵CI醫療院所的資安檢測,涵蓋AD被入侵的部分,以及內網曝險檢測的強化

●馬偕、彰基陸續遭駭 資安署:加強對醫療院所提供檢測量能(太報)

2025-03-14 媒體報導臺灣資安公司TeamT5有新的發現,他們追蹤惡意程式樣本後,發現開發資訊含有簡體中文,初步研判Crazy Hunter應來自中國,不過尚未有資訊顯示是中國政府資助的網軍,較可能是以賺取錢財為目的。

●馬偕醫院遭網攻研判來自中國 資安署擬強化端點防護(自由時報)

2025-03-15 數位發展部資通安全署發布2月資安月報,指出2月資安事件通報數量共60件,同時表示醫院會列為今年重點資安輔導對象,也會加強資安實兵演練攻防,並強化醫院內部設備的端點防護。

●醫院接連遭駭 資安署列重點輔導加強實兵演練(中央社)

●數發部加強醫院資安演練 提升關鍵基礎設施防護能量(青年日報)

2025-03-17 針對駭客組織威脅我國醫療體系,有媒體轉載專家提出的應變策略。

●思想坦克》駭客組織威脅我國醫療體系所須的應變策略(信傳媒轉載)

2025-03-18 臺灣資安公司TeamT5發布:【案例分析】針對近期醫療院所面對 CrazyHunter 勒索軟體攻擊事件技術過程探討說明,從公開情資與入侵指標進行技術研析,剖析勒索軟體可能採取的攻擊手法。

2025-03-20 HISAC發布「醫院面對勒索軟體攻擊的應變指南」1.1版

2025-04-02 臺灣刑事警察局受度偵破勒索軟體攻擊主嫌!自馬偕醫院報案以來,刑事局經過近兩個月的追蹤,查出幕後攻擊者為中國浙江省籍羅姓男子。

2025-04-16 趨勢科技臺灣資安公司發布:CrazyHunter Campaign Targets Taiwanese Critical Sectors,揭露更多資訊,指出該組織使用作案工具有8成是透過GitHub平臺取得。

2025-06-02 CrazyHuter事件再次有媒體整理報導,「首宗特種資料外洩風暴:解密紅色「瘋狂獵人」鎖定台灣醫院系統性攻擊危機」(報導者)

相關資訊

●是誰使用CrazyHunter這支勒索軟體程式發動攻擊?我們在2月12日詢問奧義智慧,他們表示,研判是名為Hunter Ransom Group的駭客族群所為。

這個名為Hunter Ransom Group駭客組織,是否與另一駭客組織Hunter internationasl有關?奧義智慧向我們解釋,兩者並不相同,Hunter Ransom Group組織是用修改prince勒索軟體而成,在經過惡意加密後,受害者副檔名會變成.hunter,而Hunter internationals勒索軟體組織是接手已遭美國FBI瓦解的Hive勒索軟體的程式碼,其加密後的副檔名是.locked。

●關於攻擊者身分的推斷有其他消息,根據自由時報在3月14日報導指出,臺灣資安公司TeamT5追蹤惡意程式樣本發現,開發資訊含有簡體中文,初步研判Crazy Hunter應來自中國,且發動攻擊時機恰巧在連假,代表攻擊者對臺灣作息有一定了解。

●勒索軟體集團在暗網設立以CrazyHunter Team為名的資料外洩恐嚇網站,根據其宣稱所列的受害者,都是臺灣的組織與企業,包括亞洲大學、亞洲大學醫院、馬偕紀念醫院、Huacheng Electric、彰化基督教醫院、科定企業,相當針對臺灣而來。(截至3月18日止)

應變措施

●馬偕紀念醫院:2月9日發現系統異常,立即啟動資安緊急應變作業流程並同步通報衛福部資安聯防平臺(H-ISAC)及向調查局局臺北市調查處報案,未來將全力配合調查,至於恐嚇信内容因案件正在偵查中,故不予公開。

●衛生福利部資訊處處長李建璋:由於駭客揚言再次發動攻擊,有3項因應措施:

(一)衛福部與數位發展部資通安全署(資安署)合作,針對此次醫院遭攻擊事件已成立快速反應小組,並且進駐馬偕醫院。這是首次直接請專家進駐協助醫院防守

(二)由於各家醫院的電腦設備多半都有安裝防毒軟體,但有些醫院可能因為資源關係,還沒有部署端點偵測及回應(EDR)產品,又或是仍使用老舊缺乏安全更新的作業系統,因此衛福部將提供這方面的協助,協調廠商提供2到3個月的免費試用,來補強駭客攻擊的行為偵測與攔阻,暫時因應危險期

(三)衛福部通知各家醫療院所加強防護,注意網段要確實隔離、將防毒軟體更新至最新版本,同時也提供可偵測這次威脅的入侵指標(IOC),讓其他醫院可識別攻擊是否已經發生或正在進行。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06

%E6%B7%A1%E6%B0%B4%E9%A6%AC%E5%81%95%E9%86%AB%E9%99%A22%E6%9C%889%E6%97%A5.jpg)