這個星期二是許多科技業者發布本月份例行更新的日子,但資安業者Fortinet一個月前發布的公告突然更新內容,引起各界更高度的關注。

為何如此?原因是這則公告與資安業者Arctic Wolf揭露的防火牆攻擊事故有關,但為何會事隔一個月才公告新漏洞?Fortinet表示,當時他們並未察覺攻擊者利用第二個漏洞的跡象。

【漏洞與修補】

Fortinet公布已被用於攻擊防火牆的新漏洞,上網安全閘道也曝險

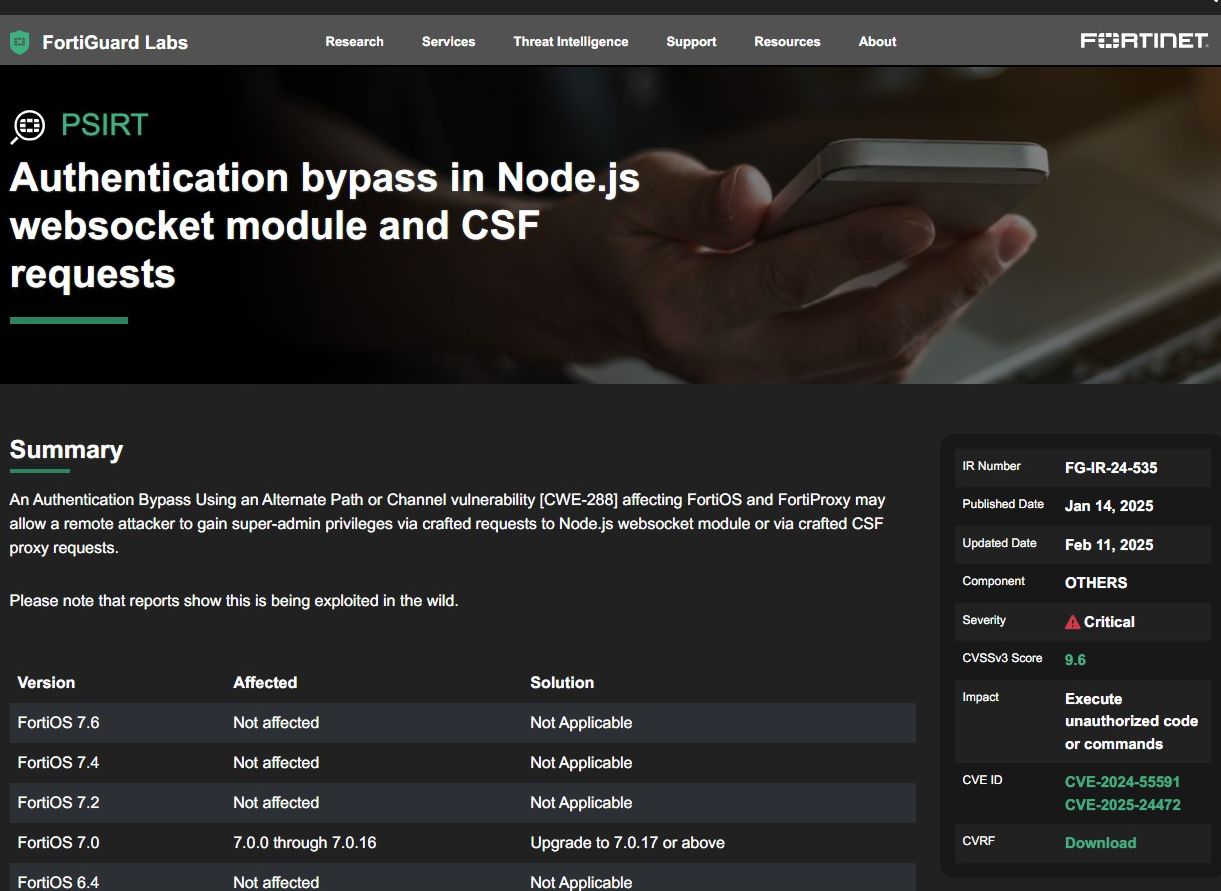

今年1月中旬資安業者Fortinet發布資安公告FG-IR-24-535,指出部分版本的防火牆作業系統FortiOS、上網安全閘道FortiProxy存在漏洞CVE-2024-55591,且有實際攻擊行動出現。外界根據Fortinet透露的入侵指標(IoC),認為攻擊行動就是資安業者Arctic Wolf揭露的Console Chaos。如今Fortinet再度更新公告的內容,引起外界關注。

今年1月中旬資安業者Fortinet發布資安公告FG-IR-24-535,指出部分版本的防火牆作業系統FortiOS、上網安全閘道FortiProxy存在漏洞CVE-2024-55591,且有實際攻擊行動出現。外界根據Fortinet透露的入侵指標(IoC),認為攻擊行動就是資安業者Arctic Wolf揭露的Console Chaos。如今Fortinet再度更新公告的內容,引起外界關注。

Fortinet指出,除了先前揭露的CVE-2024-55591,還有另一個漏洞CVE-2025-24472也被用於攻擊行動,此為身分驗證繞過漏洞,影響執行7.0.0至7.0.16版FortiOS作業系統的防火牆,以及7.0.0至7.0.19版、7.2.0至7.2.12版網頁安全閘道FortiProxy,CVSS風險評為8.1。攻擊者可發出特製的CSF(Fortinet Security Fabric)代理伺服器請求,遠端利用這項漏洞,而有機會得到超級管理員權限。此漏洞之所以得以揭露,Fortinet也註明是源自另一家資安業者watchTowr的通報。

2月11日微軟發布本月例行更新(Patch Tuesday),總共修補63項弱點,數量較上個月159個減少許多。這次修補的漏洞當中,包含20個權限提升漏洞(EoP)、2個安全功能繞過漏洞、25個遠端程式碼執行(RCE)漏洞、1個資訊洩露漏洞、9項阻斷服務(DoS)漏洞,1個可被用於竄改的漏洞,以及5項可被用於欺騙的漏洞。

值得留意的是,這次有4個是零時差漏洞,有兩個被用於攻擊行動,皆被列為高風險等級,CVSS風險分別為7.1、7.8,分別是:Windows儲存權限提升漏洞CVE-2025-21391,以及適用於WinSock的Windows附屬功能驅動程式(Ancillary Function Driver,AFD)權限提升漏洞CVE-2025-21418,美國網路安全暨基礎設施安全局(CISA)已將它們納入遭到利用的漏洞列表(KEV),要求聯邦機構必須在3月4日之前完成修補。

另外兩項被列為零時差漏洞的是CVE-2025-21377、CVE-2025-21194,這些漏洞在微軟發布公告前已遭到公開,CVSS風險為6.5、7.1。

本週SAP發布二月份例行更新,總共修補19項新漏洞,並對兩則先前發布的公告調整內容,這次該公司修補的範圍,涵蓋商業智慧平臺BusinessObjects、供應鏈關係管理平臺SRM、Node.js程式庫Approuter、資料整合平臺Enterprise Project Connection、記憶體資料庫HANA等應用系統及元件。

根據CVSS風險評分高低,最嚴重的是評為8.7分的CVE-2025-0064,此為授權不當造成的弱點,出現在BusinessObjects的集中管理主控臺,取得管理員權限的攻擊者可在特定情況下取得或產生密碼片語(passphrase),而能假冒任意使用者,從而高度影響機密性及完整性。

另一個相當嚴重的漏洞是CVE-2025-25243,此漏洞發生在SRM,為路徑穿越漏洞,危險程度達到8.6。未經授權的攻擊者可藉由公開的Servlet程式,於目標網路環境下載任意檔案,過程裡完全不須使用者互動。

WordPress管理流程強化外掛存在高風險漏洞,逾10萬網站恐曝險

WordPress是相當受歡迎的網站內容管理平臺,外掛程式眾多,但每一套工具的軟體資安防護再嚴密,也總有疏漏,因此,不時傳出被研究人員或駭客找到資安漏洞的消息,這次出包的外掛程式是用於改善網站管理員工作流程的Admin and Site Enhancements(ASE),安裝數超過10萬,根據資安業者Patchstack的揭露,當中存在高風險漏洞CVE-2024-43333、CVE-2025-24648,影響7.6.2.1以下版本,且無論免費版本、付費的專業版本都受到影響。

研究人員去年12月通報此事,開發者發布更新版本7.6.3修補,由於這項外掛程式有超過10萬個網站採用,若不處理影響範圍可能相當廣泛。

其他漏洞與修補

其他攻擊與威脅

◆有人聲稱從OpenAI竊得2千萬組帳密資料,該公司表示他們並未遭到入侵

◆AI機器人OmniGPT驚傳資料外洩,駭客聲稱握有3萬用戶個資、3,400萬筆聊天記錄

◆勒索軟體Kraken聲稱近期從思科竊得一批資料,該公司表示檔案來自3年前事故

◆2025年2月馬偕醫院遭勒索軟體攻擊事件歷程總整理(持續更新中)

【資安產業動態】

微軟宣布AI機器人Copilot的漏洞懸賞專案加碼,新增抓漏範圍、鼓勵通報中度風險弱點

為強化AI的安全性,上週微軟宣布調整AI機器人Copilot的漏洞懸賞專案內容,擴大挖掘漏洞的範圍,並提高部分漏洞的獎金額度。

原本這項漏洞懸賞專案的抓漏範圍,主要是針對Windows作業系統與Edge整合的Copilot應用程式、搜尋引擎Bing整合的生成式搜尋功能,以及行動裝置版Copilot應用程式。而這次微軟延伸抓漏的對象,包括即時通訊軟體Telegram、WhatsApp上的Copilot機器人,以及Copilot網頁版copilot.microsoft.com、copilot.ai。

為何要擴大漏洞懸賞範圍?微軟認為,中度風險的弱點也可能對Copilot的安全性及可靠性,產生嚴重影響,因此他們也將這類層級的漏洞獎金上限增加為5千美元,藉此鼓勵AI資安研究人員通報相關漏洞。

其他資安防禦措施

◆美英等12國執法單位聯手,拿下勒索軟體8Base的資料洩露網站、逮捕4名嫌犯

近期資安日報

【2月11日】馬偕醫院遭勒索軟體CrazyHunter攻擊,傳出是中國駭客所為

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10