兩、三年前資安事故外流的資料,竟在網路犯罪圈流傳,然後再拿出來兜售,或是向受害的企業組織施壓,藉此牟取經濟利益。

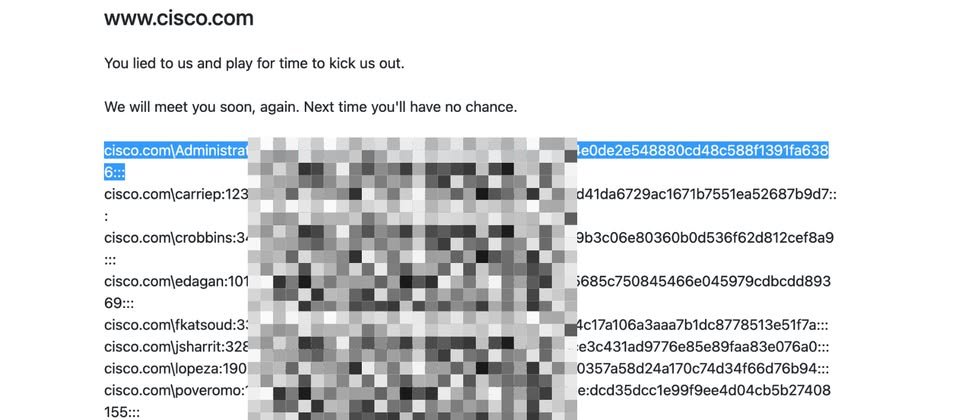

根據資安新聞網站Cyber Press的報導,勒索軟體Kraken在暗網的網站上聲稱,他們從思科的內部網路的AD環境當中,竊得經加鹽處理的密碼,這些資料包含使用者帳號名稱、唯一識別碼,以及NTLM密碼的雜湊值。對此,思科表示,這些資料來自3年前的資安事故。

針對Kraken聲稱的內容,Cyber Press指出根據資料的格式,他們推測駭客之所以能截取這些資料,很有可能是利用Mimikatz、pwdump、hashdump等帳密挖掘工具。

駭客竊得的帳號類型,包含了一般使用者帳號、特權帳號、服務帳號,以及AD處理使用者身分認證的預設帳號Kerberos Ticket Granting Ticket(Krbtgt)。其中,Krbtgt最值得留意,因為攻擊者一旦掌握這種帳號,就有機會繼續使用原本密碼雜湊值,冒用任何使用者的身分。

對於上述駭客的說法,思科向科技新聞網站ITPro表示,他們已得知此事,而駭客握有的帳密資料,其實來自於近三年前發生的資安事故。

他們透露這起事故發生在2022年5月,攻擊者先是控制了思科員工的個人Google帳號,然後藉由一系列的語音網釣攻擊,成功繞過多因素驗證防護,而能存取這名員工的VPN帳號,從而進入思科內部網路環境。

而對於攻擊者的身分,思科於8月揭露此事後,勒索軟體駭客組織閰羅王(Yanluowang)聲稱是他們所為,並於9月傳出將竊得資料流入暗網。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06