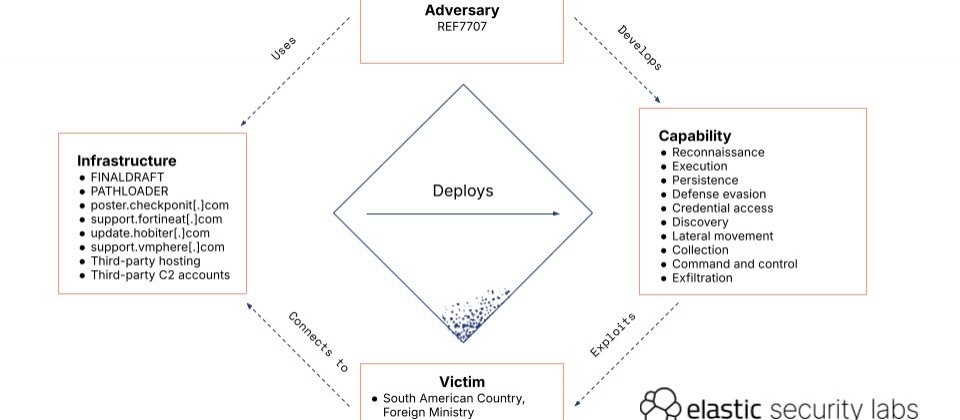

資料搜尋及分析業者Elastic旗下的資安實驗室指出,他們在去年11月下旬,察覺針對南美國家外交部而來的攻擊行動Ref7707,駭客運用惡意軟體FinalDraft、GuidLoader、PathLoader,搭配不尋常的寄生攻擊(LOLBin)攻擊手法,並重度使用雲端及第三方服務架設C2。

究竟攻擊者如何入侵受害的外交單位?研究人員並未說明,但他們提及駭客利用Windows元件certutil進行寄生攻擊,從遠端伺服器下載作案工具,但特別的是,這個代管相關檔案的伺服器,竟位於受害組織的內部環境,而非位於網際網路。

另一個遭利用的元件是WinrsHost.exe,此為Windows遠端管理系統的Shell外掛程式,根據駭客使用這項工具從未知來源下載檔案,研究人員指出這代表駭客已事先取得有效網路帳密資料,並用於在已遭到入侵的主機進行橫向移動。但這些帳密資料從何而來?很有可能是來自前述存放可疑檔案的網頁伺服器。

攻擊者於受害電腦下載fontdrvhost.exe、fontdrvhost.rar、config.ini、wmsetup.log等工具,然後進行橫向移動,而共通點就是都是使用本機的管理員帳號進行。

一旦成功下載這些檔案,駭客就會執行fontdrvhost.exe,此執行檔實際上是Windows內建的除錯工具CDB.exe,攻擊者將其濫用於執行config.ini挾帶的Shell Code,將其處理程序注入小畫家mspaint.exe並於記憶體內執行,而這組Shell Code就是惡意程式FinalDraft。

研究人員指出,FinalDraft是全功能的遠端管理工具,並能搭配附加模組增加功能,而特別的是,攻擊者建立C2通訊的管道,是濫用微軟的Graph API來進行,使得相關攻擊流量都通過微軟的基礎架構,而能迴避網路入侵偵測。

在其中6臺電腦上,研究人員看到駭客以services.exe的子處理程序執行惡意程式PathLoader。而對於駭客散布PathLoader、GuidLoader的目的,都是用來下載、執行於記憶體內運作的Shell Code。

Elastic針對上述惡意程式進行追查,結果發現這些駭客不只針對Windows電腦打造FinalDraft,也著手開發Linux版本。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06