今天有兩則零時差漏洞的消息相當引人關注,其中一則是去年底BeyondTrust資安事故新的調查發現,另一則與Windows的使用者圖形介面(GUI)有關,由於這項漏洞傳出已遭到中國駭客積極利用,使得後續發展特別值得留意。

值得留意的是,這項存在於使用者圖形介面的漏洞,研究人員透露駭客利用的方式,是拿來執行同時具備隱藏及系統保護屬性的檔案,產生未知屬性的ActiveX元件,究竟實際的情形如何,有待研究人員公布更多細節。

【攻擊與威脅】

Windows使用者介面爆零時差漏洞,傳出中國駭客組織Mustang Panda將其用於實際攻擊

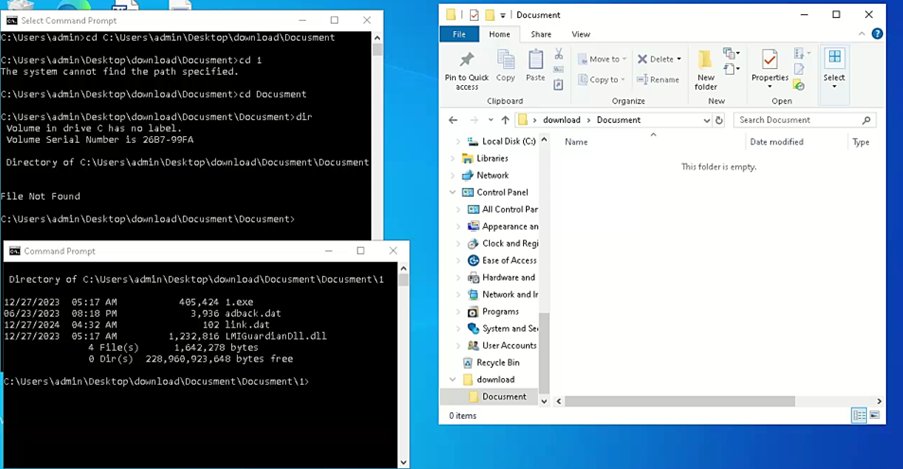

2月13日威脅情報業者ClearSky Cyber Security提出警告,他們發現Windows作業系統的圖形介面(GUI)存在零時差漏洞(尚未登記CVE編號),雖然通報後微軟評估為低風險弱點,但已出現遭中國駭客Mustang Panda積極利用的情況。

這項弱點涉及檔案總管處理RAR壓縮檔的過程,由於微軟在2023年10月開始對Windows 11 22H2加入相關功能,這代表曝險範圍可能是執行Windows 11及Windows Server 2025的工作站電腦及伺服器。

ClearSky針對駭客如何利用這項弱點提出說明,指出攻擊者可利用RAR檔打包含有隱藏屬性的檔案,並透過命令列執行解壓縮到特定資料夾。而這個存放解壓縮檔案的資料夾,不僅在檔案總管因為隱藏屬性看不到,就連使用者透過命令提示字元下達dir指令,也不會出現。

新興AI生產力平臺OmniGPT驚傳資料外洩,駭客聲稱握有3萬用戶個資、3,400萬筆聊天記錄

AI工具當紅,安全性也隨之受到關注,相關帳密資料、對話內容的保護,成為外界關注的焦點,最近一起資料外洩事故引起注意,尤其是該平臺能夠搭配時下多種知名的大型語言模型(LLM)運用,而有可能涉及大量的資料。

根據資安新聞網站HackRead的報導,名為Gloomer的人士於駭客論壇BreachForums聲稱握有AI生產力平臺OmniGPT的資料,內含3萬個使用者電子郵件信箱、電話號碼,以及34,270,455筆對話記錄。該平臺整合了ChatGPT-4o、Claude 3.5、Perplexity、Google Gemini等模型,以及團隊協作工具、資料管理、圖片分析等應用模組,而有可能吸引一些人想要嘗試。

HackRead的調查團隊分析駭客公布的內容,包含用戶與聊天機器人之間的訊息、上傳檔案的連結,其中部分拿有帳密資料、帳單資訊、API金鑰。研究人員看到逾8千個電子郵件信箱在對話內容提供給聊天機器人。

其他攻擊與威脅

◆微軟Graph API遭到濫用,駭客鎖定南美外交單位散布惡意軟體FinalDraft

◆利用ThinkPHP框架及雲端共享系統ownCloud已知漏洞的攻擊行動升溫

◆駭客利用CDN服務Webflow、圖靈驗證機制CAPTCHA,意圖竊取信用卡資料

【漏洞與修補】

Palo Alto Networks修補防火牆作業系統身分驗證繞過漏洞

2月13日資安業者Palo Alto Networks發布資安公告,公布存在於網頁管理介面的高風險身分驗證繞過漏洞CVE-2025-0108,未經授權的攻擊者能藉由防火牆作業系統PAN-OS的網頁管理介面,並搭配特定的PHP指令碼,繞過部分驗證流程,影響執行10.1至11.2版PAN-OS的防火牆,CVSS風險為7.8。值得留意的是,通報此事的研究人員指出,已出現這個零時差漏洞被利用的跡象。

對此,該公司發布11.2.4-h4、11.1.6-h1、10.2.13-h3、10.1.14-h9版更新修補,雲端版防火牆Cloud NGFW、安全服務邊緣系統Prisma Access不受影響。

值得留意的是,雖然Palo Alto Networks強調他們並未察覺漏洞遭到利用的跡象,但通報此事的Searchlight Cyber資安研究員Adam Kues表示,他們偵測這項弱點已被用於實際攻擊行動,發生的原因與Nginx及Apache元件的路徑混淆有關,由於兩者之間處理傳入的請求存在差異,而有機會造成路徑穿越的現象。

資安廠商BeyondTrust產品漏洞事故有新發現!系統搭配的PostgreSQL有零時差漏洞、恐遭串連濫用

去年12月中旬資安業者BeyondTrust發布資安公告,指出旗下的遠端支援(Remote Support,RS)系統、特權遠端存取(Privileged Remote Access,PRA)系統存在重大層級的命令注入漏洞CVE-2024-12356,且有人用於攻擊SaaS環境用戶,並傳出其中一個受害的單位是美國財政部,攻擊者的身分是中國政府資助的駭客,如今又有新的消息揭露。

資安業者Rapid7表示,他們針對CVE-2024-12356進行分析,結果成功重現了另一個漏洞CVE-2025-1094,並指出這項漏洞存在於關聯式資料庫PostgreSQL,一旦遭到利用,攻擊者就能在未經身分驗證的情況下,遠端執行任意程式碼(RCE),CVSS風險評為8.1。根據相關調查結果,Rapid7認為,攻擊者在利用CVE-2024-12356的過程裡,觸發了CVE-2025-1094而能發動RCE攻擊。

針對GitHub上個月修補的SAML身分驗證繞過漏洞,研究人員公布細節及概念驗證程式碼

1月21日GitHub發布3.12.14、3.13.10、3.14.7、3.15.2、3.16.0版Enterprise Server(GHES)更新,修補高風險漏洞CVE-2025-23369,攻擊者可藉此對採用SAML單一簽入(SSO)的GHES主機下手,利用偽造的SAML回應存取具有管理員及特殊權限的使用者帳號,CVSS風險評為7.6。最近通報這項漏洞的研究人員公布細節,並指出與程式庫libxml2有關。

研究人員Hakivvi表示,他之所以發現這項漏洞,是因為調查去年底GitHub公布的SAML身分驗證繞過漏洞CVE-2024-4985、CVE-2024-9487,結果找到新的繞過方法。基本上,這項弱點出現於GitHub用於解析SAML回應的程式庫libxml2,導致攻擊者可以製造特製的SAML回應,就有機會繞過身分驗證檢查,而能存取任意帳號。

其他漏洞與修補

近期資安日報

【2月13日】勒索軟體駭客號稱從臺灣PCB大廠欣興電子竊得大量內部資料

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10