中國駭客組織Salt Typhoon針對多家美國電信業者發動攻擊的事故,自去年9月曝光後,不斷有新的消息傳出,截至目前為止,傳出美國政府確認有9家當地電信業者受害,並指控有中國資安業者參與相關攻擊,如今這起事故傳出還在進行,有新的攻擊行動出現。

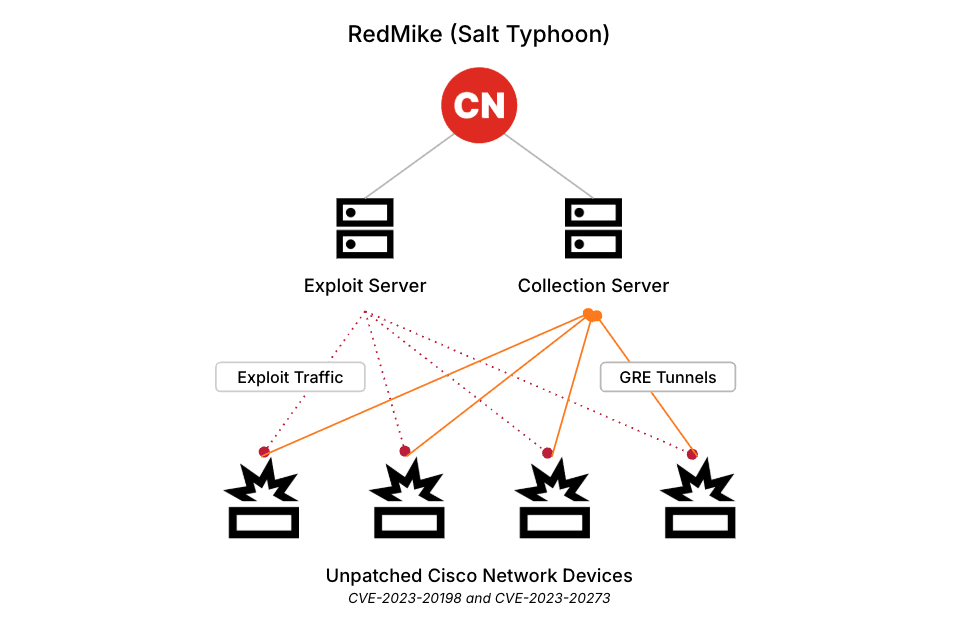

資安業者Recorded Future透露,這些駭客去年底將攻擊目標擴及全球各地的電信業者,並透過思科網路設備已知漏洞CVE-2023-20198、CVE-2023-20273取得初始入侵管道。

【攻擊與威脅】

2024年9月中國駭客入侵美國電信業者事故新事證出爐,近兩個月駭客針對思科設備已知漏洞發動大規模攻擊行動

去年9月傳出中國資助的駭客組織Salt Typhoon(也被稱為Earth Estrie、FamousSparrow、Ghost Emperor)攻擊美國多家電信業者的情況,後來美國政府證實確有此事,並指出駭客的目的是收集特定政治人物的通訊內容。究竟駭客如何入侵電信業者?有資安業者指出是利用思科網路設備的弱點得逞。

資安業者Recorded Future指出,他們從去年12月至今年1月,發現Salt Typhoon專門針對尚未修補的思科網路設備而來的攻擊行動,目標是全球的電信業者。這些駭客利用的漏洞,包含在2023年出現大規模攻擊行動的CVE-2023-20198,以及思科後續公布的漏洞CVE-2023-20273(CVSS風險分別為10分、7.2分),成功利用後就會竄改網路設備的組態,部署通用路由封裝(Generic Routing Encapsulation,GRE)隧道,以便能持續存取受害裝置。

對於這起攻擊行動的範圍,Recorded Future看到駭客對全球超過1千臺網路設備試圖發動攻擊,這些設備遍布超過100個國家,但有超過半數位於美國、南美洲及印度。由於全球有1.2萬臺思科設備的網頁管理介面曝露於網際網路,駭客僅對於其中8%發動攻擊,這樣的情況顯然是針對性的攻擊行動。

俄羅斯駭客Sandworm旗下團體發起攻擊行動BadPilot,利用已知漏洞掌握初始入侵管道

自烏克蘭戰爭開打以來,多個俄羅斯駭客組織配合軍事行動從事相關攻擊行動,並將目標轉向烏克蘭,以及聲援、提供軍事援助的國家,如今有研究人員揭露最近幾年的觀察,指出駭客鎖定的目標、攻擊手法也出現變化。

自烏克蘭戰爭開打以來,多個俄羅斯駭客組織配合軍事行動從事相關攻擊行動,並將目標轉向烏克蘭,以及聲援、提供軍事援助的國家,如今有研究人員揭露最近幾年的觀察,指出駭客鎖定的目標、攻擊手法也出現變化。

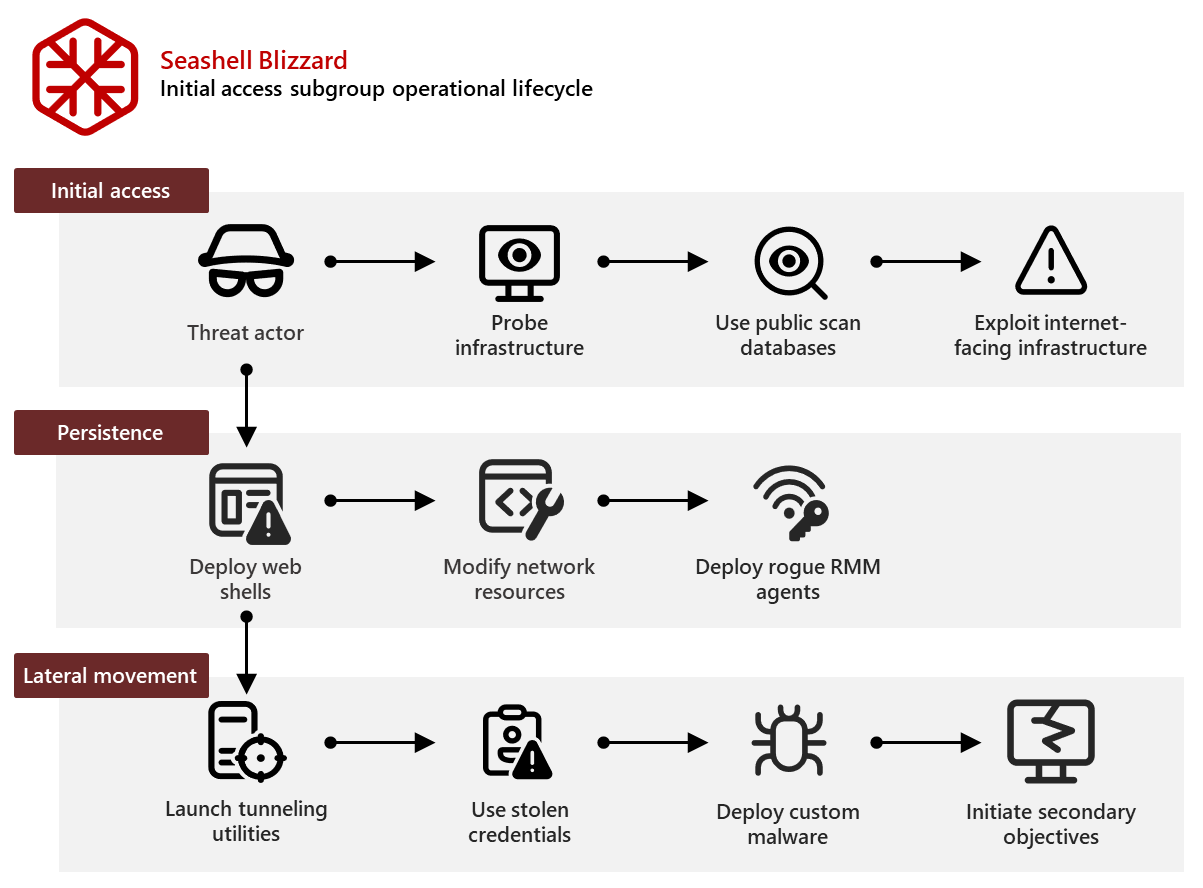

微軟揭露俄羅斯駭客的攻擊行動BadPilot,該組織有多個名號,像是:Seashell Blizzard、Sandworm、APT44,而且是由該組織旗下子團體發起,BadPilot至少從2021年開始活動,鎖定能源、石油、天然氣、電信、航運、武器製造、國際組織及政府下手。研究人員指出,從2022年2月俄羅斯對烏克蘭正式發起軍事行動起,這些駭客主要鎖定烏克蘭及盟友而來,並在2023年對烏克蘭從事至少3次破壞性的攻擊。

到了2024年初,這些駭客的攻擊手法有所變化,他們主要利用遠端桌面連線軟體ConnectWise ScreenConnect漏洞CVE-2024-1709、Fortinet端點防護管理平臺FortiClient EMS漏洞CVE-2023-48788(CVSS風險10分、9.8分),同時,這些駭客也將攻擊目標集中於美國、加拿大、澳洲、英國。

北韓駭客Kimsuky對韓國企業及政府機關下手,利用PowerShell命令植入惡意程式

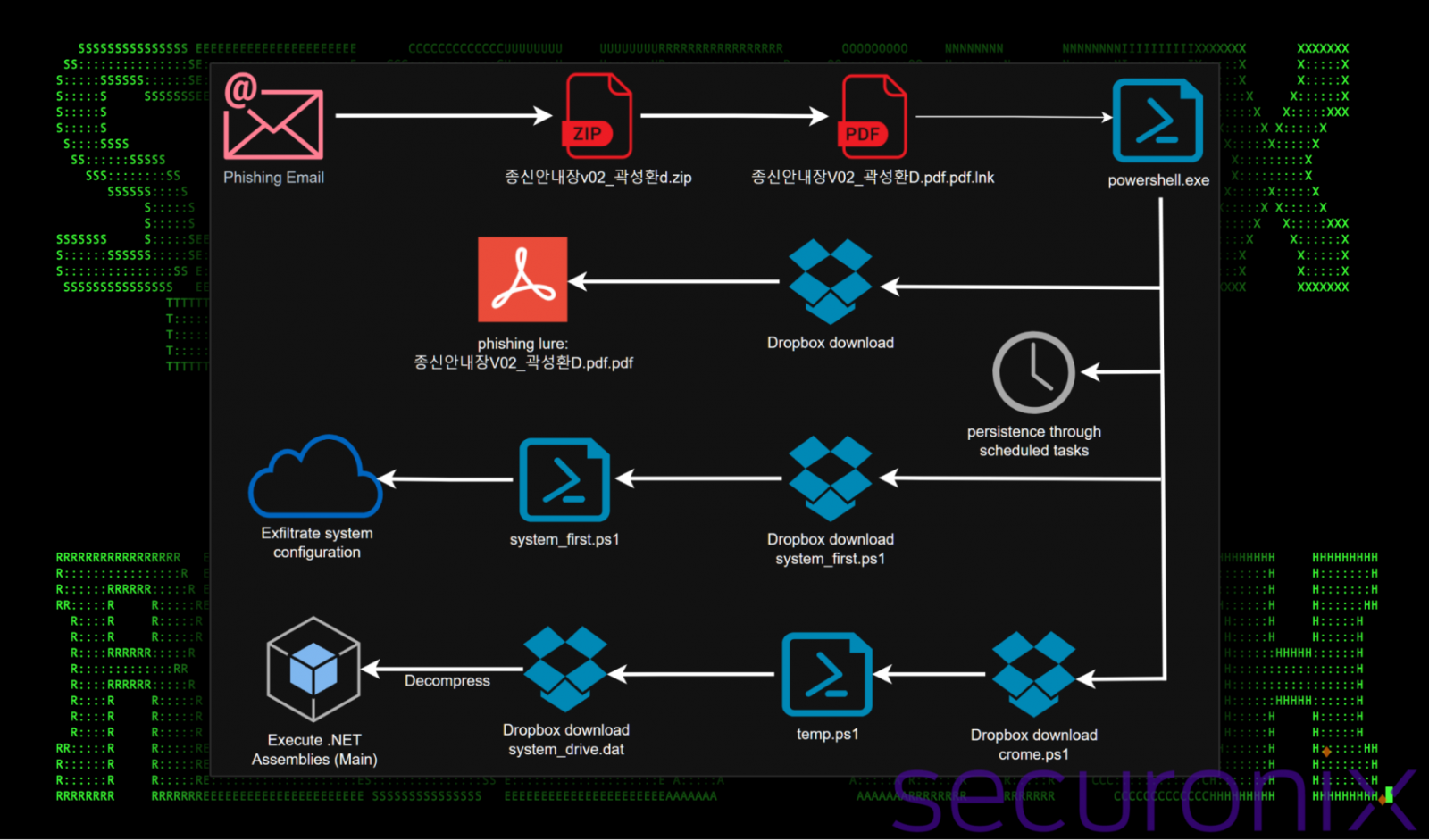

微軟、資安業者Securonix針對近期1組北韓駭客的攻擊行動提出警告,該組織有多種稱號,例如:Kimsuky、APT43、Emerald Sleet、TA427、Velvet Chollima,這些攻擊行動的共通點在於,駭客都使用了PowerShell命令散布惡意程式的有效酬載,而且都是針對韓國的企業組織與政府機關而來。

微軟、資安業者Securonix針對近期1組北韓駭客的攻擊行動提出警告,該組織有多種稱號,例如:Kimsuky、APT43、Emerald Sleet、TA427、Velvet Chollima,這些攻擊行動的共通點在於,駭客都使用了PowerShell命令散布惡意程式的有效酬載,而且都是針對韓國的企業組織與政府機關而來。

12日微軟表示,今年1月看到這些駭客鎖定一定數量的目標從事網釣攻擊,假借使用者註冊裝置為由,要求使用管理員權限執行PowerShell,並複製、貼上特定的程式碼並執行。

無獨有偶,13日Securonix也揭露持續針對韓國企業、政府機關、加密貨幣持有人的攻擊行動Deep#Drive,Kimsuky以工作日誌、保險文件、加密貨幣相關資料為誘餌,寄送以韓文書寫的釣魚信,駭客挾帶HWP、XLSX、PPTX等當地辦公室軟體常見格式的檔案,並利用Dropbox等常見的公有雲平臺代管有效酬載,而能成功迴避一般的安全防禦機制。

從事網路間諜行動的中國駭客發動勒索軟體RA World攻擊,向受害組織索討百萬美元贖金

資安業者賽門鐵克揭露勒索軟體RA World去年11月下旬的攻擊行動,駭客針對南亞一家中型軟體服務公司下手,過程中疑似利用Palo Alto Networks防火牆作業系統PAN-OS的已知漏洞CVE-2024-0012,並透過Veeam備份伺服器、AWS S3儲存桶竊得資料,最終將電腦的檔案加密,並留下勒索信,要求在3天內支付100萬美元,若是超過期限,贖金將會加倍為200萬美元。

值得留意的是,過程中攻擊者使用的作案工具裡,包含中國駭客經常利用的惡意程式PlugX,而且,駭客濫用Toshiba的執行檔toshdpdb.exe側載惡意DLL檔案,因而引起研究人員的注意。

過去該名駭客組織主要從事網路間諜攻擊行動,並試圖藉由植入後門來持續在目標組織活動,因此,這起突然轉為勒索軟體攻擊的資安事故並不尋常,根據調查的結果,研究人員推測很有可能駭客組織旗下成員私自發起,意圖透過勒索軟體牟利。

微軟Graph API遭到濫用,駭客鎖定南美外交單位散布惡意軟體FinalDraft

資料搜尋及分析業者Elastic旗下的資安實驗室指出,他們在去年11月下旬,察覺針對南美國家外交部而來的攻擊行動Ref7707,駭客運用惡意軟體FinalDraft、GuidLoader、PathLoader,搭配不尋常的寄生攻擊(LOLBin)攻擊手法,並重度使用雲端及第三方服務架設C2。

資料搜尋及分析業者Elastic旗下的資安實驗室指出,他們在去年11月下旬,察覺針對南美國家外交部而來的攻擊行動Ref7707,駭客運用惡意軟體FinalDraft、GuidLoader、PathLoader,搭配不尋常的寄生攻擊(LOLBin)攻擊手法,並重度使用雲端及第三方服務架設C2。

究竟攻擊者如何入侵受害的外交單位?研究人員並未說明,但他們提及駭客利用Windows元件certutil進行寄生攻擊,從遠端伺服器下載作案工具,但特別的是,這個代管相關檔案的伺服器,竟位於受害組織的內部環境,而非位於網際網路。

研究人員指出,FinalDraft是全功能的遠端管理工具,並能搭配附加模組增加功能,而特別的是,攻擊者建立C2通訊的管道,是濫用微軟的Graph API來進行,使得相關攻擊流量都通過微軟的基礎架構,而能迴避網路入侵偵測。

其他攻擊與威脅

◆俄羅斯駭客Storm-2372鎖定歐洲、北美、非洲、中東而來,藉由裝置綁定碼進行網釣攻擊

◆網釣工具包Astaroth同時針對Gmail及微軟帳號而來,能繞過多因素驗證並挾持帳號

◆研究人員揭露新型態名稱混淆攻擊手法whoAMI,攻擊者可發布AMI映像檔得到以任意AWS帳號執行程式碼的能力

其他漏洞與修補

◆Nvidia修補GPU程式庫漏洞,若不處理攻擊者可藉由特製JPEG檔案觸發

◆WordPress網頁建置外掛Brizy存在重大漏洞,8萬網站恐曝險

近期資安日報

【2月14日】資安業者揭露已遭中國駭客用於攻擊行動的Windows使用者介面零時差漏洞

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10