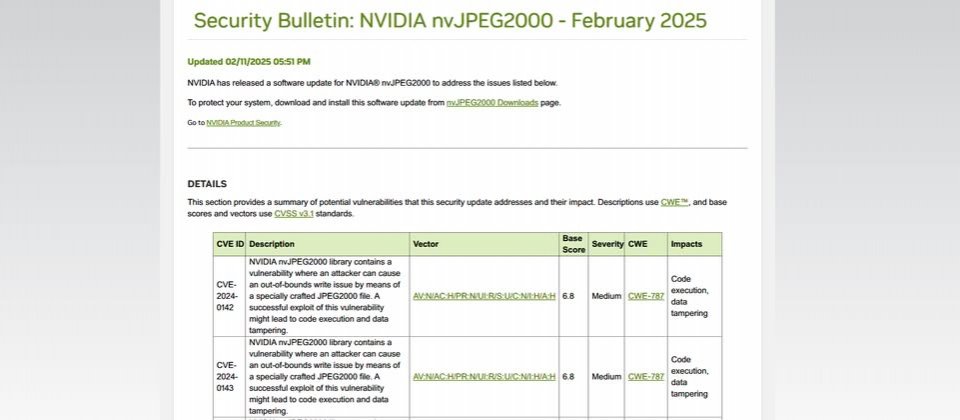

2月11日Nvidia發布資安公告,修補存在於圖片編碼程式庫nvJPEG2000的漏洞CVE-2024-0142、CVE-2024-0143、CVE-2024-0144、CVE-2024-0145,這些弱點涉及越界寫入(OBW)與記憶體緩衝區溢位,攻擊者可利用特製的JPEG2000檔案觸發,一旦成功利用,就有可能執行任意程式碼,或是竄改資料。這些漏洞存在於0.8.0版nvJPEG2000,無論是執行於Windows、x86版Linux、Linux SBSA,以及Nvidia嵌入式應用平臺Jetson的版本都受到影響,Nvidia推出0.8.1版修補。

nvJPEG2000是JPEG2000圖片格式的編碼及解碼程式庫,必須搭配支援通用運算架構(CUDA)的顯示晶片,而能比一般的處理器執行圖片編碼及解碼速度來得快。

值得留意的是,雖然Nvidia評估這些漏洞為中度風險,資安風險僅為6.8分(滿分10分),但通報此事的思科威脅情報團隊Talos認為,這些漏洞相當危險,他們評估資安風險程度高達9.8分。

為何思科認為這些漏洞達到重大風險等級?因為他們評估攻擊者利用的複雜程度並不高(AC:L),而且過程中無須使用者互動(UI:N),甚至會高度影響機密性(C:H)。由於對這些項目的影響程度認定不同,使得Nvidia與Talos評分有顯著差異。

思科也對於這些漏洞提出更多說明,CVE-2024-0142存在於nvJPEG2000 0.8.0程式庫的影像解碼功能,CVE-2024-0143出現在nvJPEG2000 0.8.0程式庫的Coding Style元件處理方式,至於CVE-2024-0144、CVE-2024-0145,則分別與Ndecomp欄位處理,以及JPEG2000檔案解析所用的Ndecomp參數有關。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10