名稱混淆的攻擊手法,大多出現在NPM、PyPI等開源套件上,如今有駭客針對雲端環境的虛擬機器映像檔下手,讓搜尋特定名稱映像檔的使用者中招。

雲端服務監控業者Datadog旗下的資安實驗室指出,他們去年發現名為whoAMI的攻擊手法,任何人只要能以特定的名稱發布Amazon Machine Image(AMI),就有機會利用存在弱點的AWS帳號執行任意程式碼。研究人員推測,約有1%的組織的AWS帳號存在弱點,且有數千個AWS帳號可能已遭遇相關攻擊。對此,Datadog於9月中旬通報,AWS確認後隨即進行修補。

為何這家業者會發現這項能被用於攻擊的弱點?Datadog資安實驗室雲端安全研究員暨倡議者Seth Art指出,他們在去年8月發現有多個軟體專案出現不尋常的情況,例如,在這些專案當中,會惡意搜尋特定AMI並試圖建立EC2執行個體,因而Datadog決定著手調查攻擊者如何下手。

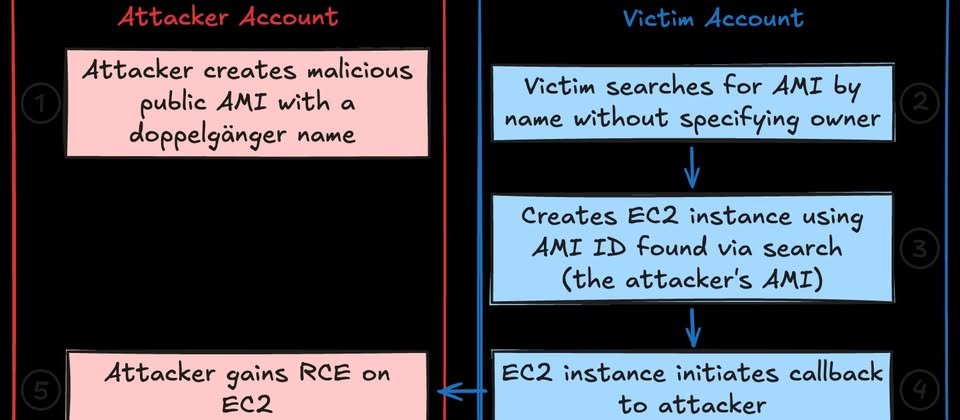

對於whoAMI漏洞利用的方式,Seth Art表示涉及名稱混淆攻擊,是供應鏈攻擊的其中一種型態,在這種攻擊手法裡,攻擊者會發布惡意資源,並誘使配置錯誤的軟體存取。在whoAMI的攻擊當中,惡意資源是虛擬機器的映像檔。

基本上,這項弱點涉及使用者在部署EC2環境時,通常會使用AWS的搜尋功能API,透過特定的關鍵字尋找上架的AMI映像檔,而且並未指定製作者或是映像檔的ID等資訊進行查詢,所以API只能根據關鍵字搜尋結果列出有關的映像檔名單,並自動抓取最新發布的檔案。

依照這樣的流程來看,攻擊者只要用簡單的方法就能「請君入甕」,例如,根據使用者會使用的關鍵字去設定惡意映像檔名稱,並維持該檔案是搜尋結果當中最新的檔案,上傳並公開,或是與攻擊目標共用,就有機會攻擊成功,而能在受害者的EC2遠端執行任意程式碼,並進行後續其他攻擊。

Datadog也公布概念驗證(PoC)影片來驗證whoAMI,並指出雖然whoAMI發生的原因主要是使用者的組態配置不當造成,但他們提供了掃描工具whoAMI-scanner,讓使用者能偵測是否EC2導入了不受信任的AMI,並提及若是使用者啟用AWS去年12月推出「允許的AMI(Allow AMI)」白名單機制,也能防範whoAMI攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06