利用使用者偷懶、輸入錯誤,進行名稱混淆的攻擊手法,最近兩到三年非常汜濫,而最常見的攻擊對象,就是針對使用NPM、PyPI套件的開發人員,如今有人將這種攻擊手法運用到雲端環境,引起雲端服務監控業者的注意。

雲端服務監控業者Datadog揭露針對AWS用戶而來的攻擊手法whoAMI,攻擊者使用名稱混淆手法提供虛擬機器映像檔,就有機會在使用者的EC2執行個體執行任意程式碼。值得留意的是,已有AWS帳號實際受害的情況發生。

【攻擊與威脅】

新型態名稱混淆攻擊手法染指AWS的映像檔!已有數千個AWS帳號淪陷

名稱混淆的攻擊手法,大多出現在NPM、PyPI等開源套件上,如今有駭客針對雲端環境的虛擬機器映像檔下手,讓搜尋特定名稱映像檔的使用者中招。

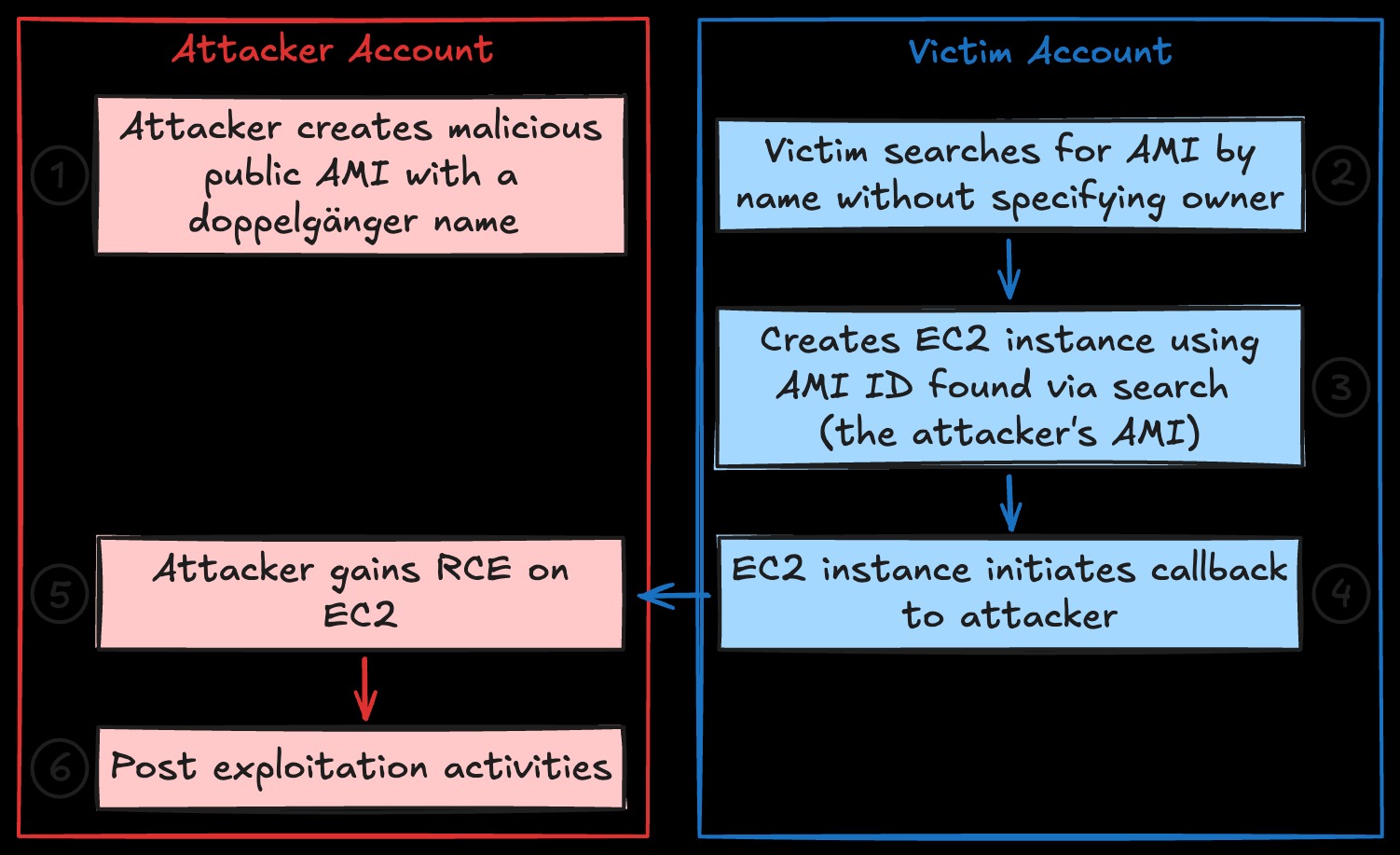

雲端服務監控業者Datadog旗下的資安實驗室指出,他們去年發現名為whoAMI的攻擊手法,任何人只要能以特定的名稱發布Amazon Machine Image(AMI),就有機會利用存在弱點的AWS帳號執行任意程式碼。研究人員推測,約有1%的組織的AWS帳號存在弱點,且有數千個AWS帳號可能已遭遇相關攻擊。對此,Datadog於9月中旬通報,AWS確認後隨即進行修補。

為何這家業者會發現這項能被用於攻擊的弱點?Datadog資安實驗室雲端安全研究員暨倡議者Seth Art指出,他們在去年8月發現有多個軟體專案出現不尋常的情況,例如,在這些專案當中,會惡意搜尋特定AMI並試圖建立EC2執行個體,因而Datadog決定著手調查攻擊者如何下手。

俄羅斯駭客鎖定歐洲、北美、非洲、中東而來,以要求裝置綁定為幌子進行網釣攻擊

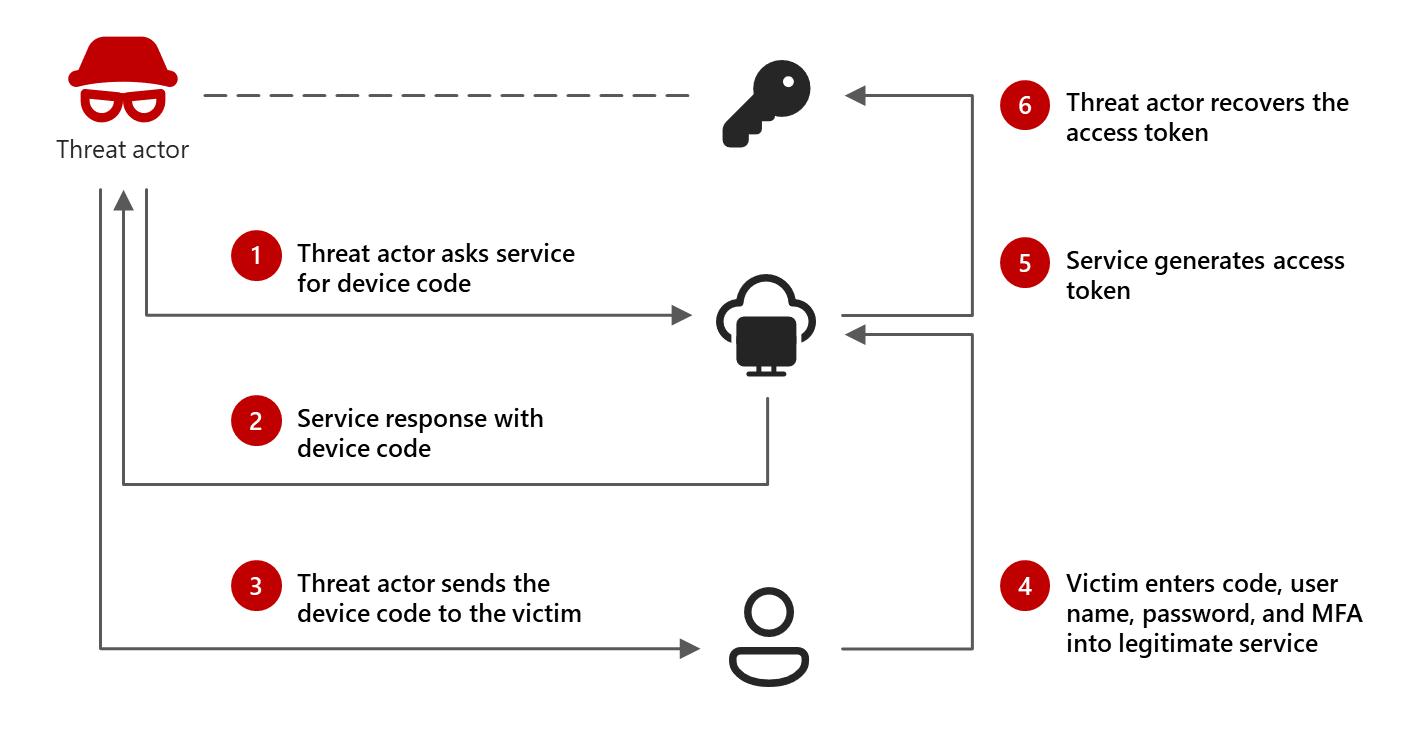

俄羅斯駭客發動網路釣魚的攻擊手法翻陳出新,最近有兩組資安研究人員提出警告,這些駭客開始假借安全為由,使用者必須綁定裝置的才能通過身分驗證為幌子,發動裝置驗證碼(Device Code)網釣攻擊行動。

2月13日微軟威脅情報團隊指出,他們發現與俄羅斯有關的駭客組織Storm-2372,自去年8月發起大規模的裝置驗證碼網釣攻擊,這些駭客意圖欺騙使用者登錄生產力應用程式,然後從登錄過程的Token攔截相關資訊,而能存取受害者的Microsoft 365帳號。值得留意的是,這波攻擊行動仍在持續進行。

無獨有偶,資安業者Volexity同樣也發現有俄羅斯駭客組織利用裝置驗證碼的網釣攻擊事故,微軟在調查報告也有提到這家廠商的發現。Volexity從今年1月中旬看到不尋常的網路釣魚活動,並指出有多個俄羅斯駭客參與,最終目的就是假借設備驗證碼的身分驗證流程,破壞M365帳號。

日本企業傳出遭中國駭客APT41旗下團體攻擊,駭客利用ERP系統SQL注入漏洞部署Web Shell

近期不時有針對日本的攻擊事故傳出,繼日本電腦危機處理暨協調中心(JPCERT/CC)揭露有當地企業組織遭遇Ivanti Connect Secure零時差漏洞攻擊,隔天(2月13日)又有日本資安業者公布為期接近一年的中國駭客攻擊行動。

資安業者Lac指出,中國駭客組織APT41旗下團體Winnti Group自去年3月開始發起攻擊行動RevivalStone,鎖定日本製造、材料、能源產業的公司而來,並對於執行ERP軟體的網頁伺服器下手,藉由SQL注入漏洞植入Web Shell,然後於受害組織的網路環境進行偵察、橫向移動,最終散布惡意程式Winnti。

Lac資安研究員松本拓摩及石川宏指出,這些駭客為了擴大受害範圍,還會試圖竊取代管服務業者(MSP)的共通帳號,進行供應鏈攻擊,向MSP代管的其他客戶橫向移動,入侵這些公司的網路環境。

其他攻擊與威脅

◆中國駭客Earth Preta鎖定泰國用戶而來,假借打擊犯罪為由散布惡意程式

◆駭客組織Earth Kapre利用Adobe元件側載惡意程式,並透過罕見雲端服務外送竊得資料

◆駭客組織TripleStrength同時對於本地及雲端發動攻擊,用勒索軟體加密本機電腦檔案,同時利用受害組織的雲端環境進行挖礦

【漏洞與修補】

2月18日OpenSSH推出9.9p2版,修補中度風險層級弱點CVE-2025-26465、CVE-2025-26466,這兩項漏洞分別可被用於中間人攻擊(MitM)、阻斷服務攻擊(DoS)。

通報這些漏洞的資安業者Qualys進一步公布漏洞細節,CVE-2025-26465存在於OpenSSH用戶端VerifyHostKeyDNS選項啟用的狀態,雖然在絕大多數作業系統使用的OpenSSH,這個選項預設都是停用,但Qualys指出,有作業系統的VerifyHostKeyDNS持續7個月處於啟用狀態,因而曝險。攻擊者利用過程完全無須使用者互動,也不需有特定的DNS記錄存在。

其他漏洞與修補

◆研究人員揭露LibreOffice近期修補的資安漏洞,並指出攻擊者利用的過程完全無需使用者互動

【資安防禦措施】

美三州政府公務手機禁用DeepSeek,南韓封鎖應用程式下載

中國DeepSeek模型的高效能及低成本引發業界關注,不過其他國家行政部門對它存有資安疑慮。美國已有德州、紐約州及維吉尼亞州禁止公務人員裝置使用DeepSeek。

德州於1月底率先於美國啟動調查,了解是否威脅美國用戶資料安全。德州檢察長辦公室也向Google與蘋果發函要求其對DeepSeek的分析,以及DeepSeek App上架Google Play Store和App Store前被要求提交的文件。德州檢察長Ken Paxton指出,DeepSeek好比中國共產黨的大門,以遂其推翻美國在AI市場獨霸地位及竊取美國公民資料的目的,他因而啟動徹底調查,並呼籲Google和蘋果協助提供研究DeepSeek的相關資料。

南韓個資保護委員會(PIPC)以隱私保護不足為由,從本月15日起暫時封鎖境內DeepSeek App下載,但DeepSeek網頁版不在禁止的範圍。

其他資安產業動態

◆微軟針對WSUS服務棄用再度警告,並指出2個月後將停止驅動程式同步服務

近期資安日報

【2月18日】Ivanti旗下SSL VPN系統零時差漏洞在日本傳出攻擊行動

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09