專門鎖定臺灣、越南、馬來西亞等亞太國家發動攻擊,被稱做Mustang Panda、Earth Preta的中國駭客組織,自2022年至今已有200家企業組織受害,如今有資安業者提出警告,這些駭客更換手法相當值得留意。

資安業者趨勢科技指出,他們最近觀察到新一波的攻擊行動裡,Earth Preta一旦發現受害電腦執行ESET防毒軟體,便將程式碼注入Windows公用程式Microsoft Application Virtualization Injector(MAVInject.exe),使得有效酬載注入另一個用來與其他網路上的電腦傳送及接受訊號的公用程式waitfor.exe。此外,這些駭客也濫用安裝程式建置工具Setup Factory,投放並執行有效酬載。這麼做的目的,主要是為了迴避偵測,並且能持續在受害電腦活動。

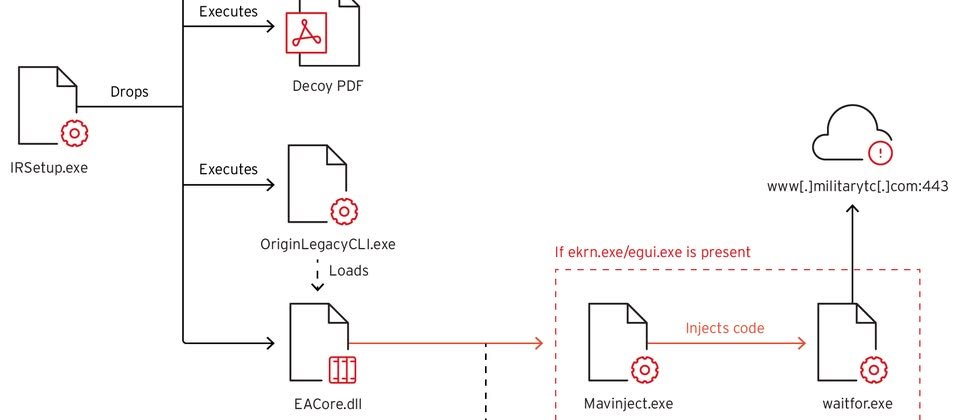

針對這些駭客的攻擊流程,趨勢科技資安研究員Nathaniel Morales、Nick Dai表示,他們看到的第一個惡意檔案IRSetup.exe,主要是用來投放一系列的作案工具。

接著駭客執行專門針對泰國使用者的誘餌PDF檔案,意圖在後臺部署有效酬載的過程裡分散受害者的注意。而這個誘餌文件的內容,聲稱是為了開發防止犯罪的平臺,要求受害者配合建立電話號碼的白名單,駭客為了取信他們,佯稱此專案有多個政府機關背書。

在此同時,駭客利用惡意軟體投放工具執行電玩廠商藝電(Electronic Arts)開發的執行檔OriginLegacyCLI.exe,以側載的方式執行後門程式ToneShell(EACore.dll)。

針對這個後門程式,趨勢科技特別提及會檢查電腦當中,是否有ESET防毒軟體元件ekrn.exe、egui.exe的處理程序執行,假若偵測到其中一種,該惡意程式就會將自己註冊到作業系統登錄機碼,並執行名為DLLRegisterServer的功能。

而DLLRegisterServer會接著執行waitfor.exe及MAVInject.exe,從而讓惡意程式碼注入正在執行的處理程序,從而繞過防毒軟體的偵測。

罕見的是,研究人員特別提及這支惡意程式並非只針對部署ESET防毒的電腦而來。假若駭客發現受害電腦並非使用該廠牌的防毒軟體,就會直接利用特定的API將程式碼注入waitfor.exe。

對於駭客試圖繞過ESET防毒軟體的情況,資安業者ESET向資安新聞網站Bleeping Computer提出說明,表示他們知悉趨勢科技的發現,但不同意調查報告提及攻擊者「有效地繞過ESET防毒」的說法,強調趨勢科技並未向他們通報及討論相關發現。ESET認為駭客並非使用新手法,他們也從今年1月增加有關活動的偵測能力。而對於攻擊者的身分,ESET認為是與中國有關的駭客組織CeranaKeeper所為,並強調ESET用戶都受到保護,能抵禦該惡意軟體及相關攻擊手法。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10