就在2個多月前的2024歐洲黑帽大會(Black Hat Europe 2024)上,難得有來自臺灣的兩位資安研究人員登臺,並揭露一項名為WorstFit攻擊的研究成果,其內容是發現Windows ANSI字元轉換的潛在問題。特別的是,當時我們已經注意到這項研究發布,因為這是臺灣資安研究人員的發表,但對於其細節與意義並不是那麼清楚,然而,這項創新研究在今年2月時,榮獲了2024年度「十大網站攻擊技法」第4名。

具體而言,這項研究是臺灣資安公司戴夫寇爾(DEVCORE)首席資安研究員Orange Tsai(蔡政達),以及資安研究員Splitline(黃志仁),兩人共同發表,其研究成果在於,能夠實際找出Windows ANSI字元轉換的潛在問題,成功揭露了一個嶄新的攻擊面,挖掘出3種WorstFit攻擊手法,包括:Filename Smuggling、Argument Splitting,以及Environment Variable Confusion。

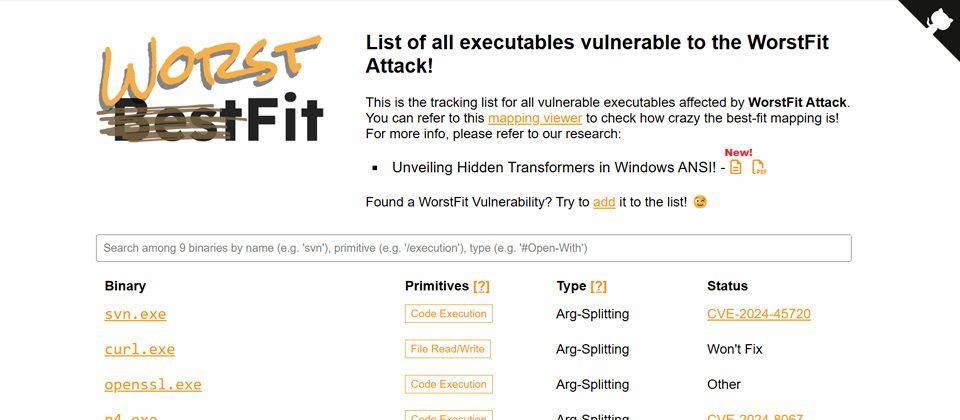

同時他們還建立了一個WorstFit專屬網站,幫助外界了解此問題的狀況,並希望更多研究人員能繼續探索這個攻擊面,及早讓相關潛藏問題獲得重視與解決。後續,他們也在2025年1月9日於戴夫寇爾官方部落格上,公布了WorstFit攻擊研究的完整內容。

這項研究有何新奇之處?我們找到蔡政達與黃志仁,請他們談談這項研究的發現。

蔡政達表示,這次他們發現了一個值得研究的現象,當Windows要處理的字元不在ASCII範圍時,會自動地套用一個神奇的特性——把結果轉成「看起來跟原本字元很像的ASCII字元」。

例如,無限符號∞會變成數字8,數學符號π會被轉成小寫英文p,甚至日圓符號「¥」會被轉成可用來分隔目錄的反斜線「\」。

有趣的是,上述這個神奇的特性,被微軟稱為BestFit,因此他們在探索此特性的相關問題之際,同時也將這項研究取名為WorstFit。

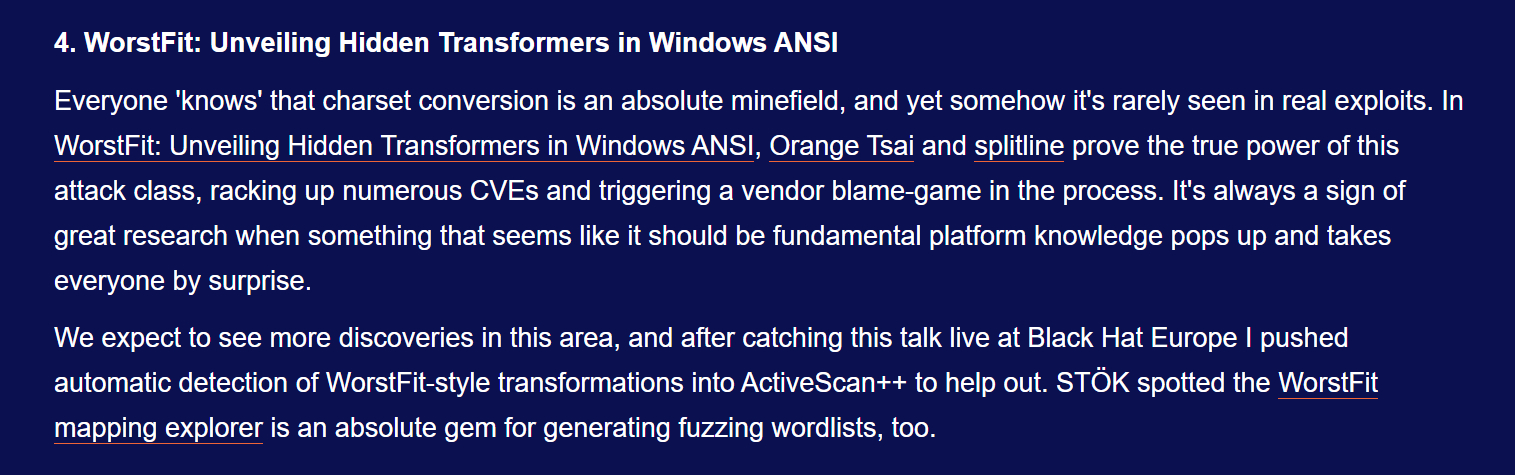

另一引發我們關注的是,有資安專家指出,這項研究發現帶來了深遠的意義。例如,公布2024十大網站攻擊技法的PortSwigger專家James Kettle表示:每個人都知道字元轉換絕對是一個雷區,但卻很少有實際利用出現,這次能夠證明這類型攻擊相當不易,甚至也引發供應商相互指責的情況。

究竟這項研究帶來了什麼的影響?對此問題,蔡政達表示,漏洞研究的完整性是一大關鍵,過去字元轉換問題只有零星的個案,但大家都沒有深究其原因,這次他們將這個概念變成實際的手法,同時也具體的剖析、闡述其機制與原理,讓大家可以去找到很多的個案。

至於供應商的狀況,他指出此問題的成因有點複雜,因為牽扯到3個方面,涵蓋開發者、編譯套件、作業系統底層,有些廠商認為不是他們的問題,該從微軟方面去修補,而微軟認為這是開發者沒有仔細閱讀手冊所導致的問題。

黃志仁也指出,上述這些問題與狀況,正是他們在研究過程中遇到的最大挑戰。他表示:要如何從一個新發現的特性(Best-fit),找到現實世界的用例,再從用例延伸到實際漏洞。而且,在揭開新的攻擊面之際,該如何說服開發者這是漏洞的一種,以及漏洞責任歸屬的問題,都是他們需要一一面對的狀況。

例如,在這項研究中,黃志仁提出的兩個攻擊向量,包括argument splitting、environment variable,以前者為例,在通報攻擊手法與弱點後,他們收到的第一個回覆,就是Curl開發者最初對於這是否屬於 Curl的問題感到困惑,並認為這是Windows的功能。

後續,他們也將這項牽扯到多方的問題通報給CERT/CC,希望CERT/CC出來協調。換言之,這項研究成果如同找出了一個埋藏於三不管地帶的問題,需要被外界重視與因應。

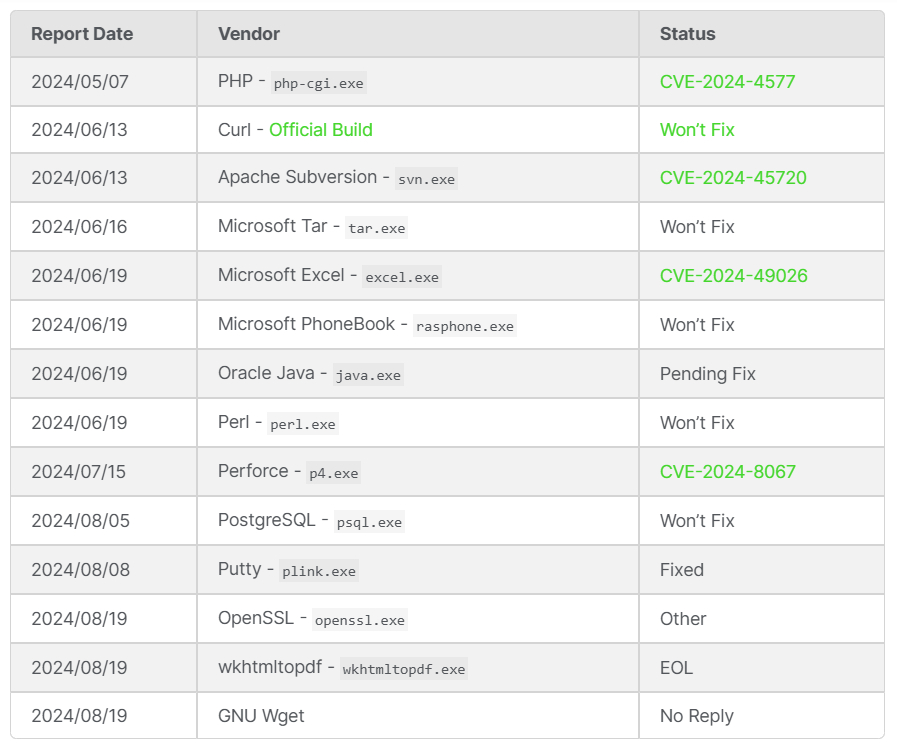

在這次的漏洞披露過程中,蔡政達與黃志仁也同時調查了開源生態系統,以識別更多受影響的應用程式,並嘗試將相關資訊回報給維護者。以上是他們目前已通知與掌握的狀況。

公布2024年十大網站攻擊技法的PortSwigger專家James Kettle指出,字元轉換在實際應用中的攻擊案例相對罕見,但這項研究成功證明了此類攻擊,並且還引發供應商間的相互指責的狀況。

擴展資安研究實力展現的舞臺,主動式產品安全研究成新焦點

值得一提的是,這次WorstFit的研究成果,會在下個月於國內有公開演說發表。

在2月中戴夫寇爾的新春媒體記者會上,該公司共同創辦人翁浩正與徐念恩提到,他們在3月將舉行DEVCORE Conference 2025,當中一場演說就是蔡政達與黃志仁針對WorstFit進行闡釋,並是此主題的首度中文演說發表,讓國內研究人員可以更清楚其研究思路與經驗。

對於該公司研究人員的實力展現,徐念恩指出,在漏洞研究領域,不僅是上述入榜10大網站駭客攻擊技法的兩位研究人員,自家團隊也持續在每年Pwn2Own漏洞研究競賽上獲得佳績,像是最近在2024年10月Pwn2Own Ireland獲得第4名,取得5種設備的完整控制權、獲得超過300多萬的獎金,並且是唯一成功挑戰AeoTec Smart Home Hub的隊伍,持續協助業者找出產品的未知漏洞。

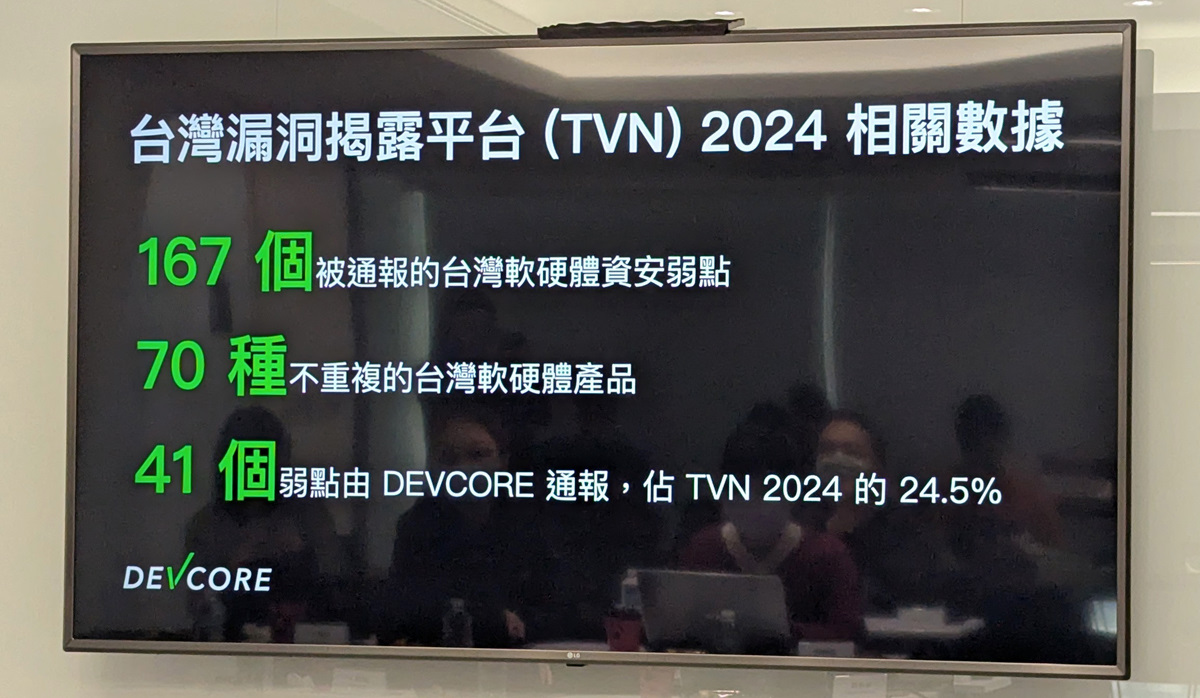

而且他們不只幫助全球,也幫助國內產品的漏洞通報。例如,近一年國內TVN漏洞平臺的漏洞揭露,有四分之一比例都是該公司研究人員通報。對此,翁浩正也提到新的期許,他們將提供主動式產品安全研究。換言之,他們希望自家資安研究人員能幫助產品防禦強化早於資安威脅,達到深度交流與知識分享,及早找出潛藏的威脅弱點,而不像過去只是經由漏洞獎勵計畫或自發性通報來協助解決產品漏洞問題。

我們認為,此舉符合現代所謂「資安左移」的概念,讓臺灣資安研究人員的能量,也可以透過這種方式,將駭客思維導入於更多企業產品安全團隊之內。

但另一方面,隨著AI技術的演進,如今2025年,用AI幫助資安漏洞研究將是一大課題,像是去年11月Google揭露AI抓漏專案Big Sleep,國內目前還沒看到更多這方面探討。我們認為,不論是資安研究人員如何善用AI技術協助自身漏洞研究,以及如何讓AI擁有專家5成功力,如何打造更AI自動化的這方面工具,也都是值得國內資安界去設想與探索的。

從PHP-CGI漏洞研究,發現首個Worstfit攻擊案例

【3月18日補充更新】為何能夠發現ANSI字元轉換可能存在攻擊面?在2025年3月15日舉行的DEVCORE Conference上,蔡政達與黃志仁分享WorstFit攻擊研究的經驗,提到了這項研究的開端。

根據他們的說明,研究始於2024年5月發現的PHP語言漏洞的RCE漏洞CVE-2024-4577,進而促使他們更深入研究,挖掘Windows內部Best-Fit字元轉換機制下所引發的問題。

簡單來說,這個PHP-CGI的漏洞CVE-2024-4577,是針對12年前一個經典漏洞CVE-2012-1823修復的繞過。

具體而言,當年該漏洞的利用方式相當簡單,攻擊者只需在網址後插入「-S」,即可透過參數注入在遠端PHP伺服器執行任意程式碼。PHP隨即修補漏洞,透過檢查網址參數是否包含「-」來阻擋攻擊。這項修補被認為有效,過去12年都沒有出現問題。

然而,蔡政達認為此修補方式可能有問題,透過模糊測試發現,攻擊者可改用「?%ADs」輕易繞過修補機制。

但問題的根因在哪?進一步調查後,他們發現Best-Fit這樣的轉換機制,導致U+00AD(Soft Hyphen)字元在中文與日語代碼頁上被映射為「-」。這項重大發現,促使他們更深入研究Best-Fit機制可能引發的資安風險。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10