事件說明 2025年3月1日(週六)~3月3日(週一),彰化基督教醫院傳出遭勒索軟體攻擊的事件。

在3月3日,彰化基督教醫院發布訊息說明駭客攻擊彰基醫學中心,指出該院資訊工程師於3月1日(週六)開始偵測到有駭客攻擊,緊急應變持續兩天後已經恢復正常。然而,3月3日該院又出現新的狀況,衛生福利部資訊處長李建璋向國內媒體透露,衛福部已成立緊急應變小組協助。

值得注意的是,3月4日衛福部資訊處指出,彰化基督教醫院也是遭遇CrazyHunter這支勒索軟體攻擊,與上個月馬偕紀念醫院遭遇的威脅相同。

因此這些攻擊事件已被定調為「系統性攻擊」,攻擊者可能持續對不同國內醫院下手。衛生福利部也在3月4日舉行緊急資安會議,請上述兩家遭受攻擊的醫院,分享其清除與防禦經驗給其他關鍵基礎醫院。

此外,在應變準備方面,除了先前有TWCERT/CC提供勒索軟體防護專區,以及事前、事中與事後的指南,衛福部資訊處也從3月3日協助擬定醫療院所應變指南,並在3月6日於衛生福利部資安資訊分享與分析中心(HISAC)發布「醫院面對勒索軟體攻擊的應變指南」,3月20日又更新發布1.1版。

受害狀況/影響

由於彰化基督教醫院是雲林、彰化、南投唯一的醫學中心,這次事件造成多大影響也深受關注。

根據彰化基督教醫院在3月3日公布關於前兩日的最新消息:「雖然有部分系統短暫失靈,但是都積極搶修完成,沒有資料外洩、病患權益受損、或者全面被癱瘓的情形。」

而據中央社3月3日的後續報導,彰基醫院表示受影響的系統是該院的院外掛號系統,並也提及衛生福利部資訊處處長李建璋的回應:「彰基前2天遭受攻擊時,成功守住,但今天有些主機有停機狀況,因此成立緊急應變小組,目前已經有微軟、中華資安等一線最有經驗的團隊進駐,盼找出病毒源頭,所幸院方資料皆有備份,目前正在逐步復原。」

※攻擊者都是利用假日開始發動攻擊。例如:彰化基督教醫院提到,這次駭客利用假日資訊部人力最缺乏的時候發動攻擊。衛生福利部資訊處也提醒,上個月馬偕紀念醫院與這次彰化基督教醫院遭遇的事故,都利用假日及深夜等資安防護較為鬆散的時段。另也指出目前攻擊態勢未完全平息,未來不排除還有其他醫院成為攻擊目標,因此各院務必提高警覺。

※彰基後有新受害者是上市公司。我們發現上市公司科定企業官方網站首頁內容遭置換,攻擊者CrazyHunter留下勒索訊息,此波威脅可能擴大至臺灣上市櫃公司。(2025-03-17)

※勒索軟體集團於暗網設立以CrazyHunter Team為名的資料外洩恐嚇網站。根據其宣稱所列的受害者,都是臺灣的組織與企業,包括亞洲大學、亞洲大學醫院、馬偕紀念醫院、Huacheng Electric(疑似指華城電機,該公司曾於2月9日發布資安重訊說明遭加密攻擊)、彰化基督教醫院、科定企業、喬山健康科技,還有振曜科技、沛亨半導體、東荃科技,相當針對臺灣而來。(2025-03-31)

※攻擊者身分查出。刑事警察局4月2日宣布偵破CrazyHunter真實身分,是一名20歲的中國浙江籍羅姓駭客,這是國內警方第一次能夠關聯出勒索軟體攻擊者的真實身分,地檢署已發布通緝,另也提醒犯嫌仍逍遙法外須持續注意。(2025-04-02)

受害原因

這次攻擊者的入侵管道有待揭露。

※補充資訊:衛福部資訊處3月4日舉行緊急資安會議以分享第一手勒索軟體的清除與防禦經驗。不過衛福部資安資訊分享與分析中心(HISAC)於3月5日有補充公告,指出該分享內容均處於調查階段,提及之攻擊路徑尚未證實。

※補充資訊:關於CrazyHunter這支勒索軟體攻擊醫院的其他消息,可參考上個月馬偕事件的資訊:https://www.ithome.com.tw/news/167327(據可靠消息指出,攻擊者在入侵過程中同樣有從AD管道下手)

●中芯數據資安研究團隊發布研究報告,指出他們發現CrazyHunter會透過下列3種手法進行攻擊(2025-03-18):

(一)濫用Microsoft Dev Tunnels:此功能原為開發者遠端測試所用,駭客可透過此服務建立外部存取內網的通道,達成滲透攻擊。

(二)利用Microsoft Graph API隱藏攻擊Payload:駭客將惡意程式藏於SharePoint,透過API下載,成功繞過資安設備的檢測。

(三)合法掩蓋非法流量:許多企業將 .microsoft.com 及 .ms 域名納入信任清單,使駭客能輕易規避防火牆與威脅偵測系統的攔截。

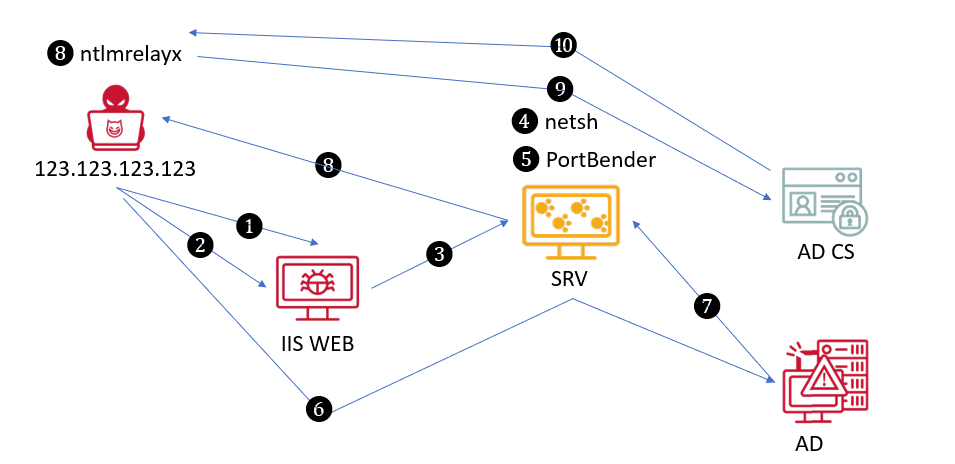

●臺灣資安業者杜浦數位安全(TeamT5)根據公開情資與相關調查結果,提供可能攻擊手法與技術的探討說明。像是在權限提升階段,特別介紹關於Active Directory憑證服務(ADCS)的ESC8漏洞與ESC11漏洞,並剖析這次攻擊有使用的多個惡意程式。他們並指出,攻擊者多是使用開源工具、熟悉AD網域部署,以及善於隱匿 C2來躲避追蹤、製造斷點,並分析推測攻擊者應該能夠理解中文。(2025-03-18)

●資安業者WhiteSecure針對CrazyHunter攻擊發布報告,針對其攻擊手法進行分析與總結。(2025-04-01)

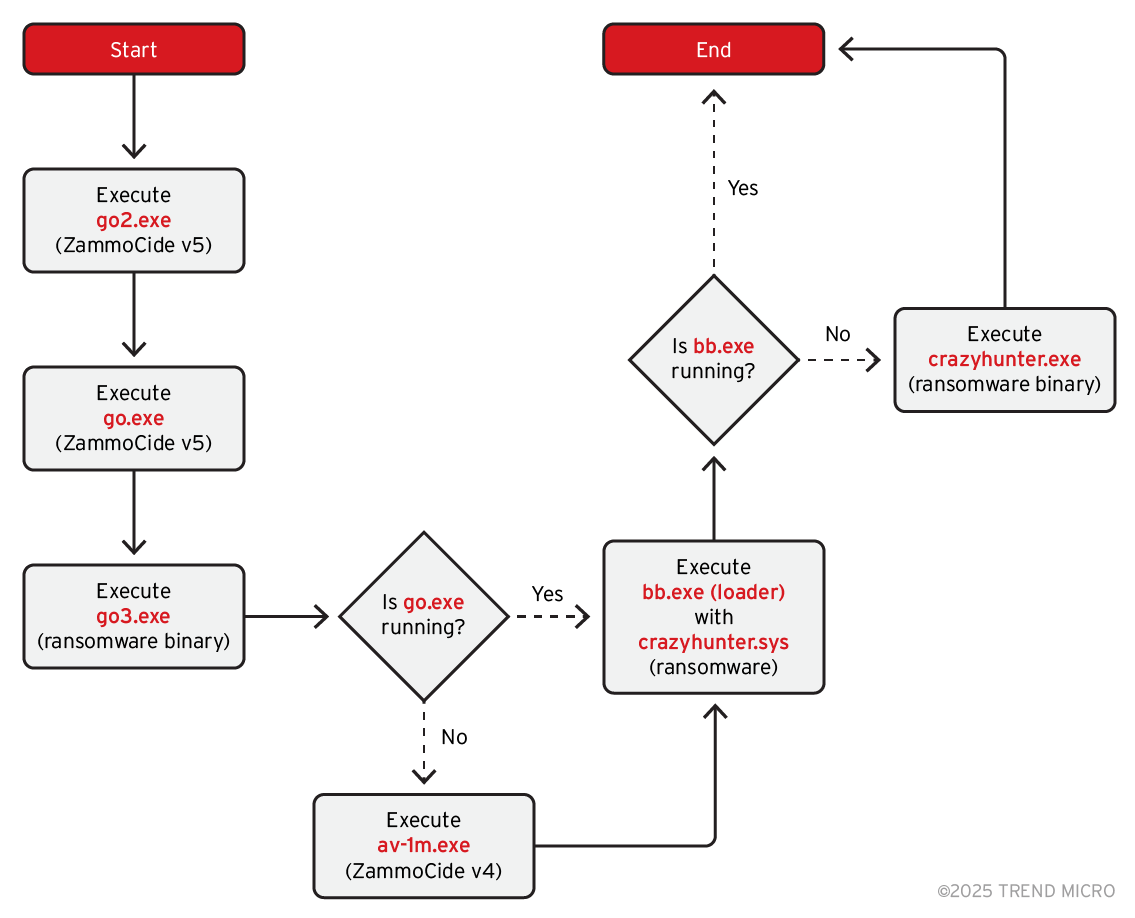

●趨勢科技揭露更多關於CrazyHunter的調查報告,指出他們從1月初開始追蹤,確認該組織使用作案工具有8成是透過GitHub平臺取得,且藉由自帶驅動程式(BYOVD)手法迴避偵測。(2025-04-16)

勒索軟體/惡意軟體分析

3月6日下午4點,我們注意到中芯數據發布關於相關新聞,當中公布了彰化基督教醫院遭遇網路攻擊的入侵指標(IOC)。

中芯數據發布新聞揭露:

| 惡意程式名稱 | SHA256 |

| appitob.exe | 17253e483d0f8c40b617f34465277e65e43378fda907e0a43121380883a30abb |

| result.exe | a6293cfe4193ccd4cd4717fbe14cd8c0fdf321328683f35e8a4c68bfc1d5b741 |

| za.sys | c38a7b26aa4fb1852ba472799bf8a98cf29f9cfc237197af8dade653ad434cf5 |

| zaa.exe | 37a7cdf5961ebb65ed3b90a1d2cb6549e463f8ccd6df005ce98542da1905ca3b |

| svc.exe | e82c5eed5a30398708d83548eb2d2d2a6dd0988b7b759f4efee924ad26632e31 |

| mssqld.exe | 7e6847a75713db7968f4343a42ac11535c1fd85db3afb1a4bc5409b5bd76bb7b |

| beacon_x64.exe | fe6dbeeba24ff42d076036be35ceb6787319994ac9c1d386c2d11618c4ac02a1 |

| go.exe | edca2f8a156d4649ed5b7025c50879e647c3d3d2d918eb0c3b710343b9ac407d |

| hunter.exe | 2dc17e0e702af50a1b4220cbce08d03a3b2fcdcd9bde9b510471dd5fcf12085b |

| go.exe | 9bbeccf3f218f64ea366ce52df59ca3d4324de3149b6a2e4118c3a3ec33a63cd |

| stop.exe | 2ab1bef3c6fbab3260b2ebe713f0d0bf6e401e3eaae867f9df120662dd649e55 |

※補充資訊:其他CrazyHunter這支勒索軟體攻擊醫院的消息,可參考上個月馬偕事件的資訊:https://www.ithome.com.tw/news/167327

臺灣資安業者杜浦數位安全(TeamT5)揭露:

提供惡意程式解析資訊:涵蓋aa.exe/cc.exe、av-1m.exe與av-500kb.exe、bb.exe,以及go.exe與go2.exe等(https://teamt5.org/tw/posts/the-case-study-hospital-crazyhunter-ransomware-attack/)

院方與主管機關正式公告

●彰化基督教醫院公共關係部發布最新訊息:駭客攻擊彰基醫學中心,抗駭資工勇士徹夜作戰(2025-03-03)

●彰化基督教醫院張貼媒體報導:駭客攻擊彰基醫學中心,抗駭資工勇士徹夜作戰(2025-03-03)

●衛生福利部資訊處公告:彰化基督教醫院遭勒索攻擊,衛福部迅速啟動全國資安應變機制(2025-03-04)

●HISAC公告:請各院勿將114年3月4日召開之醫療領域緊急資安會議提及特定廠商作為採購評估之依據(2025-03-05)

●HISAC公告:訂定「醫院面對勒索軟體攻擊的應變指南」(2025-03-06)

●衛生福利部資訊處公告:本部訂定「醫院面對勒索軟體攻擊的應變指南」(2025-03-06)

●HISAC公告:更新「醫院面對勒索軟體攻擊的應變指南1.1版」(2025-03-20)

●刑事局:刑事局偵破中國籍羅姓駭客「Crazyhunter」入侵我國多家醫院、學校以及上市公司(2025-04-02)

事件時間軸

2025-03-01 彰化基督教醫院在3月1日(週六)的二二八連假期間發現遭受偵測到有駭客攻擊。

2025-03-03 彰化基督教醫院發布消息揭露「駭客攻擊彰基醫學中心」一事,其內容也強調該院的資安作為,以及與為衛福部合作實戰攻防演練,

●彰化基督教醫院公共關係部發布最新訊息:駭客攻擊彰基醫學中心,抗駭資工勇士徹夜作戰

●彰化基督教醫院張貼媒體報導:駭客攻擊彰基醫學中心,抗駭資工勇士徹夜作戰

2025-03-03 這起事故發生後也引起多家媒體報導,特別的是,據中央社報導指出,衛福部資訊處處長李建璋表示:「彰基前2天遭受攻擊時,成功守住,但今天有些主機有停機狀況,因此成立緊急應變小組,目前已經有微軟、中華資安等一線最有經驗的團隊進駐。」

●彰基遭駭客攻擊…醫院經2天徹夜抗駭 今逐步恢復正常(聯合新聞網)

●彰基醫院遭駭客攻擊已修復 院外掛號系統短暫失靈(中央社)

●彰基遭駭客攻擊 衛福部:資安專家進駐、將報案(中央社)

●彰基遭駭攻擊通報衛福部 資料未外洩未報案(中央社)

2025-03-04 衛福部資訊處發布新聞:彰化基督教醫院遭勒索攻擊,衛福部迅速啟動全國資安應變機制,指出彰基也是遭遇CrazyHunter這支勒索軟體攻擊,與上個月馬偕遭遇的威脅相同,因此定調為「系統性攻擊」。同日也召集關鍵基礎醫院舉行緊急會議,由近來遭受攻擊的兩家醫院分享應變與防禦經驗。後續多家媒體也跟進報導此事。

●彰化基督教醫院傳出二二八連假遭到網路攻擊,病毒取得管理權限造成部分主機當機(iThome)

●馬偕、彰化基督教醫院遭駭 衛福部定調系統性攻擊(中央社)

●國內醫院遭系統性攻擊 衛福部制定首部「醫院勒索軟體應變教戰守則」(中央廣播電臺)

●又有教會醫院遭駭客攻擊 衛福部稱系統性攻擊:訂定SOP(聯合報)

●定調國內醫院遭駭客「系統性攻擊」 衛福部研擬首份教戰守則(自由時報)

●連2家醫院遭勒索軟體網攻 衛福部制定「教戰守則」緊急救援(風傳媒)

●又傳院方系統遭勒索攻擊!衛福部急協調 派資安專家南下進駐醫院(NOWnews)

2025-03-06 衛福部資訊處透過HISAC發布「醫院面對勒索軟體攻擊的應變指南」。同日,衛生福利部資訊處也公告:本部訂定「醫院面對勒索軟體攻擊的應變指南」。

2025-03-06 中芯數據發布新聞揭露彰化基督教醫院遭遇勒索軟體攻擊事件IOC

2025-03-07 國內媒體持續關注後續消息,指出由於彰基與彰化縣調查站有簽署資安合作協定,調查站亦主動追查中。

●彰基也遭駭客攻擊…院方稱無個資外洩 調查站主動追查(聯合報)

2025-03-12 針對醫院遭駭事故,數位發展部資安署署長蔡福隆提到這兩起駭客攻擊模式不太一樣,資安署將加強關鍵CI醫療院所的資安檢測,涵蓋AD被入侵的部分,以及內網曝險檢測的強化

●馬偕、彰基陸續遭駭 資安署:加強對醫療院所提供檢測量能(太報)

2025-03-14 媒體報導臺灣資安公司TeamT5有新的發現,他們追蹤惡意程式樣本後,發現開發資訊含有簡體中文,初步研判Crazy Hunter應來自中國,不過尚未有資訊顯示是中國政府資助的網軍,較可能是以賺取錢財為目的。

●馬偕醫院遭網攻研判來自中國 資安署擬強化端點防護(自由時報)

2025-03-15 數位發展部資通安全署發布2月資安月報,指出2月資安事件通報數量共60件,同時表示醫院會列為今年重點資安輔導對象,也會加強資安實兵演練攻防,並強化醫院內部設備的端點防護。

●醫院接連遭駭 資安署列重點輔導加強實兵演練(中央社)

●數發部加強醫院資安演練 提升關鍵基礎設施防護能量(青年日報)

2025-03-17 針對駭客組織威脅我國醫療體系,媒體轉載台灣駭客協會理事王仁甫提出的應變策略。

●思想坦克》駭客組織威脅我國醫療體系所須的應變策略(信傳媒轉載)

2025-03-18 臺灣資安公司TeamT5發布:【案例分析】針對近期醫療院所面對 CrazyHunter 勒索軟體攻擊事件技術過程探討說明,從公開情資與入侵指標進行技術研析,剖析勒索軟體可能採取的攻擊手法。

2025-03-20 HISAC發布「醫院面對勒索軟體攻擊的應變指南」1.1版

2025-04-02 臺灣刑事警察局受度偵破勒索軟體攻擊主嫌!自馬偕醫院報案以來,刑事局經過近兩個月的追蹤,查出幕後攻擊者為中國浙江省籍羅姓男子。

2025-04-16 趨勢科技臺灣資安公司發布:CrazyHunter Campaign Targets Taiwanese Critical Sectors,揭露更多資訊,指出該組織使用作案工具有8成是透過GitHub平臺取得。

相關資訊

●是誰使用CrazyHunter這支勒索軟體程式發動攻擊?我們在2月12日詢問奧義智慧,他們表示,研判是名為Hunter Ransom Group的駭客族群所為。

這個名為Hunter Ransom Group駭客組織,是否與另一駭客組織Hunter internationasl有關?奧義智慧向我們解釋,兩者並不相同,Hunter Ransom Group組織是用修改prince勒索軟體而成,在經過惡意加密後,受害者副檔名會變成.hunter,而Hunter internationals勒索軟體組織是接手已遭美國FBI瓦解的Hive勒索軟體的程式碼,其加密後的副檔名是.locked。

●關於攻擊者身分的推斷有其他消息,根據自由時報在3月14日報導指出,臺灣資安公司TeamT5追蹤惡意程式樣本發現,開發資訊含有簡體中文,初步研判Crazy Hunter應來自中國,且發動攻擊時機恰巧在連假,代表攻擊者對臺灣作息有一定了解。

●據暗網上CrazyHunter Team資料外洩恐嚇網站顯示,其宣稱所列的受害者,目前都是臺灣的組織與企業,包括亞洲大學、亞洲大學醫院、馬偕紀念醫院、Huacheng Electric、彰化基督教醫院、科定企業、喬山健康科技,相當針對臺灣而來。(截至3月18日止)

應變措施

●彰化基督教醫院:

3月1日(週六)彰基資訊工程師開始偵測到有駭客攻擊,緊急應變兩天後,在3月3日已經恢復正常。

●衛生福利部資訊處:

(一)雖然彰基前2天遭受攻擊時成功守住,但3月3日有些主機有停機狀況,因此衛福部已成立緊急應變小組,當下已經有微軟、中華資安等一線團隊進駐。

(二)鑒於連續兩家醫院都遭受CrazyHunter攻擊,認為兩起事故並非獨立事件,因此衛福部資訊處已將此狀況定調為「系統性攻擊」事件。

(三)由於駭客可能再次對臺灣醫院發動攻擊,資訊處在3月4日召集關鍵基礎醫院舉行緊急會議,請經歷資安事故的兩家醫院,分享勒索軟體的清除與防禦經驗。

(四)衛生福利部資訊處在3月6日於HISAC發布「醫院面對勒索軟體攻擊的應變指南」

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10