中國駭客針對鄰近國家的政府機關、製造業、電信業者下手的情況,近期頻頻有資安事故傳出,且有不少攻擊目標涵蓋臺灣而引起關注。

思科威脅情報團隊Talos揭露中國駭客最新一波活動,名為Lotus Blossom / Spring Dragon / Thrip的駭客組織,針對臺灣、菲律賓、越南、香港而來,攻擊政府機關、製造業、電信業者及媒體,目的是散布後門程式Sagerunex及其他駭客工具,以便於受害電腦持續活動。

這組人馬從事網路間諜活動至少可追溯到2012年,並自2016年開始使用Sagerunex,隨後使用Command Shell來持續於受害組織活動的情況越來越頻繁,且不斷開發此後門程式的變種。這些駭客的行蹤最早由賽門鐵克於2018年揭露,當時他們針對衛星、電信、國防領域發動寄生攻擊(LoL)。

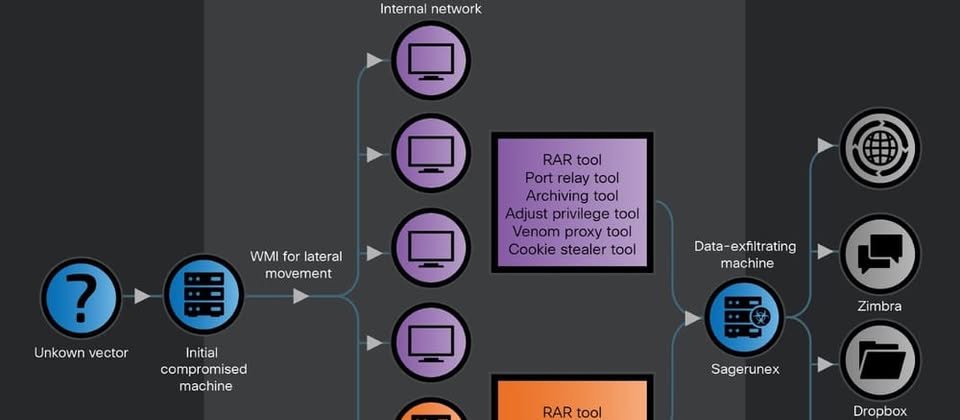

在最新一波的攻擊行動裡,思科找到駭客使用的新版後門程式,而這些惡意程式與過往版本最大的不同之處,在於駭客不再使用虛擬專用伺服器(VPS)架設C2,而是濫用雲端服務以便隱匿攻擊行動。這些遭到濫用的服務包含檔案共享服務Dropbox、社群網站X,以及網頁郵件服務Zimbra。

研究人員不清楚駭客如何入侵受害組織,但他們發現,這些駭客在成功進入受害組織的網路環境後,就會下達一系列的命令,收集使用者帳號資訊、資料夾架構、處理程序活動、網路組態等資料。

若是設置在隔離網路的電腦也可能無法倖免於難,因為Lotus Blossom也不會放過這些設備,會透過受害電腦連接的代理伺服器組態,或是使用的代理伺服器工具Venom,試圖透過能存取網際網路的系統建立對外連線。

接著,這些駭客會利用WMI,在受害組織的網路環境進行橫向移動,然後利用系統登錄檔部署Sagerunex,此後門程式將以系統服務執行。附帶一提,駭客濫用軟體保護工具VMProtect將該後門程式的程式碼進行混淆,目的是為了迴避防毒軟體的偵測。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10