一年前中國資安業者安洵信息(i-Soon、Anxun)內部資料外流,從而讓外界得知中國政府透過民間公司對他國從事駭客攻擊的情況,如今美國政府也採取進一步的法律行動。

值得留意的是,美國司法部不光提及當地政府機關、宗教機構、新聞媒體受害,他們特別表示臺灣、韓國、印度、印尼的外交部也慘遭毒手。

【攻擊與威脅】

美國起訴中國資安業者安洵信息的員工,並指控該公司為中國軍情單位提供駭客服務

一年前疑似因為替中國政府從事網路間諜活動的駭客不滿薪資報酬,將中國資安業者安洵信息(i-Soon、Anxun)的內部資料在GitHub公開,間接曝露中國政府透露承包相關業者的公司行號,對全球各地從事網路攻擊,如今美國採取行動,指控該公司員工代表中國政府從事大規模攻擊的罪行。

一年前疑似因為替中國政府從事網路間諜活動的駭客不滿薪資報酬,將中國資安業者安洵信息(i-Soon、Anxun)的內部資料在GitHub公開,間接曝露中國政府透露承包相關業者的公司行號,對全球各地從事網路攻擊,如今美國採取行動,指控該公司員工代表中國政府從事大規模攻擊的罪行。

3月4日美國紐約南區檢察官辦公室起訴10名中國公民,原因是這些人透過安洵集結,從事數年的駭客活動。檢察官辦公室指出,安洵的員工聽令於中國政府,對全球從事網路攻擊,目標涵蓋美國大型宗教組織、批判中國政府的異議人士、美國政府機關、亞洲國家的外交部等,本次被告8名為安洵員工、2名為中國政府官員,所有收集到的敏感資料都提供給中國當局使用。

這份起訴書也提及部分遭安洵攻擊的單位,其中特別點名臺灣、韓國、印度、印尼的外交部,美國國防部及商務部旗下也有機關受害,報社、宗教領袖,以及擁有數千個教堂、數百萬名會眾的宗教組織,都慘遭毒手。

微軟示警中國駭客組織Silk Typhoon攻擊IT供應鏈,威脅企業雲端安全

微軟威脅情報中心最新公布的調查報告指出,中國駭客組織Silk Typhoon近期已將攻擊目標轉向IT供應鏈,並透過零時差漏洞與憑證竊取等方式,試圖進一步入侵企業的雲端環境。微軟在2024年底發現Silk Typhoon開始大量攻擊雲端服務供應商、遠端管理工具與特權存取管理系統,並在成功取得相關API金鑰及管理憑證後,進一步入侵下游客戶的雲端帳號與內部系統,執行橫向移動與資料竊取行動。

這些駭客目標涵蓋美國在內的多個國家,產業遍及政府機關、醫療、能源、高等教育等領域。Silk Typhoon自2021年以來,已多次利用微軟Exchange、Citrix NetScaler及Palo Alto Networks等企業IT設備的零時差漏洞發動攻擊,今年1月又被發現利用Ivanti Connect Secure的零時差漏洞CVE-2025-0282,成功入侵多個企業內網。

此外,該組織善於從受害組織內部取得高權限帳號,透過服務主體(Service Principal)與OAuth應用程式取得雲端環境控制權,藉此竊取企業內部的電子郵件、OneDrive及SharePoint資料,並設法建立長期滲透與持續竊取能力。

中國駭客Lotus Blossom鎖定臺灣、菲律賓、越南等國家,散布後門程式Sagerunex

中國駭客針對鄰近國家的政府機關、製造業、電信業者下手的情況,近期頻頻有資安事故傳出,且有不少攻擊目標涵蓋臺灣而引起關注。

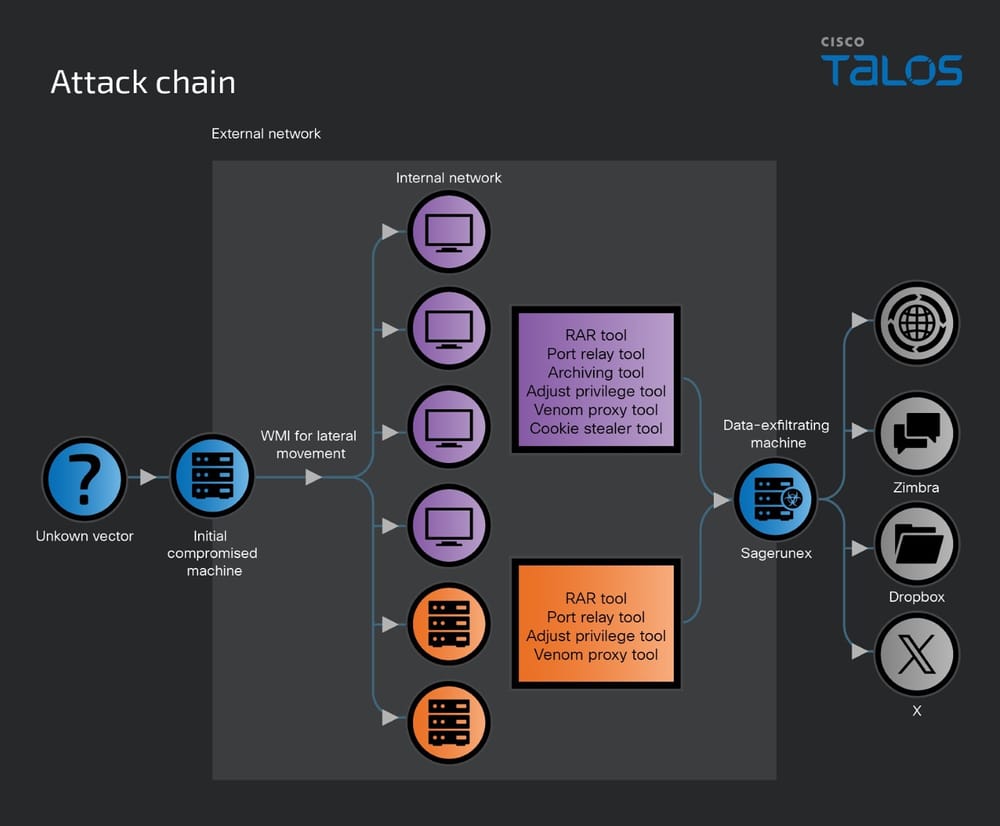

思科威脅情報團隊Talos揭露中國駭客最新一波活動,名為Lotus Blossom / Spring Dragon / Thrip的駭客組織,針對臺灣、菲律賓、越南、香港而來,攻擊政府機關、製造業、電信業者及媒體,目的是散布後門程式Sagerunex及其他駭客工具,以便於受害電腦持續活動。

在最新一波的攻擊行動裡,思科找到駭客使用的新版後門程式,而這些惡意程式與過往版本最大的不同之處,在於駭客不再使用虛擬專用伺服器(VPS)架設C2,而是濫用雲端服務以便隱匿攻擊行動。這些遭到濫用的服務包含檔案共享服務Dropbox、社群網站X,以及網頁郵件服務Zimbra。

其他攻擊與威脅

【漏洞與修補】

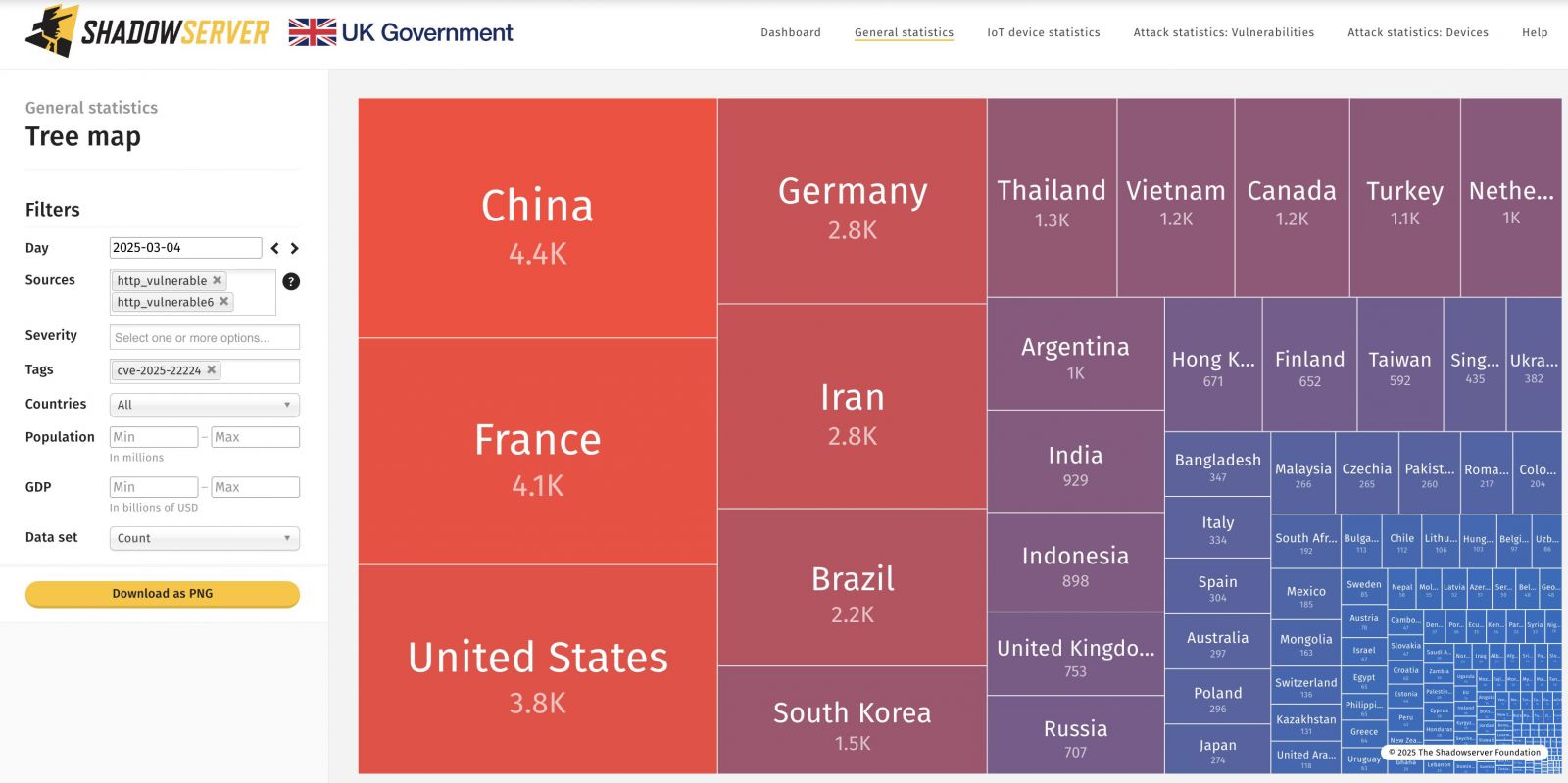

已遭利用的漏洞CVE-2025-22224揭露後,全球目前有超過4萬臺VMware ESXi執行個體曝險

3月4日博通發布資安公告,修補旗下VMware虛擬化軟體ESXi、Workstation、Fusion的零時差漏洞CVE-2025-22224、CVE-2025-22225、CVE-2025-22226,並指出這些漏洞疑似已出現遭到實際利用的跡象。但究竟有多少虛擬化平臺曝險?有資安研究機構指出,單就網際網路環境而言,目前有超過4萬臺ESXi主機存在相關漏洞。

3月4日博通發布資安公告,修補旗下VMware虛擬化軟體ESXi、Workstation、Fusion的零時差漏洞CVE-2025-22224、CVE-2025-22225、CVE-2025-22226,並指出這些漏洞疑似已出現遭到實際利用的跡象。但究竟有多少虛擬化平臺曝險?有資安研究機構指出,單就網際網路環境而言,目前有超過4萬臺ESXi主機存在相關漏洞。

今天Shadowserver基金會提出警告,在網際網路上,有近4.15萬臺ESXi執行個體存在CVE-2025-22224,前三大為中國、法國、美國,分別約有4,400、4,100、3,800臺。值得留意的是,臺灣也有近600臺ESXi系統曝險,數量排名全球第20名。

Google、Mozilla發布Chrome 134、Firefox 136新版瀏覽器,修補高風險越界存取漏洞

3月4日Google、Mozilla基金會發布瀏覽器大改版Chrome 134及Firefox 136,修補高風險層級的資安漏洞,用戶應儘速升級。

本次Google發布的134版Chrome當中,一共修補9項弱點,其中的CVE-2025-1914評為高風險層級,其餘有6個為中度風險、2個低風險層級,Google向通報漏洞的研究人員頒發2.7萬美元獎勵,其中有7,000美元是頒給通報CVE-2025-1914的Zhenghang Xiao、Nan Wang。

Mozilla基金會同日發布Firefox 136,總共修補15項漏洞,其中有8項高風險漏洞、5項中度層級弱點,以及2項低風險弱點。

其他漏洞與修補

◆Nvidia修補人工智慧運算平臺HGX高風險漏洞,若不處理攻擊者有機會以管理員身分存取

◆Vim修補與TAR壓縮檔有關的弱點,恐被用於觸發任意程式碼執行

近期資安日報

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09