在過往勒索軟體攻擊事故裡,駭客多半針對Windows電腦而來,最近2至3年也針對VMware虛擬化平臺打造Linux版加密工具,如今駭客盯上缺乏EDR系統防護的物聯網設備,從而迴避企業組織的偵測。

提供威脅情資及風險顧問的資安業者S-RM揭露不尋常的勒索軟體Akira攻擊事故,受害組織在網路環境裡的伺服器部署了EDR系統,成功偵測並攔截勒索軟體攻擊,然而駭客並未就此收手,而是進行網路掃描,找到未受保護的網路攝影機入侵,成功迴避EDR偵測並部署勒索軟體。

究竟Akira如何入侵受害組織?S-RM指出是透過遠端存取系統得逞,這次駭客使用的是AnyDesk,以便在外傳竊得資料之前能夠持續存取受害組織的網路環境。

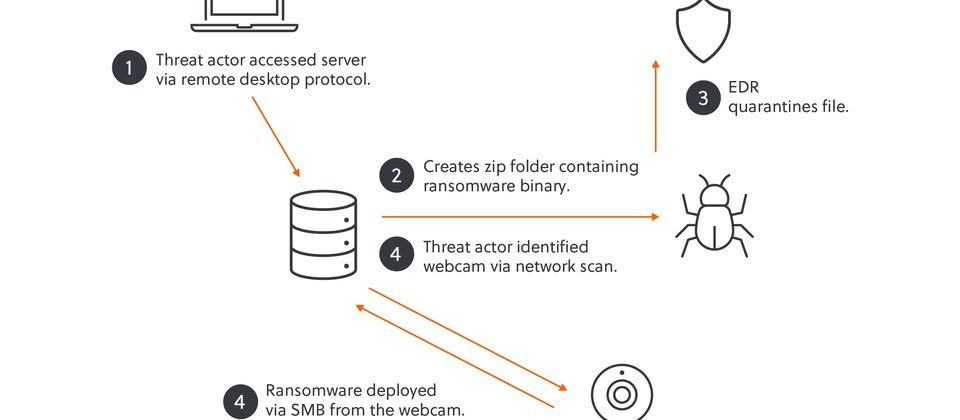

後續駭客透過遠端桌面連線(RDP)橫向移動到其中一臺伺服器,並試圖部署勒索軟體,而在這之前,都是該組織攻擊行動的典型手法。

然而,在駭客嘗試從受到密碼保護的ZIP檔解出勒索軟體執行檔過程裡,受害主機的EDR工具偵測到異狀並進行隔離。於是這些駭客改變作法,對內部網路進行掃描,發現網路攝影機及指紋掃描器等多種物聯網設備並未受到EDR系統保護,因此駭客可能藉由滲透這些設備來迴避偵測。

S-RM指出,遭到利用的網路攝影機存在以下特點,使得駭客有機可乘。首先,就是該攝影機存在多項重大漏洞,攻擊者能在未經授權的情況下存取鏡頭、部署Shell工具。

再者,該設備執行精簡版的Linux作業系統,而能執行多種Linux命令。此外,因為儲存空間極為有限,該設備完全無法部署EDR系統而不受保護。

在確認網路攝影機是符合條件的利用對象後,駭客隨後就對其部署Linux版勒索軟體,並藉由網路攝影機存取SMB共享資料夾,而能對受害網路加密檔案。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06