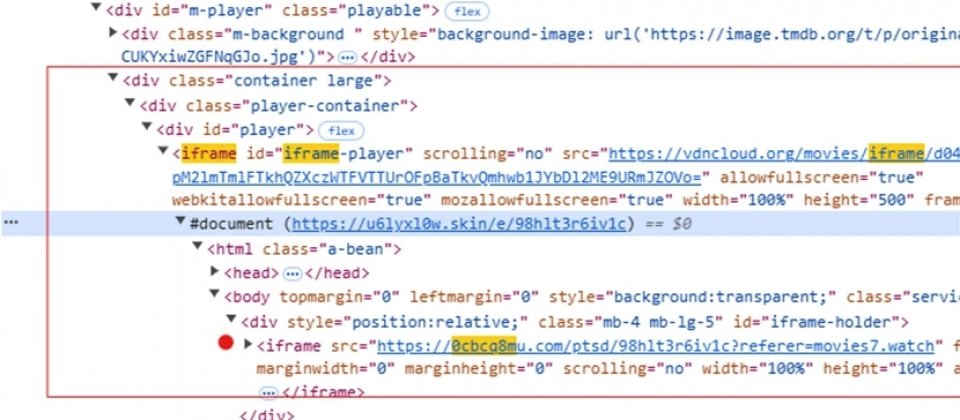

以上非法影音網站的程式碼,內嵌的iframe夾帶了惡意廣告重新導向網址

微軟威脅情報團隊偵測到一起影響全球近百萬臺裝置的大型惡意廣告(Malvertising)攻擊事件。此次攻擊活動主要透過非法的影片串流網站散播,用戶點擊網站上的影片後,會經過多次重新導向,最終被引導至包含GitHub在內的網路儲存平臺下載惡意程式。微軟指出,GitHub是本次攻擊行動中惡意軟體的主要託管平臺之一,目前相關惡意儲存庫已遭GitHub安全團隊下架處理。

根據微軟的調查,這次攻擊的初步感染主要來自非法影音網站上嵌入的iframe廣告,使用者點擊廣告或播放影片時,會先被重新導向至中繼惡意站點,再進一步被導向至GitHub上的惡意儲存庫。攻擊者藉此散布多階段惡意程式,受害裝置感染後,惡意程式會逐步部署更多模組,包括竊取系統資訊、瀏覽器內儲存的憑證,以及遠端操控電腦。

微軟威脅情報團隊追蹤到此次攻擊的威脅組織名為Storm-0408,該組織以使用網路釣魚、惡意廣告及SEO手法散播惡意軟體聞名。微軟進一步分析指出,本次攻擊活動中,被廣泛部署的資訊竊取軟體包括Lumma Stealer以及新版本的Doenerium,另外也有不少案例發現攻擊者利用合法的遠端控制軟體NetSupport,搭配PowerShell、AutoIT、JavaScript及VBScript等腳本進行惡意行為,以躲避資安軟體偵測。

此攻擊事件影響範圍不僅限於個人使用者,企業用戶同樣也受到波及。攻擊活動除了GitHub之外,也有部分惡意程式存於Discord及Dropbox等知名平臺,但因為開放且免費的特性,攻擊者選擇GitHub託管大部分惡意程式。

除了啟用端點防護、網路防護及瀏覽器安全防護機制,微軟也強調,啟用多因素驗證、增加身分驗證強度,以及採用釣魚攻擊防護的瀏覽器功能,都有助於降低此類攻擊風險。目前,GitHub安全團隊已經將涉及本次攻擊事件的惡意程式儲存庫下架,但由於此類攻擊型態不斷演變,微軟呼籲IT人員應持續保持警戒,留意相關威脅情報與指標更新,以主動保護資訊安全。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-12

2026-02-10

2026-02-10

2026-02-06