週二微軟發布例行更新(Patch Tuesday),總共修補57個漏洞,數量相較於2月份的63個略為減少,然而用戶不能掉以輕心,因為這次有6個漏洞已被用於實際的攻擊行動。

對於這些漏洞遭到利用的情況,目前公布的資訊並不多,僅有漏洞懸賞專案Zero Day Initiative(ZDI)透露駭客組織EncryptHub利用CVE-2025-26633的情況。

【攻擊與威脅】

勒索軟體Medusa攻擊持續升溫,今年1、2月已有超過40家企業組織受害

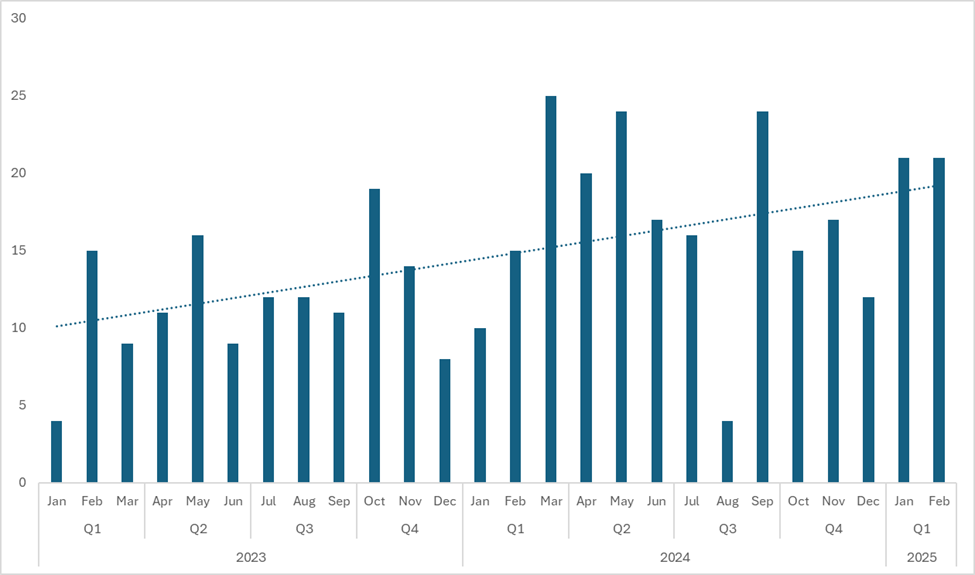

勒索軟體Medusa從2023年1月開始活動,資安業者賽門鐵克最近警告該團體這兩年帶來的威脅不斷擴大,今年1、2月的攻擊頻率更出現翻倍成長。

截至目前為止,Medusa聲稱已攻擊近400家企業組織,2024年比2023年增加42%,賽門鐵克的研究人員也發現駭客攻擊步調並未趨緩,以今年的頭兩個月而言,每月都有超過20家企業受害,攻擊事件數量較2024年同期近乎翻倍成長。

為何Medusa攻擊不減反增?研究人員推測,可能與惡意昭彰的LockBit、BlackCat等勒索軟體遭到執法行動掃蕩有關,使得原本網路罪犯採用其他的勒索軟體,而其中一個就是Medusa。

北韓駭客組織Lazarus仿冒6個知名NPM套件,發動軟體供應鏈攻擊

北韓駭客組織Lazarus再度以仿冒知名NPM套件的方式,對全球軟體開發供應鏈展開攻擊。根據Socket資安研究團隊最新揭露的報告,Lazarus此次發布了6個惡意NPM套件,試圖透過名稱相似性誘導開發人員下載。這些套件被植入名為BeaverTail的惡意程式,會進一步下載InvisibleFerret後門,企圖竊取受害者帳號密碼、加密貨幣私鑰,甚至安裝持續性後門程式。

Socket團隊指出,這些惡意套件包括is-buffer-validator、yoojae-validator、event-handle-package、array-empty-validator、react-event-dependency及auth-validator。這些套件名稱與熱門的NPM套件高度相似,例如:is-buffer-validator仿冒了下載量每周高達3,300萬次的熱門套件is-buffer。

其他攻擊與威脅

◆哥倫比亞司法機構遭到鎖定,駭客組織Blind Eagle發動大規模攻擊

◆殭屍網路Ballista綁架尚未修補的TP-Link設備,逾6千臺遭感染

【漏洞與修補】

微軟發布3月份例行更新,修補7個零時差漏洞、其中6個已出現攻擊行動

3月11日微軟發布本月份例行更新(Patch Tuesday),總共修補57個漏洞,其中有7個零時差漏洞,數量僅次於1月的8個,但值得留意的是,這次揭露的零時差漏洞,大多已被用於實際攻擊。

這些慘遭濫用的漏洞,包含:Win32核心子系統權限提升漏洞CVE-2025-24983、NTFS資訊洩漏漏洞CVE-2025-24984、Fast FAT檔案系統驅動程式遠端程式碼執行漏洞CVE-2025-24985、NTFS資訊洩露漏洞CVE-2025-24991、NTFS遠端程式碼執行漏洞CVE-2025-24993、微軟管理主控臺(MMC)安全功能繞過漏洞CVE-2025-26633,CVSS風險為4.6至7.8。

除了上述已有實際攻擊行動的漏洞,還有一個在微軟修補之前就被公開的零時差漏洞CVE-2025-26630也值得留意,因為這代表駭客很有可能已經在研究如何利用,此為Access遠端程式碼執行漏洞,資安風險評為7.8分。

蘋果修補WebKit零時差漏洞,此弱點疑似已被用於攻擊舊版iOS手機

3月11日蘋果發布iOS 18.3.2、iPadOS 18.3.2、macOS Sequoia 15.3.2、visionOS 2.3.2作業系統更新,以及對於macOS Ventura、Sonoma用戶推出Safari 18.3.1,目的是修補一項疑似遭到利用的WebKit漏洞CVE-2025-24201,而這是蘋果今年修復的第3個零時差漏洞。

這項漏洞涉及越界寫入(OBW),起因為檢查流程出現瑕疵,導致有可能用於執行未經授權的行為。攻擊者利用特製的網頁內容,就有機會突破網頁內容沙箱保護的功能。

值得留意的是,蘋果提及他們接獲通報,得知該漏洞疑似被用於極為複雜的攻擊行動,駭客鎖定特定人士下手,而這些人士持有的裝置,都是執行iOS版本比17.2舊的手機。

三菱電機SCADA系統ICONICS系列存在高風險漏洞,恐被用於提升權限、操縱檔案、挾持DLL元件

去年三菱電機針對ICONICS Suite旗下的SCADA系統GENESIS64與MC Works64發布資安公告,提出緩解措施並完成部分漏洞修補,這些問題的通報來自資安業者Palo Alto Networks,他們去年初進行調查,結果在10.97.2版找到5項高風險漏洞,今年3月揭露更多細部資訊。

當中有3項漏洞涉及不受控制的搜尋路徑元件,包括:CVE-2024-1182、CVE-2024-8299、CVE-2024-9852,其餘兩項漏洞CVE-2024-7587、CVE-2024-8300,則為不正確的預設權限漏洞與無作用程式碼(Dead Code)漏洞,CVSS危險程度評為7.0至7.8分。

其他漏洞與修補

◆Adobe修補Acrobat、InDesign、Illustrator任意程式碼執行漏洞

近期資安日報

【3月11日】DDoS殭屍網路Eleven11bot綁架8.6萬臺網路攝影機

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13