兩年前公布的已知漏洞近期再傳新的攻擊行動!資安業者Cato Networks揭露發生在今年1月上旬的攻擊行動,駭客鎖定的標的,就是尚未修補CVE-2023-1389的TP-Link無線基地臺Archer AX21。

這波攻擊行動駭客綁架了超過6千臺無線基地臺組成殭屍網路,範圍涵蓋美國、澳洲、中國、墨西哥,這樣的情況突顯該漏洞在TP-Link發布相關更新之後,迄今仍有不少設備尚未修補,而讓駭客有機可乘。

【攻擊與威脅】

殭屍網路Ballista綁架尚未修補的TP-Link設備,逾6千臺遭感染

TP-Link於2023年3月修補旗下Archer AX21無線基地臺漏洞CVE-2023-1389,隔月就開始出現針對未修補用戶的相關攻擊行動,去年更出現同時有6個殭屍網路試圖綁架該型號無線基地臺的情況。事隔兩年,最近再度傳出利用此漏洞攻擊所造成的新資安事故。

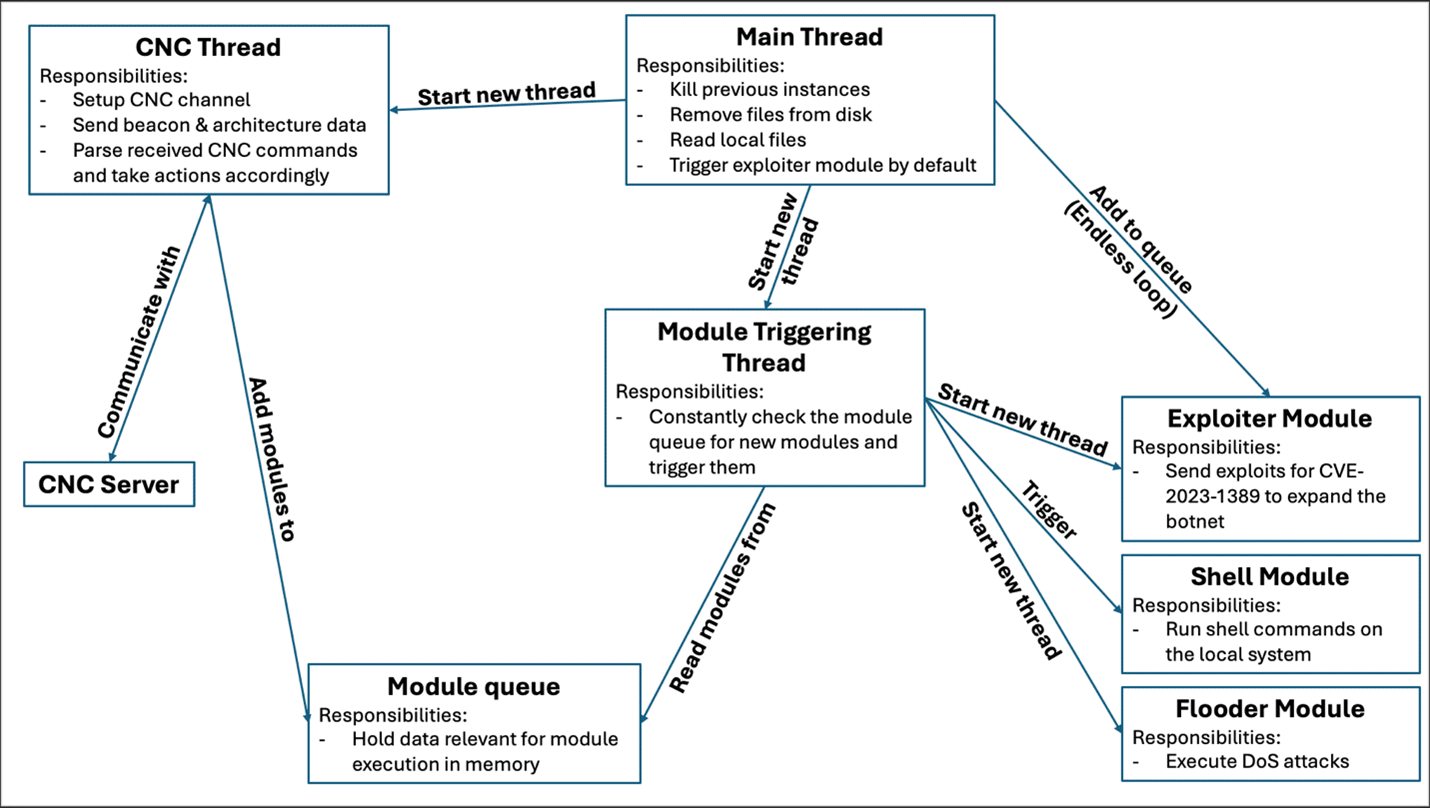

資安業者Cato Networks指出,他們在今年1月上旬發現新一波的漏洞利用活動,殭屍網路Ballista鎖定美國、澳洲、中國、墨西哥而來,針對醫療保健、服務業、科技組織發動攻擊,試圖透過有效酬載注入來利用CVE-2023-1389,從而得到初始入侵管道,得逞後下載載入惡意程式的bash指令碼並執行,將Ballista植入受害裝置,目前有超過6千臺裝置受害。

為隱匿行蹤,此殭屍網路病毒使用82埠建立經加密處理的C2通道並進行通訊,自動嘗試利用CVE-2023-1389感染網際網路上的其他設備。一旦接收到C2的命令,該病毒能在受害設備執行Shell命令,或是進行DDoS攻擊。

針對微軟修補的Win32核心子系統零時差漏洞,傳出在2年前就遭到利用

本週微軟發布3月份例行更新,其中修補一項已被用於實際攻擊行動的Win32核心子系統權限提升漏洞CVE-2025-24983,通報此事資安業者ESET透露,這項漏洞被利用的情況,最早可追溯到2年前。

究竟這項漏洞引發什麼樣的災情?ESET指出,有人從2023年3月開始,將其用於攻擊執行Windows 8.1及Server 2012R2作業系統的工作站電腦及伺服器,得逞後植入名為PipeMagic的後門程式。

ESET也對於這項漏洞發生的原因提出說明:在Win32k驅動程式使用名為WaitForInputIdle的API的特定場景當中,會發生W32PROCESS解除引用(dereference)的次數與應有次數不一致的現象,而造成記憶體釋放後再存取使用的現象。

其他攻擊與威脅

◆中國駭客UNC3886對Juniper路由器設備下手,植入後門程式TinyShell變種

◆字型程式庫FreeType存在任意程式碼執行漏洞,傳出已被用於攻擊行動

【漏洞與修補】

3月6日臺廠工控設備製造商四零四科技(Moxa)發布資安公告,指出PT系列交換器存在前臺授權邏輯洩露漏洞CVE-2024-12297,其資安風險4.0版CVSS風險評為9.2分(滿分10分),攻擊者能在未經授權的情況下遠端利用,相當危險,呼籲IT人員要儘速採取行動。我們也洽詢Moxa,想進一步了解這項弱點造成的影響,該公司表示:「目前尚未接到客戶有重大影響的反應。」

針對這項弱點發生的原因,Moxa表示出現在PT交換器授權機制,使得攻擊者在用戶端與後臺伺服器的驗證流程之間,有機會繞過身分驗證,執行暴力破解來猜出有效帳密,或發動拼湊MD5雜湊資料的攻擊,從而在未經授權的情況下存取敏感組態資訊,或是造成服務中斷。

其他漏洞與修補

◆人工智慧語音辨識系統Nvidia Riva存在漏洞,恐被用於提升權限、資料竄改

◆Google針對Chrome 134發布更新,修補影響Mac電腦GPU的零時差漏洞

◆Apache基金會修補Tomcat可被用於遠端執行程式碼、資訊洩露的漏洞

【資安產業動態】

資安院將聚焦8大重點業務,強化供應鏈、OT並扶植資安產業生態強化資通安全

.jpg) 今年1月甫接任資安院院長的林盈達,3月12日首次對外提出資安院的未來願景「資安院2.0計畫」,將聚焦在8大重點業務,結合AI及自動化,提升既有服務量能,還將擴大至建構資安產業生態系、提升OT營運安全、打假打詐、供應鏈安全,以強化政府機關、關鍵基礎設施及民間產業整體的資通安全韌性。

今年1月甫接任資安院院長的林盈達,3月12日首次對外提出資安院的未來願景「資安院2.0計畫」,將聚焦在8大重點業務,結合AI及自動化,提升既有服務量能,還將擴大至建構資安產業生態系、提升OT營運安全、打假打詐、供應鏈安全,以強化政府機關、關鍵基礎設施及民間產業整體的資通安全韌性。

林盈達表示,資安院2.0目的在建構全社會的資安韌性,三個願景分別為建構國家數位安全堅實防禦基礎、打造Team Taiwan資安生態系、成為國家資安治理政策智庫,建構資安即國安戰略2025基本藍圖。資安院今後將祭出兩支箭,包括既有業務的升級,以及擴展新服務。

近期資安日報

【3月12日】微軟發布3月例行更新,其中有6項零時差漏洞已被用於實際攻擊

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02