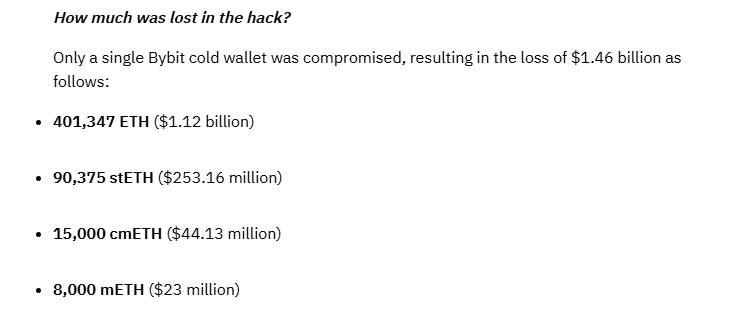

過去犯下多起鎖定銀行SWIFT系統盜轉的北韓駭客組織Lazarus,最近因為竊取Bybit交易所加密貨幣再次登上新聞版面,該組織竊取了40.1萬個以太幣(ETH)、9萬個質押以太幣等,造成14.6億美元(約新台幣478億元)損失,創下堪稱加密貨幣業歷來最大規模竊案。

為此,美國聯邦調查局在2月底發布關於北韓TraderTraitor惡意網路活動的公告,指出該加密貨幣竊盜活動的幕後攻擊者,就是資安界通常被追蹤為Lazarus(APT38、BlueNoroff)的北韓駭客組織。只是,後續該駭客組織洗錢行動也相當迅速,3月4日已證實有20%遭駭的以太幣已無法追蹤,僅3%被凍結,還有77%尚可追蹤。

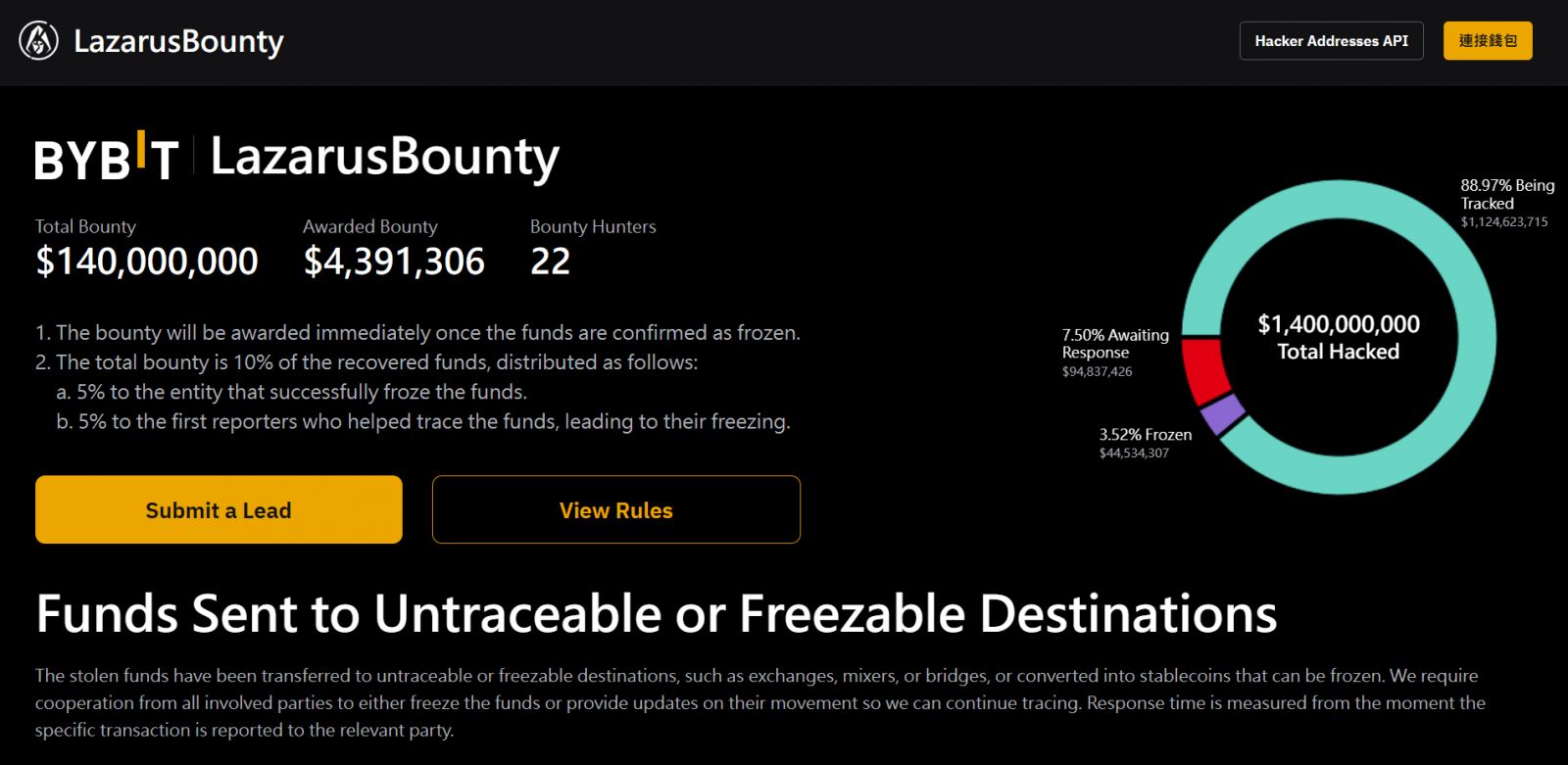

目前,Bybit為了追回這些被竊的加密貨幣,已祭出名為LazarusBounty的懸賞計畫(Lazarusbounty.com),以獎勵協助的白帽駭客與資安專家,獎勵金為追回金額的10%,目前已發放430萬美元獎勵給22位協助的專家與組織。

Bybit遭駭事件真相浮出檯面,遭遇供應鏈攻擊,Safe{Wallet}遭入侵竄改

針對這次2月21日加密貨幣遭竊事件,相關受害業者陸續公布資安事故狀況。例如,Bybit在2月26日發布了初步調查報告,並在3月3日公布的事件應變的歷程。此外,數位資產管理平臺Safe更是這次Bybit資產遭竊的關鍵,Safe{Wallet} 平臺同樣在2月26日發布聲明,另在3月6日公布更多調查結果。

據Bybit的說明,這起事件最早發生於2025年2月21日下午1時30分(UTC),當時Bybit正進行例行性的資金轉移作業,40分鐘後發現駭客攻擊狀況,接著該公司共同創辦人暨執行長Ben Zhou在下午3時44分於X社群平臺緊急發布相關消息,指出有駭客控制了特定ETH的冷錢包,並向用戶保證該公司具有償付能力,當中並提到:駭客利用複雜的技術手段,竄改了交易簽署介面,因此介面上雖然顯示正確的交易地址,但背後其實修改了智能合約的邏輯。

根據Bybit的說明,這起事件問題出在多重簽章(Multisig)錢包解決方案Safe{Wallet}。駭客透過精心設計的網路釣魚攻擊,竊取了一名Safe開發者的憑證,導致攻擊者能以未經授權存取Safe{Wallet}的基礎設施,進而欺騙簽署者批准惡意交易。

Safe亦證實此事,指出北韓駭客Lazarus是透過入侵Safe{Wallet}開發人員的設備,進而造成這次事故,同時表示Safe的智能合約不受此事件影響,並且已經採取額外的安全防護措施。

駭客2月4日入侵Safe{Wallet}開發人員電腦,18天後發動盜竊14.6億美元的攻擊

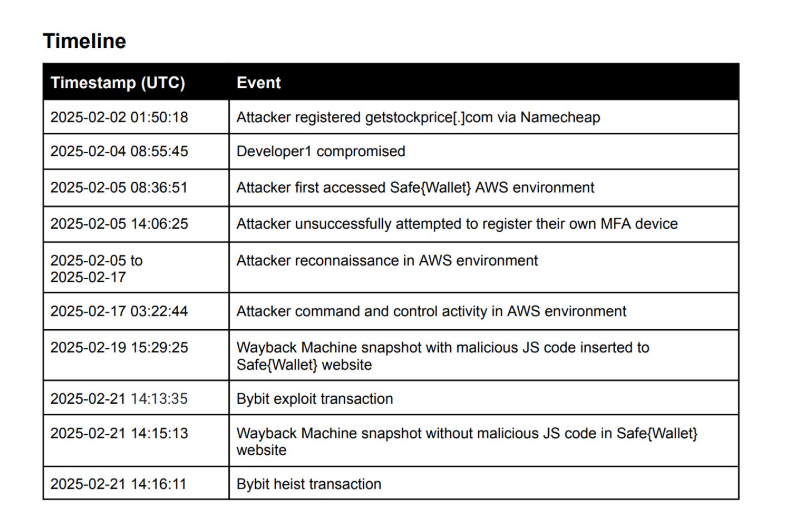

對於這次鎖定Bybit、Safe{Wallet}的攻擊事件,Safe在3月6日發布最新調查結果,揭露更多具體細節。例如,攻擊者自2月初入侵開發人員的電腦,並劫持了電腦上的AWS session token,得以駭入該公司AWS環境。

具體而言,首先是2月4日一早9點左右,攻擊者成功入侵了一名少數具有高權限的Safe{Wallet}開發人員的macOS電腦。

之所以查出此人電腦遭駭,是因為後續調查時,發現攻擊源自一項Docker專案MC-Based-Stock-Invest-Simulator-main,而這個專案曾與駭客在兩天前建立的網域getstockprice[.]com進行通訊。

雖然調查分析時,該Docker專案已經不存在電腦系統當中,但檔案仍殘留在一個Downloads資料夾下,顯示攻擊者可能透過社交工程手法,進而誘導用戶下載。調查報告中也特別指出,Lazarus駭客組織在之前的攻擊行動中,利用過類似的手法。

隔日2月5日,駭客首次存取了Safe{Wallet}的AWS環境。經調查發現,其手法包括利用ExpressVPN與Kali Linux入侵AWS環境(過去Lazarus駭客組織也曾使用這兩款工具用於攻擊行動),以及劫持AWS session token來繞過MFA的驗證(推測受害開發人員電腦被部署了惡意軟體使該session token被劫持)。

接下來,經過兩周的環境偵測,到了2月17日,駭客開始在其AWS環境透過C2伺服器發送指令,而且Safe{Wallet}網站在2月19日發現已被植入的惡意JavaScript程式碼。

換言之,從2月4日到2月21日,北韓駭客Lazarus在成功入侵後的第18天就發動竊取加密貨幣的攻擊。而且當盜竊交易完成,Safe{Wallet}網站被埋藏的惡意JavaScript也被移除。

整體而言,從上述事故調查揭露,我們可以發現,這次事件本質上是一場供應鏈攻擊,駭客從Safe{Wallet}下手,最終影響到Bybit。而且,北韓駭客組織Lazarus在這次攻擊行動中,有兩個關鍵環節相當特別,一是透過精心設計的社交工程引誘開發人員下載惡意Docker專案,一步步入侵,進而導致竄改了交易簽署介面,另一是Bybit的ETH冷錢包交易邏輯遭變更後,導致14.6億美元加密貨幣被竊取。

Safe{Wallet}在3月6日更新了最新調查結果,說明當前鑑識調查是由Google Cloud旗下Mandiant團隊與Safe{Wallet}合作進行,目前已發現攻擊者是從2月4日開始入侵開發人員的電腦,隔日駭客首次存取該公司的雲端環境,之後經過兩周的惡意探索,開始控制C2運作與植入惡意JavaScript。

Bybit在3月3日揭露了這次事件帶來的損失達1.46億美元,駭客總共竊取的加密貨幣,包含40.1萬個以太幣(ETH)、9萬多個質押以太幣等。

Bybit交易所祭出LazarusBounty獎勵計畫(Lazarusbounty.com),以追回金額10%為獎勵,提供給協助他們追回被盜加密貨幣的白帽駭客與資安專家,目前有22位提供貢獻,獲得430萬美元的獎勵(截至3月13日止)。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10