資安業者Fortinet今年1月公布重大層級的防火牆漏洞CVE-2024-55591,但在事隔一個月後在同一則公告提及,還有另一項身分驗證漏洞CVE-2025-24472也遭到利用,但究竟新漏洞如何遭到利用?最近有資安業者公布新的攻擊行動,並指出上述兩項漏洞都遭到利用。

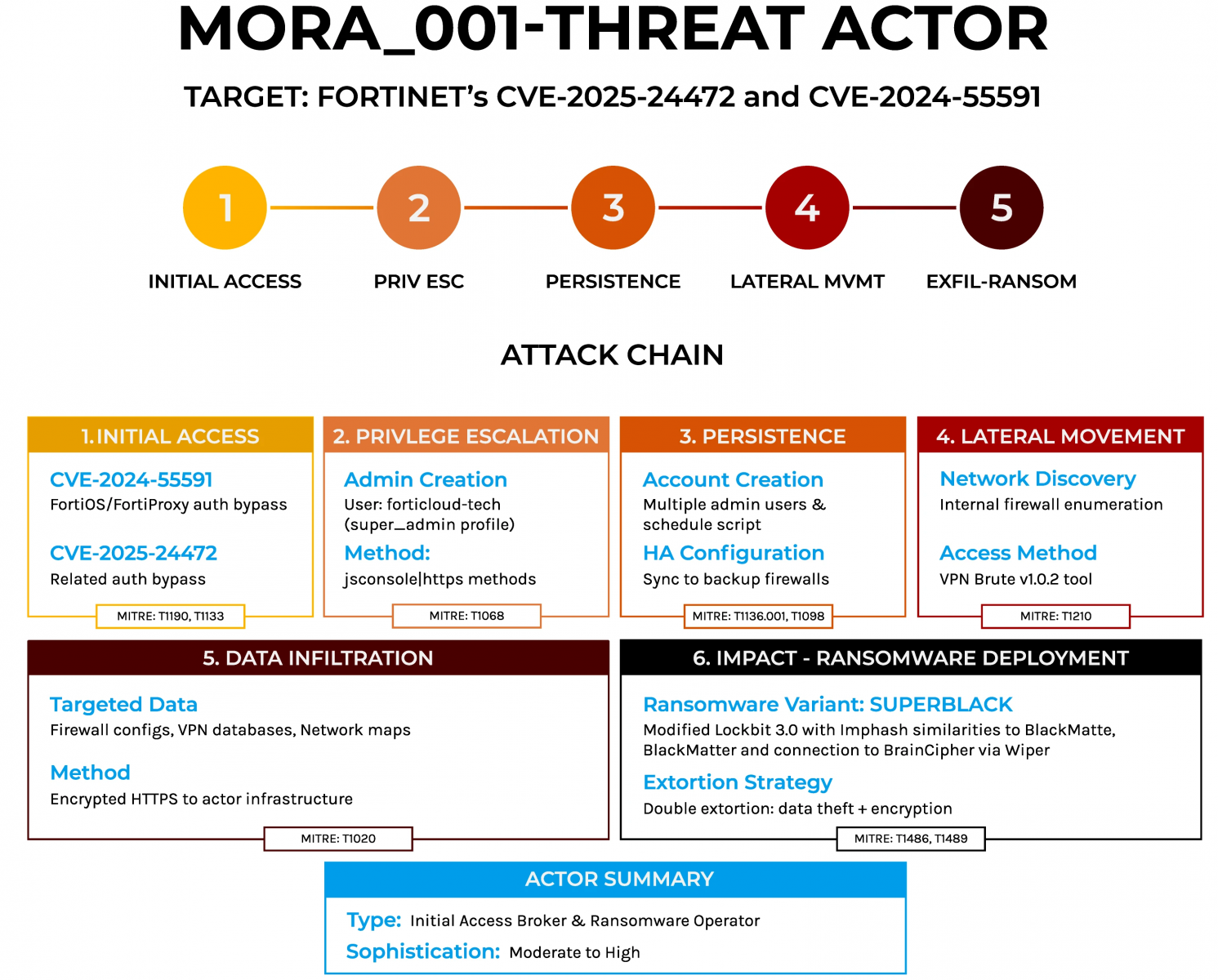

針對這項漏洞利用攻擊事故,資安業者Forescout透露是勒索軟體SuperBlack的攻擊行動,值得留意的是,他們發現駭客使用不同管道來攻擊防火牆設備,但實際上都是為了觸發相同的漏洞。

【攻擊與威脅】

Fortinet身分驗證繞過漏洞再傳遭濫用,勒索軟體SuperBlack藉此並串連新漏洞入侵受害組織

1月上旬資安業者Arctic Wolf提出警告,他們察覺專門針對Fortinet防火牆設備FortiGate的攻擊行動,攻擊者鎖定能公開存取的管理介面下手,駭客利用重大層級身分驗證繞過漏洞CVE-2024-55591(CVSS風險為9.6)而得逞,如今再傳有駭客組織將其串連其他漏洞的情況。

1月上旬資安業者Arctic Wolf提出警告,他們察覺專門針對Fortinet防火牆設備FortiGate的攻擊行動,攻擊者鎖定能公開存取的管理介面下手,駭客利用重大層級身分驗證繞過漏洞CVE-2024-55591(CVSS風險為9.6)而得逞,如今再傳有駭客組織將其串連其他漏洞的情況。

資安業者Forescout揭露名為SuperBlack的勒索軟體,他們從1月下旬至3月初看到使用俄文的駭客組織Mora_001鎖定Fortinet防火牆而來,利用前述提及的作業系統漏洞CVE-2024-55591,以及2月份公布的CVE-2025-24472(CVSS風險為8.7)來取得初始入侵管道。

駭客這波利用漏洞的手法致可分成兩種,一種是直接透過jsconsole介面觸發存在於WebSocket的弱點,另一種則是發送HTTP請求來進行。

根據中央社、NOWnews、壹蘋新聞網等多家媒體報導,近期PTT網站上轉傳,有中國人士於社群網站微博宣稱,他在二手平臺購得臺灣國軍官兵的手機,這名官兵疑似在臺南後備137旅服役,手機受到國軍的行動裝置管理平臺(MDM)控管,內有自走炮開火,以及士兵大合照的照片,通訊錄內有部分國軍單位的聯絡資料,這樣的消息傳到臺灣,讓外界懷疑國軍內部管理不當,軍情機密可能外洩,對此,國防部也提出說明。

3月12日國防部陸軍第八軍團指揮部發布新聞稿做出回應,證實這支手機是137旅前吳姓士兵在2023年遺失,該名士兵發現後主動到警局備案,並將手機進行註銷。對於網路流傳的資料,陸軍第八軍團經過初步確認,包含了營外訓練照片,以及群組對話內容,都沒有涉及機敏資訊。對此,他們已成立專案小組釐清。

13日國防部長顧立雄到立法院接受質詢時也被問到此事,他指出根據外流的照片並非官兵自己用手機在營區拍攝,而是單位專責攝影人員拍攝的可公開照片,代表國軍的MDM系統確實能防止官兵在營區拍攝機密資訊。

其他攻擊與威脅

◆惡意軟體攻擊Obscure#BAT透過社交工程手法散布,使用假的圖靈驗證讓使用者上當

◆北韓駭客APT37透過Google Play市集散布惡意軟體KoSpy

◆安卓木馬PlayPraetor藉由冒牌Google Play市集網站散布

【漏洞與修補】

GitHub修補SAML程式庫ruby-saml重大漏洞,並公布問題細節

上週GitLab針對社群版(CE)及企業版(EE)發布安全更新,修補重大層級的資安漏洞CVE-2025-25291、CVE-2025-25292(4.0版CVSS風險評分為8.8),這些漏洞出現於名為ruby-saml的程式庫,發現此事的GitHub,也在同一天透露這兩項漏洞的細節。

針對這些漏洞的處理過程,最初GitHub是在去年11月透過漏洞懸賞專案獲報相關漏洞,然後向ruby-saml維護者通報此事,並進行一連串的嘗試修補及反覆驗證,最終1.18.0修正版ruby-saml於3月12日發布。他們強調,這項漏洞也同時影響omniauth-saml等其他運用ruby-saml的程式庫,也必須調整引用新版本的ruby-saml來避免曝險。

而對於漏洞形成的原因,GitHub指出起因是ruby-saml在簽章驗證當中,採用了兩種不同的XML解析器REXML、Nokogiri,一旦攻擊者能使用相同的XPath查詢,觸發上述解析器處理不同的簽章元件,就有機會讓ruby-saml驗證錯誤的簽章,藉由特定的解析器差異(Parser Differential)達到繞過身分驗證的目的。

產生JSON事件記錄的Python程式庫存在高風險漏洞,恐導致任意程式碼執行

已經下架、刪除的Python、NPM套件,一旦攻擊者重新註冊相同的套件名稱,就有機會從事供應鏈攻擊,對引用原本套件的其他套件用戶下手,因此,這種相依性套件因「退場」機制設計不良而可能造成的資安風險,引起研究人員高度關注。

例如,資安研究員Kartik Singh近期通報的資安漏洞,就是這種類型的例子。他指出自去年12月30日至今年3月4日發布的3.2.0、3.2.1版事件記錄轉換套件Python JSON Logger當中,存在潛在的遠端程式碼執行(RCE)漏洞CVE-2025-27607,起因是特定的相依性套件msgspec-python313-pre下架造成,CVSS風險評為8.8,開發團隊也發布3.3.0版緩解這項弱點。由於Python JSON Logger每個月的下載次數超過4,600萬,影響的範圍可能會相當廣泛。

【資安產業動態】

蘋果預告iOS將支援RCS 3.0全程加密,提升與安卓訊息互通安全性

蘋果透露即將於iOS支援RCS Universal Profile 3.0所新增的全程加密(E2EE)功能,強化與安卓裝置的訊息互通安全性。根據GSMA剛正式發布的端對端加密規格,RCS訊息將導入基於Messaging Layer Security(MLS)協定的加密標準,確保訊息在發送與接收的過程,不被第三方存取或竄改,並能支援多家服務供應商互通實作。

RCS自2024年隨著iOS 18整合進蘋果生態系,提供跨平臺用戶較SMS/MMS更豐富的訊息功能,如群組聊天、高畫質圖片與影片傳輸、已讀與輸入中提示等。雖然RCS在安卓系統的實作如Google Messages早已支援加密,但iOS用戶還無法在RCS跨平臺通訊時,獲得相同層級的安全防護。

蘋果發言人向科技新聞網站The Verge證實此事,將會在iOS、iPadOS、macOS、watchOS等作業系統推送相關功能。

其他資安防禦措施

◆勒索軟體LockBit以色列籍開發人員被引渡到美國,即將接受司法審判

近期資安日報

【3月14日】國家資通安全戰略2025即將發布,將以全社會防衛為基礎打造國家資安韌性

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06