網頁伺服器系統Tomcat是Apache基金會核心專案之一,根據W3Techs網站的統計,雖然目前市占不到0.1%,但它仍是不少企業採用的Java應用伺服器平臺,原因在於Tomcat開源且占用資源少,廣泛支援Java網頁應用,因此適合小型應用及微服務架構,有許多企業及雲端平臺採用,不過,一旦這種重要元件出現弱點,影響將非常廣泛。自去年底Apache基金會揭露Tomcat重大層級漏洞CVE-2024-50379,最近他們公布了新漏洞CVE-2025-24813(未公布CVSS風險評分),但直到有資安業者警告該漏洞出現攻擊行動,才引起各界關注此事。

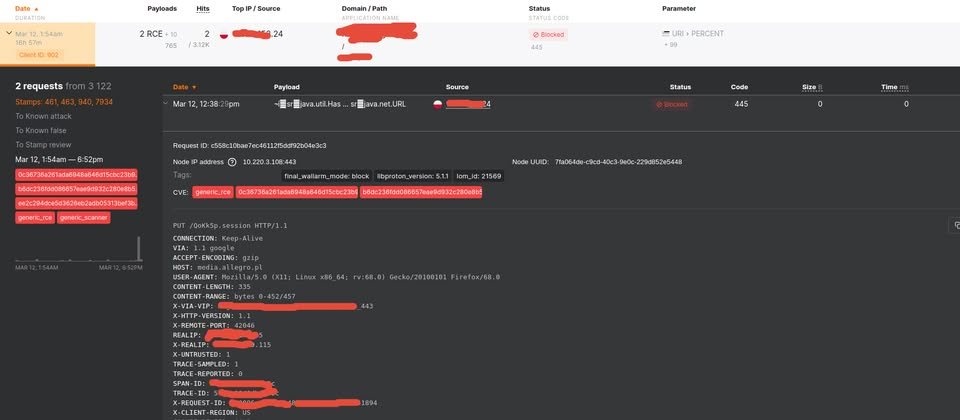

3月17日API資安業者Wallarm指出,在3月11日Apache基金會公開CVE-2025-24813之後,隔天有名為iSee857的中國使用者公布概念驗證(PoC)程式碼,與Apache基金會公開漏洞的時間間隔僅有30個小時。隨後研究人員就在12日北美中部時間(CST)下午12時38分偵測到第一波攻擊,這起攻擊來自波蘭。Wallarm指出這項漏洞非常危險,因為將其用於攻擊極為容易,而且不需通過身分驗證,唯一的必要條件,就是Tomcat必須採用以檔案為基礎的連線階段儲存(Session Storage)機制,而這是大部分Tomcat相當常見的部署型態。

然而要偵測相關攻擊,並不容易,Wallarm指出,由於惡意酬載採用Base64演算法,使得攻擊者觸發弱點的同時,還能迴避大部分的資安過濾機制,使得企業要察覺這類攻擊行動更加困難。

雖然攻擊者是濫用連線階段儲存機制來觸發漏洞,但Wallarm認為,更大的問題源自Tomcat處理部分PUT請求的方式,因為攻擊者能藉此從任何地點上傳任意檔案,他們預期接下來攻擊者有可能藉由漏洞上傳惡意JSP檔案,從而竄改Tomcat組態,或是部署後門程式,因此IT人員應儘速採取行動因應。

所幸這項漏洞的修補,已在1個月前完成。Apache基金會於2月10日發布11.0.3、10.1.35、9.0.99版Tomcat,可惜的是,在一個月後(3月11日)才公布當時處理這項弱點,並指出這項漏洞有可能會導致遠端程式碼執行(RCE)攻擊、資訊洩露,或是資訊毀損的情況,11.0.2、10.1.34、9.0.98以下版本的Tomcat都有可能受到影響。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06