去年12月德國封鎖預載於安卓物聯網裝置的惡意軟體BadBox,並評估該國至少有3萬臺裝置曝險,後來資安業者BitSight指出,全球有多個國家也出現災情,他們掌握有19萬臺裝置被綁架的情況,如今有資安業者公布新的發現,指出駭客發起新一波的攻擊行動,且規模更加龐大。

資安業者Human旗下的威脅情報研究團隊Satori與Google、趨勢科技、Shadowserver基金會等合作夥伴聯手,揭露新一波的惡意軟體BadBox 2.0攻擊行動,並指出這是有史以來最大的連網電視(Connected TV,CTV)殭屍網路,估計有超過100萬臺裝置被綁架,這些裝置的流量遍及全球222個國家,其中,有超過三分之一裝置位於巴西(37.82%)最多,美國近五分之一(18.21%)居次,但墨西哥、阿根廷、哥倫比亞等國也都出現受害裝置。

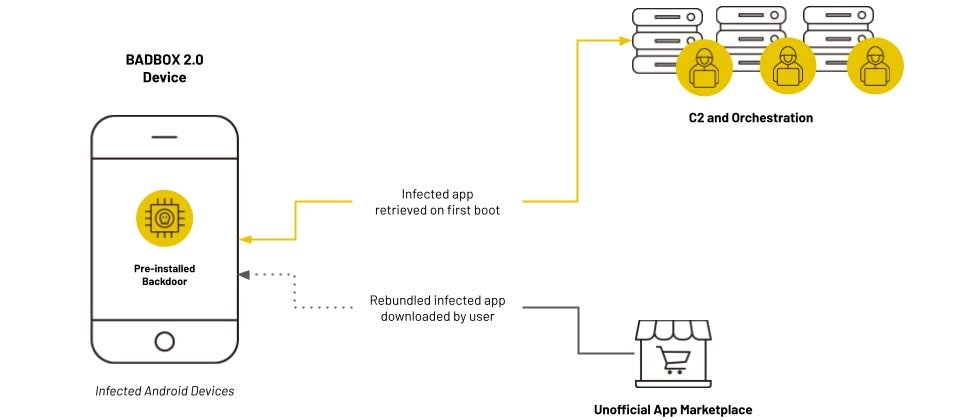

與BadBox相同的是,BadBox 2.0也是在低價連網裝置植入後門程式,使得攻擊者能夠遠端載入詐欺模組從事活動,而且,駭客散布惡意程式的管道,主要是透過軟體或硬體供應鏈下手,或是藉由看似良性的應用程式挾帶惡意程式載入工具,從而使用後門程式感染受害裝置。

一旦攻擊者成功植入BadBox 2.0的詐欺模組,受害裝置隨即成為殭屍網路的一部分,攻擊者會將其用於程式化的廣告詐欺、點擊詐欺,以及提供惡意代理伺服器服務。若是使用者租用這種服務,就會進一步從事其他網路犯罪行為,例如:帳號挾持(ATO)、產生用於犯罪的假帳號、竊取動態密碼(OTP)丶散布惡意軟體或是發動DDoS攻擊。

Human強調,遭到感染的裝置涵蓋平板電腦、連網電視、數位投影機等多種類型,且是低價且未經過Google驗證的白牌設備,執行的是以安卓開源專案(Android Open Source Project,AOSP)打造的作業系統,並非採用Google官方認定的Android TV作業系統的連網電視,或是通過Play Protect驗證的安卓裝置。此外,這些裝置全數為中國製造,並在全球各地銷售。

在市面上的安卓裝置當中,有不少白牌裝置開發商直接以AOSP開發作業系統,並未通過Play Protect驗證等Google相關的檢驗流程,甚至部分裝置在生產的過程裡,就可能已經被埋入惡意軟體。

針對BadBox 2.0的發現,Satori研究人員與Google共同合作,中斷其基礎設施的運作。其中,Google在安卓裝置內建的惡意軟體防護機制Play Protect當中,能夠識別並封鎖這種惡意軟體的行動,再者,Google也終止駭客使用的Google Ad帳號。

而從事這起攻擊的駭客,Human指出就是過往散布BadBox的那批人馬,他們確認至少有4組人馬從事BadBox 2.0攻擊行動,這些駭客包括:SalesTracker Group、MoYu Group、Lemon Group,以及LongTV。

這些駭客各司其職,其中,SalesTracker Group管理C2基礎設施、MoYu Group負責開發後門程式BadBox 2.0並散布;Lemon Group透過殭屍網路提供代理伺服器租用服務。

至於LongTV,則是經營一家馬來西亞的網際網路與多媒體公司,但實際上,過往該公司多款App曾被用於廣告詐欺攻擊。

值得留意的是,這4組人馬共用C2伺服器及基礎設施,而且有緊密的業務往來。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10