駭客先入侵網站並藉此向使用者散布惡意軟體的攻擊行動ClearFake,這樣的活動最早約在2023年7月出現,去年5月結合了社交工程手法ClickFix,要求使用者依照指示複製貼上惡意PowerShell程式碼,促成電腦感染惡意軟體,如今駭客的攻擊手法再度出現變化,使得相關活動變得更加複雜。

資安業者Sekoia自12月追蹤新一波攻擊行動,過程裡駭客使用假的reCAPTCHA、Cloudflare Turnstile圖靈驗證機制,以及濫用幣安智能鏈(Binance Smart Chain,BSC),截至2月下旬,駭客至少控制超過9,300個WordPress網站進行相關活動,但研究人員認為,遭到擺佈的網站數量應該更多。

針對駭客濫用區塊鏈網路環境的攻擊手法,Sekoia將其稱做EtherHiding,用於ClearFake攻擊行動最早可追溯到2023年10月,當時駭客在攻擊流程裡,透過幣安智能鏈取得其中一個階段的JavaScript有效酬載。事隔一年,最新的攻擊行動更加倚賴與這種區塊鏈網路環境的互動,駭客利用BSC存放各式作案工具,包含JavaScript指令碼、AES金鑰、誘餌HTML的URL,以及用於ClickFix攻擊的PowerShell命令。

針對整個攻擊流程,駭客先入侵網站,將初期的JavaScript指令碼注入,而這些遭到攻擊的大多是WordPress網站。此指令碼的功能,就是從幣安智能鏈取得各式程式碼並執行,使用Web3程式庫與區塊鏈的API進行互動,以便進一步控制受害網站。

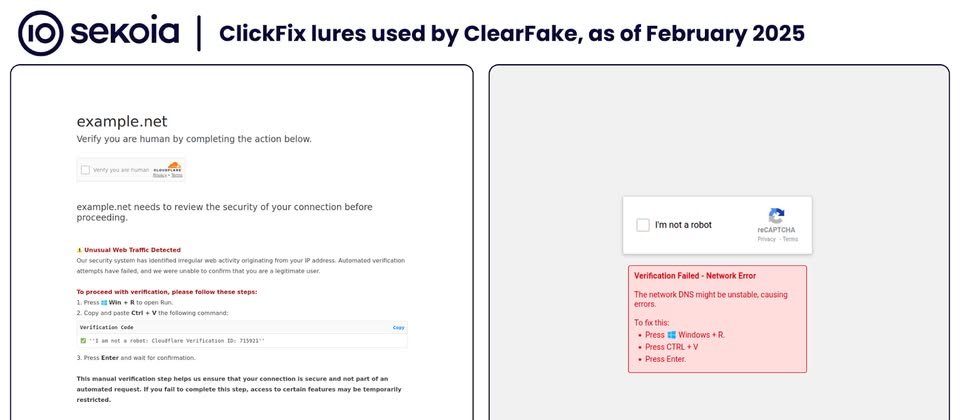

值得一提的是,Sekoia發現駭客植入的HTML網頁當中,出現兩種新的ClickFix誘餌,一種是假造的Cloudflare Turnstile網頁,駭客聲稱偵測到不尋常的流量要求額外驗證步驟;另一種則是冒牌reCAPTCHA網頁,則是假借DNS網路錯誤為由,要求使用者依照指示操作。

但無論是那一種ClickFix騙局,假若使用者照做,就會將駭客複製到剪貼簿的PowerShell命令,透過執行視窗貼上執行,觸發下個階段的感染鏈,最終駭客呼叫mshta.exe執行指令碼,使用惡意程式載入工具Emmenhtal Loader載入竊資軟體Lumma Stealer。不過,部分攻擊行動裡,駭客於受害電腦部署了另一款竊資軟體Vidar Stealer。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10