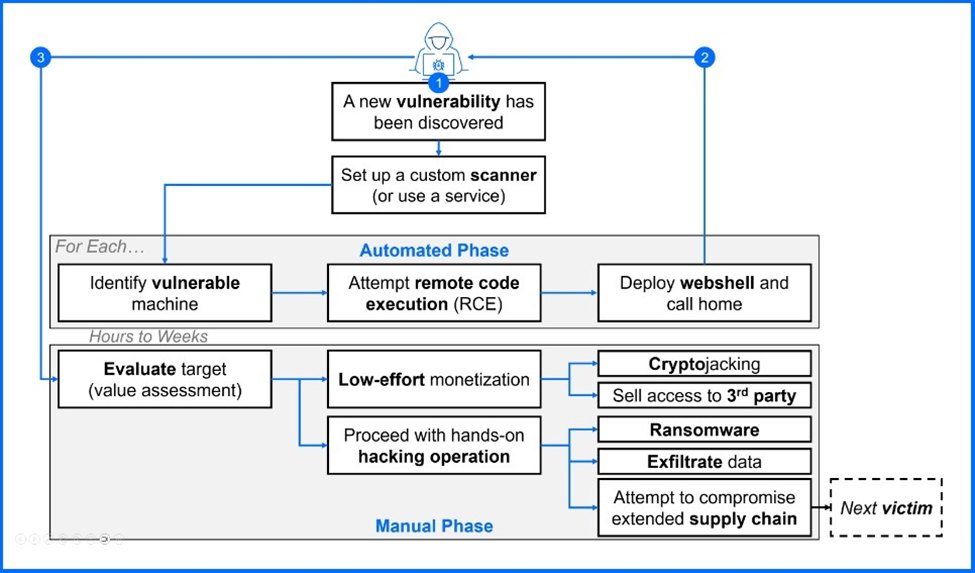

PHP-CGI重大漏洞CVE-2024-4577在揭露後很快就傳出災情,不僅有勒索軟體將其作為入侵受害組織的手段,也有臺灣的大學被植入後門程式。事隔半年,漏洞利用的事故再度傳出,而且,駭客的主要目標就是臺灣。

根據資安業者Bitdefender的調查,他們發現駭客在近一個月相關攻擊出現顯著增加的情況,與過往不同的是,已有駭客將受害主機用來挖礦,或是部署其他惡意軟體從事其他活動。

【攻擊與威脅】

去年臺灣資安業者戴夫寇爾揭露PHP-CGI重大漏洞CVE-2024-4577(CVSS風險評為9.8分),今年1月傳出有人用於攻擊日本企業組織、教育及研究機構,現在有資安業者指出,駭客嘗試利用這項漏洞的情況,最近出現大幅增加的現象。

資安業者Bitdefender指出,他們在最近一個月發現嘗試利用這項漏洞的情況顯著增加,值得留意的是,臺灣是攻擊者的主要目標,相關漏洞利用嘗試的行為占54.65%,香港、巴西居次,分別是27.06%和16.39%,此外,研究人員也在日本、印度看到相關活動。這些駭客的最終目的,是利用受害伺服器挖礦,或是部署惡意軟體,以便進行後續的攻擊。

特別的是,一旦攻擊者成功利用漏洞,就會試圖竄改受害伺服器的防火牆組態,其中包含封鎖曾經發動相關漏洞攻擊的已知IP位址,這樣的情況,在過往鎖定CVE-2024-4577的資安事故未曾出現。

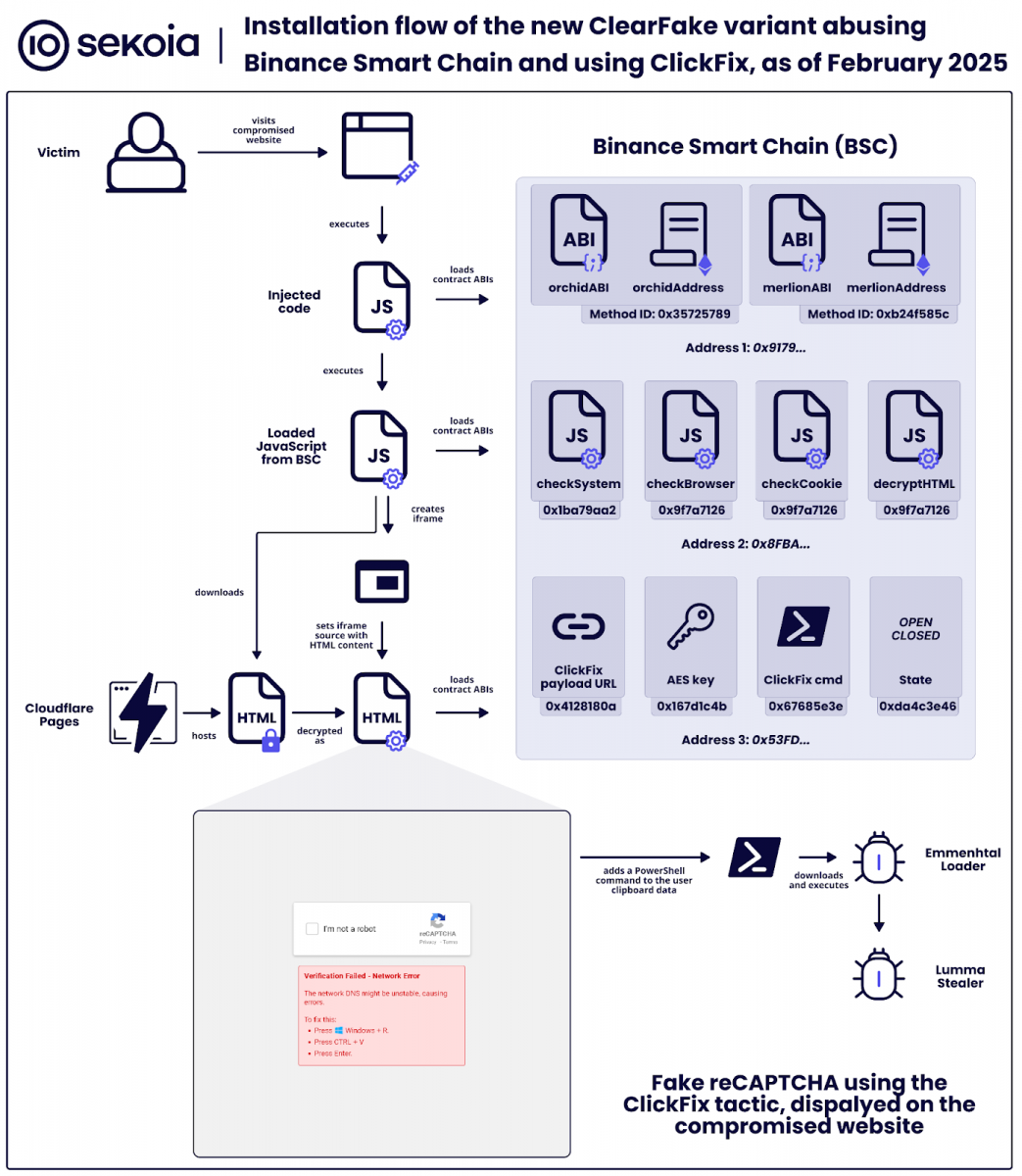

ClearFake攻擊染指逾9千個網站、散布竊資軟體,也濫用區塊鏈埋藏作案工具

駭客先入侵網站並藉此向使用者散布惡意軟體的攻擊行動ClearFake,這樣的活動最早約在2023年7月出現,去年5月結合了社交工程手法ClickFix,要求使用者依照指示複製貼上惡意PowerShell程式碼,促成電腦感染惡意軟體,如今駭客的攻擊手法再度出現變化,使得相關活動變得更加複雜。

資安業者Sekoia自12月追蹤新一波攻擊行動,過程裡駭客使用假的reCAPTCHA、Cloudflare Turnstile圖靈驗證機制,以及濫用幣安智能鏈(Binance Smart Chain,BSC),截至2月下旬,駭客至少控制超過9,300個WordPress網站進行相關活動,但研究人員認為,遭到擺佈的網站數量應該更多。

數發部警告駭客假冒財政部從事網釣攻擊,對政府機關及企業的財務人員下手

2月底資安業者Fortinet警告有人對於臺灣政府機關及企業組織發動社交工程攻擊,手法是以財政部名義宣稱要進行稅務抽查,如今數發部資安署也對於這種假借調查稅務的網釣攻擊提出警告。

上週資安署發布2月份的資通安全網路月報,當中提及駭客假冒財政部名義寄送釣魚信,佯稱要進行稅務調查,對於臺灣政府機關及企業組織發動社交工程攻擊的情況,正好與資安業者Fortinet於上個月底揭露的惡意程式Winos 4.0攻擊行動相當類似。

針對假冒查稅的網釣攻擊,財政部從今年1月開始提出警告,指出已有駭客假冒他們的名義,以稅務抽查涉稅企業名單、稅務通知、賦稅稽查通知書為幌子從事網釣攻擊,台灣電腦網路危機處理暨協調中心(TWCERT/CC)也公布釣魚郵件的相關特徵,供企業組織防範這類攻擊。3月7日高雄國稅局再度針對相關網釣攻擊提出警告,強調只要是涉及稅務調查事項,國稅局會以正式公文書寄送通知,而非透過內含附件的電子郵件處理。

其他攻擊與威脅

◆竊資軟體Arcane鎖定遊戲玩家,透過YouTube、Discord散布

◆惡意軟體攻擊DollyWay入侵2萬個WordPress網站

◆惡意軟體DCRat鎖定烏克蘭國防單位而來,藉由Singal訊息散布

【漏洞與修補】

IBM本周發布安全公告,修補AIX二個重大漏洞,其中包含一個漏洞風險值10分的遠端指令執行漏洞。

本次修補的漏洞為CVE-2024-56346及CVE-2024-56347,影響AIX OS的管理軟體NIM(Network Installation Manager)。其中CVE-2024-56346源自AIX nimesis NIM master service程序控管不當,可讓遠端駭客執行任意指令。本漏洞CVSS 3.1風險值評分為10分,達到滿分。

CVE-2024-56347則是出在AIX Nimsh Service的SSL/TLS防護機制的程序控管不當,也可能引發遠端任意指令執行,風險值亦高達9.6。

其他漏洞與修補

◆工控系統mySCADA myPRO存在重大漏洞,恐導致整個系統遭到挾持

【資安產業動態】

Chrome改用Rust重寫字型處理程式庫Skrifa,取代FreeType提升安全性

Google宣布逐步將Chrome字型處理程式庫從FreeType搬遷至Skrifa。Skrifa是以Rust開發的新程式庫,目的是提升字型處理的記憶體安全性,減少安全漏洞,並提升開發效率。這項變更已在Chrome 133上開始,首先應用於Linux、Android和ChromeOS的網頁字型處理,計畫之後擴展至其他層面的字型渲染。

促使Google尋求新字型程式庫的主要動機,在於以C語言開發的FreeType程式庫,其低層記憶體管理機制使得安全性維護成本不斷攀升。Google在內部安全評估中發現,僅是透過模糊測試(Fuzzing)發現與修復FreeType漏洞,每年至少需要0.25位全職工程師的資源投入,即使如此,仍有部分漏洞無法及時攔截,甚至在漏洞已進入用戶端後才被發現。

其他資安產業動態

◆Google發布開發人員漏洞掃描工具OSV-Scanner大改版2.0

近期資安日報

【3月19日】11組國家級駭客劍指Windows尚無修補的零時差漏洞,散布惡意LNK檔案發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09