提供網站防護功能的外掛程式一旦出現漏洞,不僅可能讓其防護能力失效,還有可能讓攻擊者對網站上下其手,而最近專精網站安全的資安業者Patchstack揭露的漏洞,就是這種例子。

3月20日Patchstack警告WordPress資安外掛WP Ghost存在重大層級的本機檔案包含(Local File Inclusion,LFI)漏洞,若不處理攻擊者有機會遠端利用漏洞,從而執行任意程式碼(RCE),這項漏洞被登記為CVE-2025-26909,CVSS風險評為9.6(滿分10分),相當危險,研究人員呼籲網站管理者應儘速套用5.4.02版外掛程式因應。

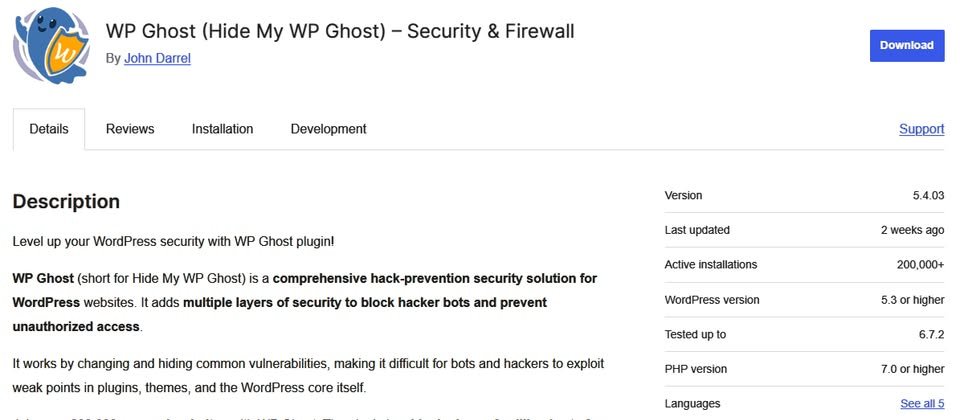

WP Ghost是相當受到歡迎的免費資安及防火牆外掛程式,有超過20萬個WordPress網站採用,號稱每個月成功封鎖9百萬次暴力破解嘗試,以及阻斷14萬次入侵。而對於如何強化網站的安全,開發者表示此外掛程式能變更或隱藏常見的漏洞,使得駭客或網站機器人難以利用WordPress、外掛程式、佈景主題的弱點。

這項漏洞之所以形成,Patchstack指出,由於使用者透過URL路徑輸入的數值驗證方式不夠完備,導致有心人士可趁機讀取或執行本機電腦的檔案(LFI)。研究人員特別提及在大部分的環境組態下,這項漏洞的存在,都有可能讓攻擊者有機會發動RCE攻擊,而且,攻擊者不需通過身分驗證就能利用這項弱點。

不過,攻擊者想利用這項漏洞利用還是有門檻要克服,那就是:必須設法將WP Ghost的變更路徑功能設置為Lite模式或Ghost模式,而在系統預設狀態之下,這些模式會是停用的。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09