隨著全球國際局勢日趨緊張,駭客組織對臺灣而來的資安事故頻傳,其中又以中國駭客發動的攻擊行動最多,最近有個新興駭客組織引起研究人員關注,因為這些駭客的主要目標就是臺灣。

思科旗下的威脅情報團隊Talos揭露駭客組織UAT-5918的攻擊行動,這些駭客自2023年開始,針對臺灣關鍵基礎設施(CI)實體而來,其中包含電信、醫療保健、資訊科技等垂直產業,但也有其他關鍵基礎設施遭到攻擊的情況。UAT-5918通常利用尚未修補的已知漏洞,攻擊網站或曝露在網際網路的應用程式伺服器取得初期入侵的管道,一旦得逞,就會使用大量開源工具進行偵察,從而建立能持續存取受害組織的途徑,主要目的是竊取機敏資訊。

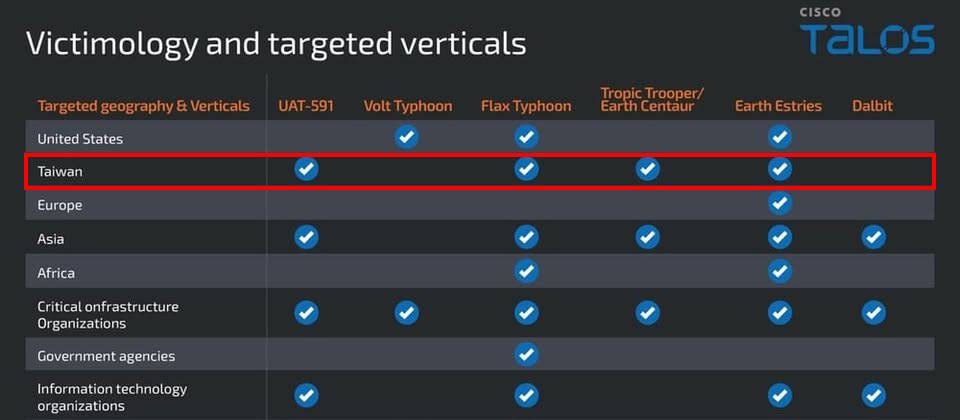

特別的是,雖然Talos並未點名UAT-5918身分,但他們特別提及該組織專門針對垂直產業下手、攻擊的地理位置、入侵後續活動,以及戰略、手段、流程(TTP)與多個中國駭客組織有所交集,這些駭客組織包括:Volt Typhoon、Flax Typhoon、Earth Estries、Tropic Trooper、Dalbit,這樣的情況,很難不讓人聯想UAT-5918可能也來自中國。

對於這些駭客發動攻擊的過程,Talos指出駭客通常會尋找曝露於網際網路的伺服器,利用尚未修補的已知漏洞得到初期的存取管道,成功之後便會部署Web Shell,接著進一步偵察,收集使用者、網域名稱、系統資訊,其中包含使用cmdkey命令,並在受害電腦下載可公開取得的紅隊演練工具,在部分活動裡,駭客設置白名單,阻止防毒軟體Microsoft Defender對特定資料夾進行掃描。

攻擊者在成功入侵之後的活動,研究人員提及是手動操作進行,並且會試圖找出本機及網域使用者的帳密資料,並且設置新的管理員,目的是建立遠端桌面連線(RDP)等額外的存取管道。

至於UAT-5918會使用那些工具作案?Talos提及包含網路工具FRPC、FScan、In-Swor、Earthworm,以及Neo-reGeorg。這些駭客也使用Mimikatz及瀏覽器帳密解析工具來挖掘帳密資料,並透過RDP、WMIC、Impacket進行橫向移動。

為了維持存取受害組織的管道,這些駭客會在網頁應用程式部署多個Web Shell,而這些Web Shell大多為ASP或PHP打造而成,其中一種是以權限提升工具JuicyPotato改造的變種。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10