中國駭客組織鎖定臺灣的情況不時傳出,近期思科揭露的新駭客組織UAT-5918引起資安媒體高度關注,原因是這個駭客組織主要的攻擊目標就是臺灣,而且活動長達2年才被發現行蹤。

這批人馬專門針對電信、醫療保健、資訊科技的垂直產業下手,但除此之外,臺灣其他關鍵基礎設施(CI)也遭到攻擊。特別的是,他們也與多組中國駭客的目標及手法存在交集,這樣的情況讓人不禁聯想UAT-5918可能也來自中國。

【攻擊與威脅】

駭客組織UAT-5918鎖定臺灣CI,電信、醫療保健、資訊科技等產業均為目標

思科旗下的威脅情報團隊Talos揭露駭客組織UAT-5918的攻擊行動,這些駭客自2023年開始,針對臺灣關鍵基礎設施(CI)實體而來,其中包含電信、醫療保健、資訊科技等垂直產業,但也有其他關鍵基礎設施遭到攻擊的情況。UAT-5918通常利用尚未修補的已知漏洞,攻擊網站或曝露在網際網路的應用程式伺服器取得初期入侵的管道,一旦得逞,就會使用大量開源工具進行偵察,從而建立能持續存取受害組織的途徑,主要目的是竊取機敏資訊。

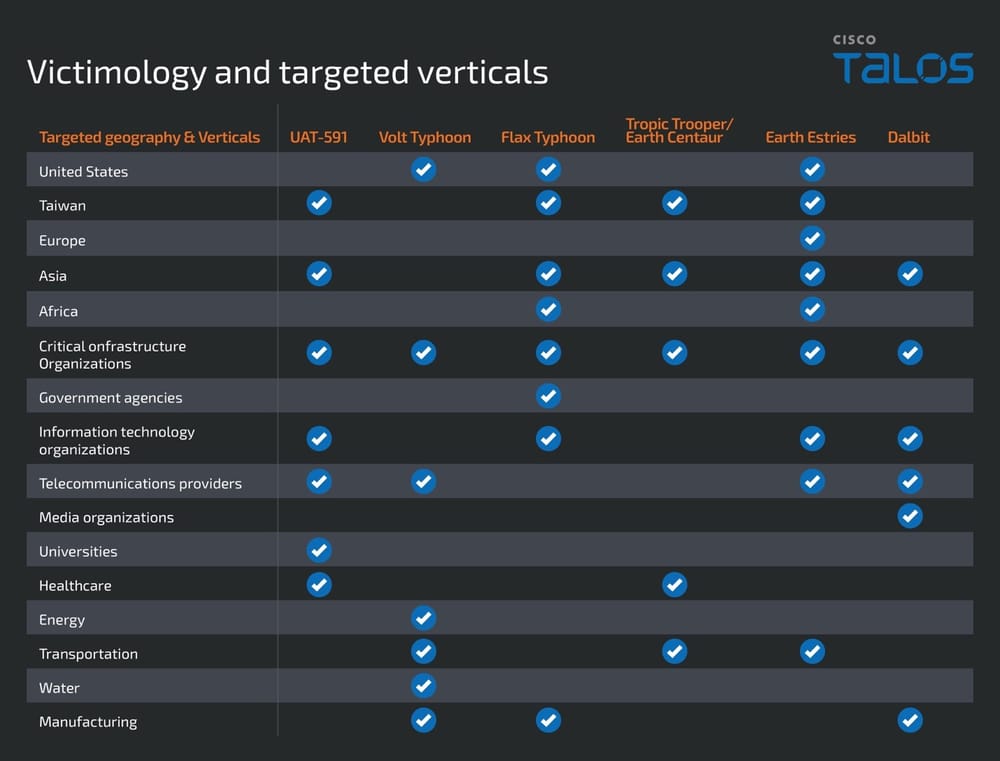

特別的是,雖然Talos並未點名UAT-5918身分,但他們特別提及該組織專門針對垂直產業下手、攻擊的地理位置、入侵後續活動,以及戰略、手段、流程(TTP)與多個中國駭客組織有所交集,這些駭客組織包括:Volt Typhoon、Flax Typhoon、Earth Estries、Tropic Trooper、Dalbit,這樣的情況,很難不讓人聯想UAT-5918可能也來自中國。

去年9月思科針對旗下用於授權管理的公用程式Smart Licensing Utility修補重大層級的漏洞CVE-2024-20439、CVE-2024-20440,未經授權的攻擊者可遠端利用,兩者的CVSS風險皆達到9.8分,相當危險,如今傳出有實際嘗試利用的情況。

SANS網路風暴中心指出,他們發現有人嘗試利用這些漏洞的跡象。攻擊者疑似利用Nicholas Starke公布的漏洞細節,透過API在網路上尋找尚未修補的Smart Licensing Utility,從而入侵這套公用程式並存取事件記錄,然後利用第二個漏洞CVE-2024-20440。

雖然SANS並未透露這波攻擊行動的規模,也沒有說明受害的範圍,但他們提及攻擊者似乎也在執行其他攻擊的現象,其中大部分是挖掘組態檔案/web.config.zip,但也有針對數位攝影機(DVR)漏洞的情況,其中一個是中國盈可視(Ncast)智慧錄影及播放系統的RCE漏洞CVE-2024-0305。

其他攻擊與威脅

◆瑞士電信業者遭鎖定,駭客組織Hellcat對全球Jira伺服器下手

◆勒索軟體Medusa發動自帶驅動程式攻擊,利用惡意程式AbyssWorker迴避偵測

◆勒索軟體Albabat將攻擊範圍延伸到Linux、macOS裝置

◆惡意軟體VenomRAT鎖定資安研究員而來,透過虛擬磁碟散布

【漏洞與修補】

WordPress外掛WP Ghost有重大漏洞,高達20萬個網站暴露在這個風險之下

3月20日Patchstack警告WordPress資安外掛WP Ghost存在重大層級的本機檔案包含(Local File Inclusion,LFI)漏洞,若不處理攻擊者有機會遠端利用漏洞,從而執行任意程式碼(RCE),這項漏洞被登記為CVE-2025-26909,CVSS風險評為9.6(滿分10分),相當危險,研究人員呼籲網站管理者應儘速套用5.4.02版外掛程式因應。

WP Ghost是相當受到歡迎的免費資安及防火牆外掛程式,有超過20萬個WordPress網站採用,號稱每個月成功封鎖9百萬次暴力破解嘗試,以及阻斷14萬次入侵。而對於如何強化網站的安全,開發者表示此外掛程式能變更或隱藏常見的漏洞,使得駭客或網站機器人難以利用WordPress、外掛程式、佈景主題的弱點。

這項漏洞之所以形成,Patchstack指出,由於使用者透過URL路徑輸入的數值驗證方式不夠完備,導致有心人士可趁機讀取或執行本機電腦的檔案(LFI)。研究人員特別提及在大部分的環境組態下,這項漏洞的存在,都有可能讓攻擊者有機會發動RCE攻擊,而且,攻擊者不需通過身分驗證就能利用這項弱點。

群暉網路攝影機去年找到9.8分重大漏洞,這個月更新公告並揭露細節

上週NAS廠商群輝更新去年發布的一系列資安公告,這些漏洞是去年10月舉行的漏洞挖掘競賽Pwn2Own Ireland 2024期間找到,其中有一項資安公告Synology-SA-24:24與網路攝影機有關,如今他們公布細節,提醒用戶提高警覺。

這項漏洞被登記為CVE-2024-11131,影響BC500、CC400W、TC500等3款網路攝影機,CVSS風險評為9.8分,去年11月群暉發布1.2.0-0525版韌體修補。

針對漏洞發生的原因,群暉指出是錄影介面出現記憶體越界讀取(OBR)的情況,使得攻擊者有機會遠端執行任意程式碼(RCE)。

資安研究機構watchTowr的研究人員於2月底,公開去年9月發現的Nakivo Backup & Recovery備份軟體管理介面高風險漏洞。Nakivo原廠已於去年11月發布的11.0版更新中修補此漏洞,但迄今尚未對此發布正式的安全公告。

這個漏洞CVE-2024-48248,是嚴重性評分8.6的高風險漏洞,存在於Nakivo的網頁管理介面的HTTP請求處理元件Director中,會導致攻擊者繞過身分驗證,任意讀取目標主機的檔案,解決方法是將Nakivo備份軟體更新到11.0.0.88174以後版本。

watchTowr研究人員在去年9月便發現並向Nakivo通報這個漏洞,Nakivo在10月承認漏洞存在,並在11月4日發布的11.0版更新中修補此漏洞,但未對此漏洞發布獨立的安全公告,watchTowr研究人員則於今年2月26日公開揭露這個漏洞。

其他漏洞與修補

◆開源應用程式框架Next.js存在漏洞,攻擊者恐透過中繼軟體繞過授權

近期資安日報

【3月21日】VS Code擴充套件市集成為駭客散布勒索軟體的新管道

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09