能將Nginx網站平臺作為Kubernetes環境輸入控制器的軟體系統ingress-nginx,本週發布更新版本,主要是為了修補4個漏洞,此事源於資安業者Wiz找到命名為IngressNightmare的一系列漏洞,危險程度達到重大層級,攻擊者可遠端利用,在未經授權的情況下執行任意程式碼,CVSS風險評為9.8。研究人員評估全球約有43%雲端環境存在相關弱點,超過6,500個叢集曝險,包含財星500大的企業,因此影響可能會相當廣泛,呼籲用戶應儘速套用修補程式。

這批漏洞已被登記為CVE-2025-1097、CVE-2025-1098、CVE-2025-24514、CVE-2025-1974、CVE-2025-24513,一旦遭到利用,攻擊者就有機會在未經授權的情況下存取Kubernetes叢集,挖掘所有名稱空間(namespace)當中的全部機密資料,而有可能藉此接管叢集。

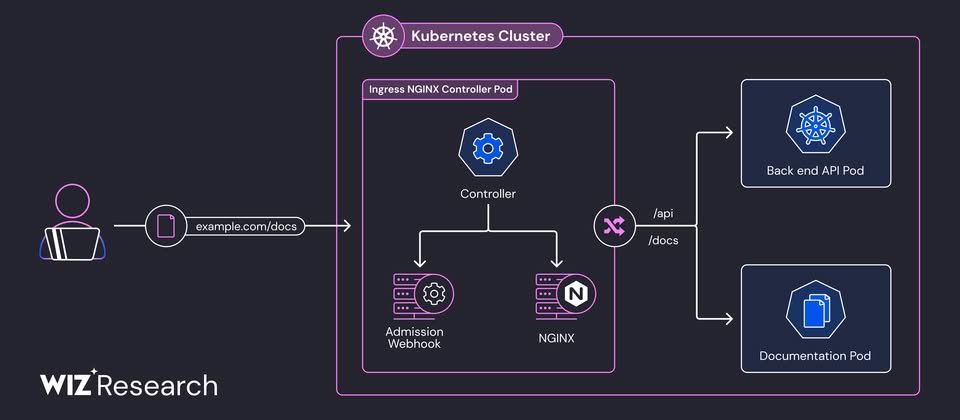

這些漏洞之所以發生,原因在於ingress-nginx會在Pod當中部署存取控制器,針對所傳入的物件會予以驗證,通過後才會放行、部署。然而在預設組態當中,使用者無須通過身分驗證,即可透過網路連接存取控制器,這樣的情況很有可能變成攻擊的管道。

在控制器處理傳入物件的過程中,就會產生對應的組態並透過Nginx二進位檔案驗證,研究人員發現能遠端注入任意組態的弱點,只要傳送惡意物件,就有機會觸發。

一旦注入的組態進到驗證流程,攻擊者就有機會讓Nginx驗證工具執行程式碼,從而遠端在控制器的節點執行任意程式碼(RCE)。

此外,存取控制器還具有特殊權限與不受限制的網路存取能力,使得攻擊者有機會用於提升權限。同時利用這項弱點,攻擊者不僅能執行任意程式碼,還能存取所有叢集的機密資料,最終完全挾持叢集。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09